大家好,欢迎来到IT知识分享网。

NAT工作原理和功能

原理:

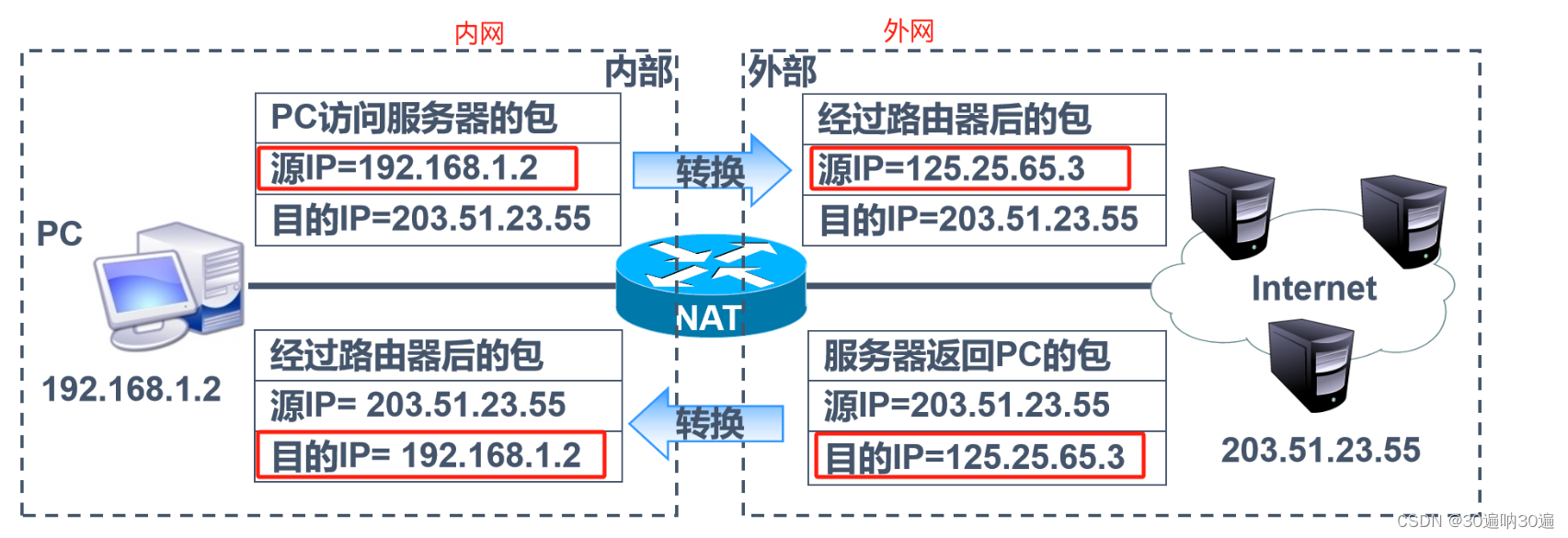

通过地址转换实现私有网络和公有网络之间的相互访问。其工作过程如下图所示,当数据包从内网发往外网时,NAT会将数据包的源IP由私网地址转换成公网地址;当响应的数据包要从公网返回到内网时,NAT会将数据包的目的IP由公网地址转换成私网地址。

NAT的实现方法

一、静态NAT

静态NAT的配置方法:

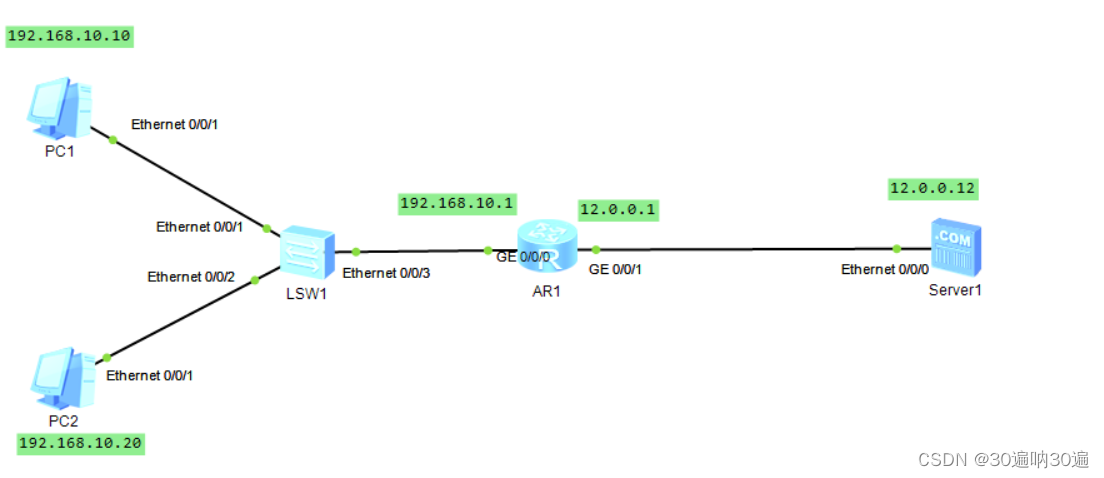

实验拓扑图如下:

server1配置如下:

PC1配置如下:

PC2的配置如下:

方法一:全局模式下设置静态NAT

R1配置如下:

[R1]nat static global 8.8.8.8 inside 192.168.10.10 //指定一个公网地址并映射到内网地址192.168.10.10上

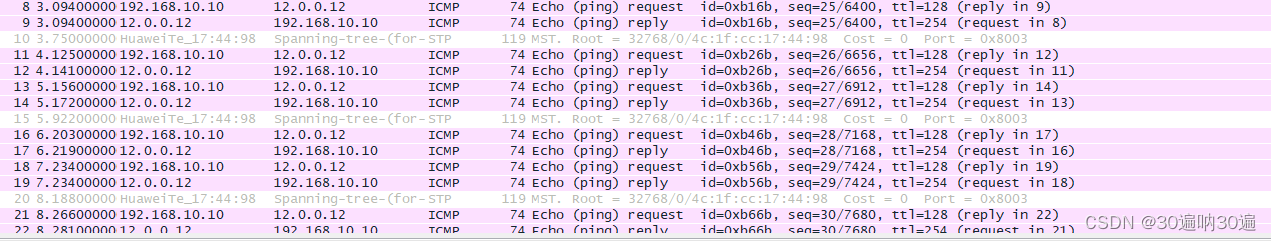

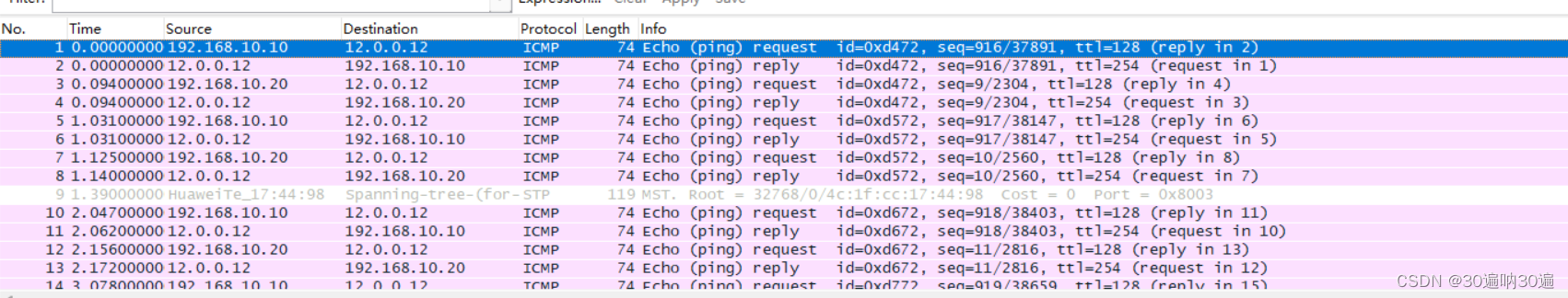

此时对g0/0/0进行抓包,如图所示,原IP地址依旧是192.168.10.10,目的IP地址依旧为12.0.0.12;

对g0/0/1进行抓包,如图所示,原IP地址由私网IP地址192.168.10.10变为了公网地址8.8.8.8

方法二:直接在接口上声明nat static

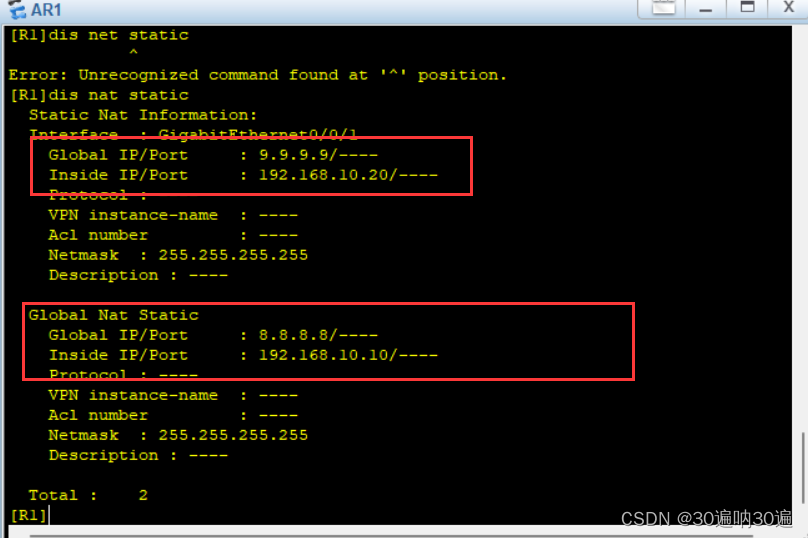

对R1配置结果如下:

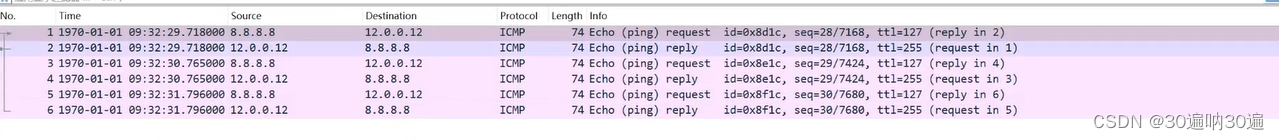

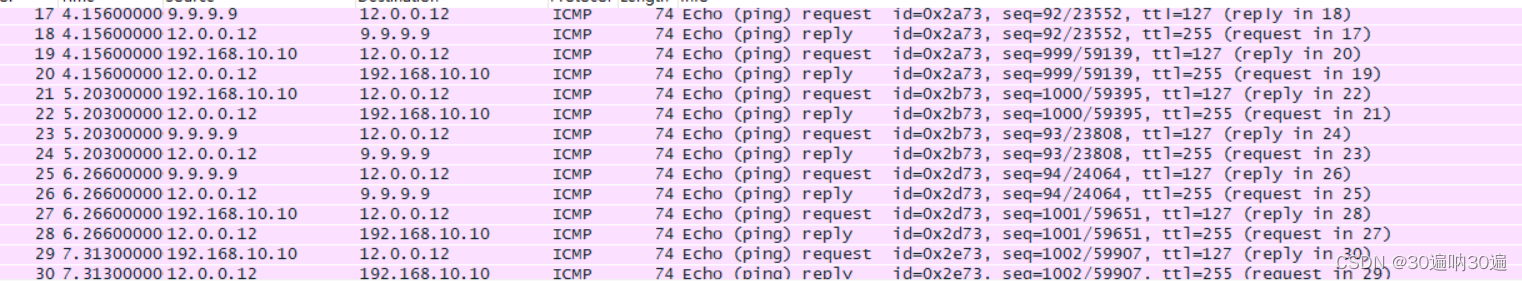

此时对内网进行抓包,原IP地址和目的IP地址都没有变;再对外网进行抓包,此时原IP地址变为公网IP地址9.9.9.9,目的IP地址为12.0.0.12

二、动态NAT

原理:

私网IP和公网IP是一对一的关系,需要先自定义一个公网IP地址池,私网IP在地址转换时会轮询地址池中的每个公网IP。

ACL访问控制表介绍

相关命令配置操作:

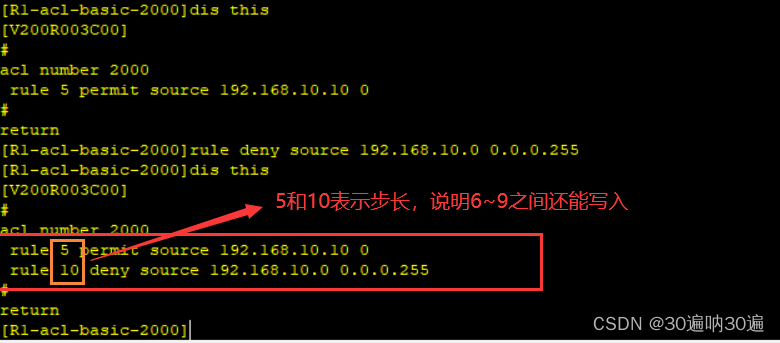

[R1]acl 2000 //创建一个基本ACL

[R1-acl-basic-2000]rule permit source 192.168.10.10 0 //允许放通192.168.10.10这台主机,最后一个0为反掩码。

[R1-acl-basic-2000]rule deny source 192.168.10.0 0.0.0.255 //拒绝所有来自192.168.10.0这个网段发来的数据,0.0.0.255为反掩码。

结果如下:

将ACL定义在接口上:

[R1]int g0/0/0

[R1-GigabitEthernet0/0/0]traffic-filter inbound acl 2000 //将ACL2000定义在g0/0/0入口上(inbound表示入口,outbound表示出口)

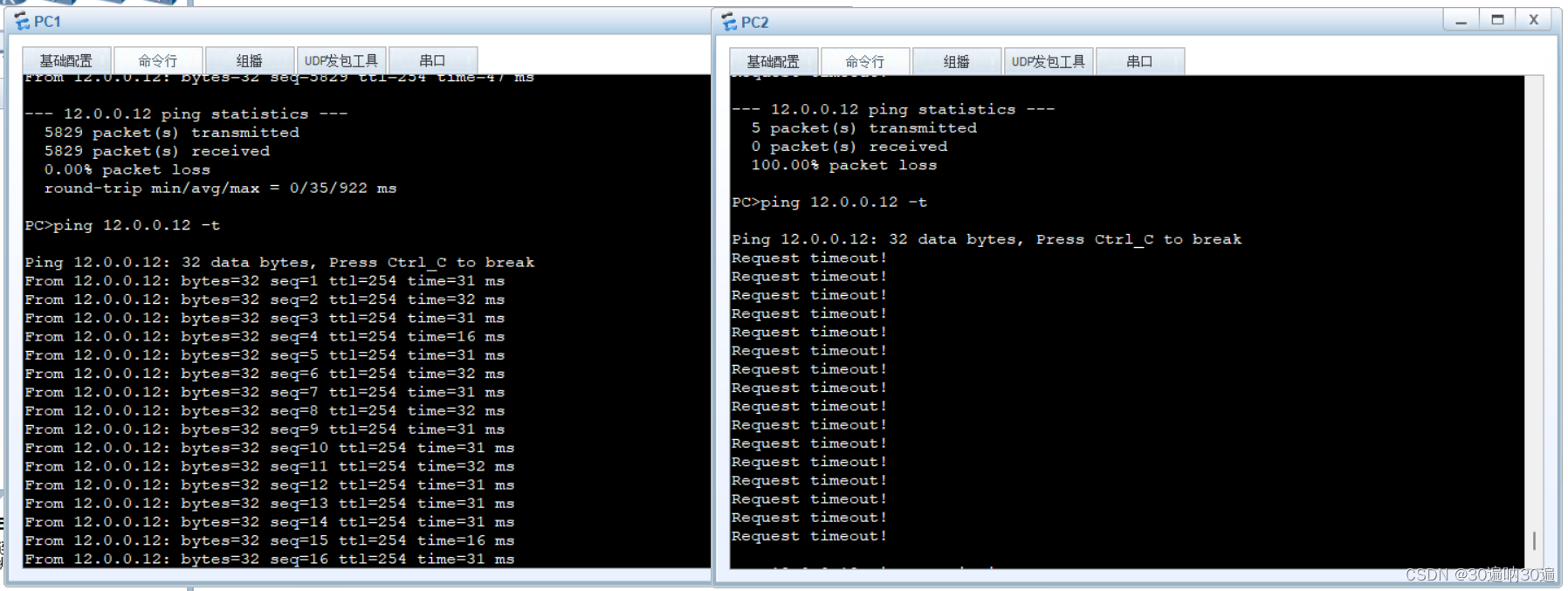

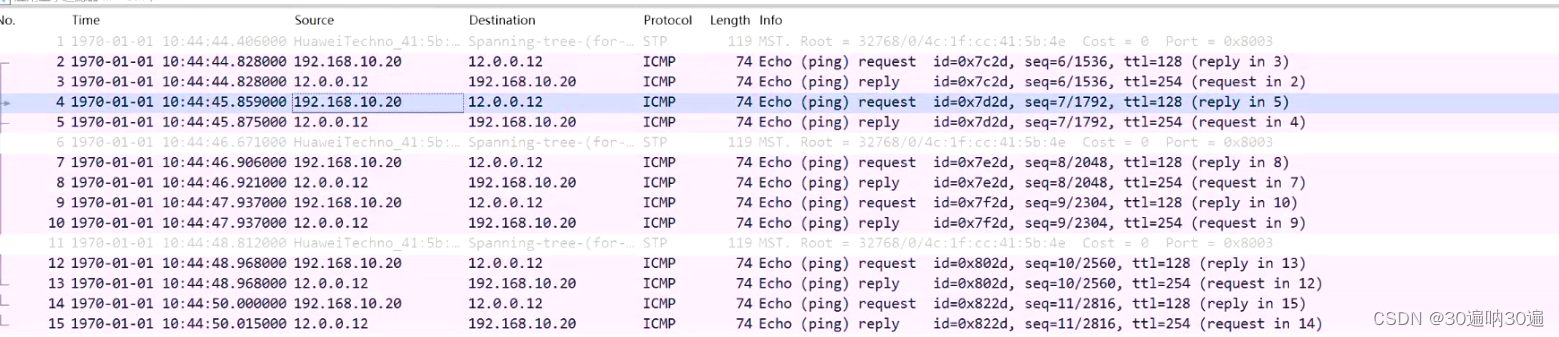

此时PC1能够ping通服务器,PC2ping不通服务器,因为ACL设定允许192.168.10.10通过,而192.168.10.0网段上的其他主机信息全部丢弃。

PAT端口多路复用

PAT又称为NAPT(Network Address Port Translation),它实现一个公网地址和多个私网地址之间的映射,因此可以节约公网地址。PAT的基本原理是将不同私网地址的报文的源IP地址转换为同一公网地址,但他们被转换为该地址的不同端口号,因而仍然能够共享同一地址。

NAPT:

多个私网IP地址对应固定外网IP地址(比如200.1.1.10),配置方法与动态NAT类似

操作步骤如下:

实验操作(参考以上静态NAT拓扑图):

[R1]nat address-group 2 100.100.100.100 100.100.100.100 //定义一个地址池

[R1-GigabitEthernet0/0/1]nat outbound 2000 address-group 2 //通过端口转换实现

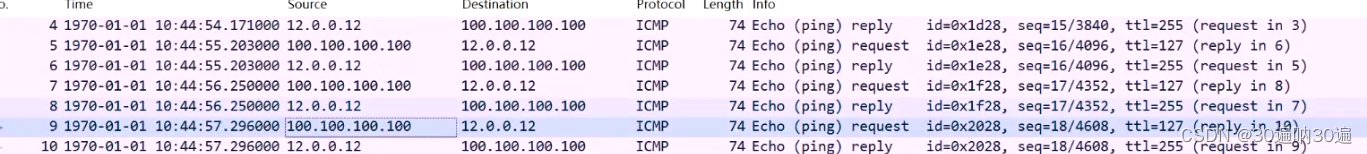

此时对内网进行抓包,原IP地址和目的IP地址都没有改变;对外网进行抓包,原IP地址变为100.100.100.100

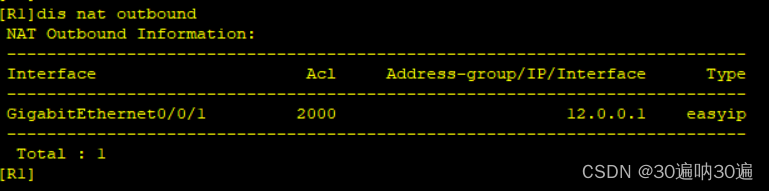

easyip:

私网IP和公网IP是多对一的关系,直接使用NAT设备的外网接口的公网IP,所有私网IP在地址转换时只会转换为NAT设备的外网接口的公网IP

操作如下:

NAT Server:

免责声明:本站所有文章内容,图片,视频等均是来源于用户投稿和互联网及文摘转载整编而成,不代表本站观点,不承担相关法律责任。其著作权各归其原作者或其出版社所有。如发现本站有涉嫌抄袭侵权/违法违规的内容,侵犯到您的权益,请在线联系站长,一经查实,本站将立刻删除。 本文来自网络,若有侵权,请联系删除,如若转载,请注明出处:https://haidsoft.com/110960.html