大家好,欢迎来到IT知识分享网。

目录

Ⅰ NFPP应用场景和功能介绍

Ⅱ NFPP配置案例

Ⅰ NFPP应用场景和功能介绍

应用场景:

NFPP作为保护交换机自身CPU不受攻击,不能替代防范ARP欺骗相关的安全功能,设备缺省支持并打开NFPP,建议保留开启并适当调整。

调整原则:

1、在接入设备上,通常无需调整,因为非网关设备,没有配置网关IP地址也不会运行一些复杂路由,管理协议等,无需额外消耗CPU,所以很少会遭受攻击。

3、隔离功能通常不建议开启,在汇聚设备上如果用户攻击非常频繁,导致设备CPU80%-90%以上,此时可以考虑进行硬件隔离,并放大当前攻击的检测阈值,防止误判。因为一旦隔离将会导致这些攻击性质的用户无法上网。

功能简介:

NFPP: 网络基础保护策略 (Network Foundation Protection

Policy),简称NFPP。在网络环境中经常发现一些恶意的攻击,这些攻击会给交换机带来过重的负担,引起交换机CPU利用率过高,导致交换机无法正常运行。这些攻击具体表现在:

拒绝服务攻击可能导致大量消耗交换机内存、表项或者其它资源,使系统无法继续服务。大量的报文流砸向CPU,占用了整个送CPU的报文的带宽,导致正常的协议流和管理流无法被CPU处理,带来协议震荡或者无法管理,从而导致数据面的转发受影响,并引起整个网络无法正常运行。大量的报文砸向CPU会消耗大量的CPU资源,使CPU一直处于高负载状态,从而影响管理员对设备进行管理或者设备自身无法运行。NFPP可以有效地防止系统受这些攻击的影响。在受攻击情况下,保护系统各种服务的正常运行,以及保持较低的CPU负载,从而保障了整个网络的稳定运行。

ARP-Guard:

ARP抗攻击还能检测出ARP扫描。ARP扫描是指链路层源MAC地址固定而源IP地址变化,或者链路层源MAC地址和源IP地址固定而目标IP地址不断变化。由于存在误判的可能,对检测出有ARP扫描嫌疑的主机不进行隔离,只是提供给管理员参考

IP-Guard:

NFPP日志信息打印调整:

当NFPP检测到攻击后,在专用日志缓冲区生成一条日志。NFPP以一定速率从专用缓冲区取出日志,生成系统消息,并且从专用日志缓冲区清除这条日志。

Ⅱ NFPP配置案例

一、组网需求

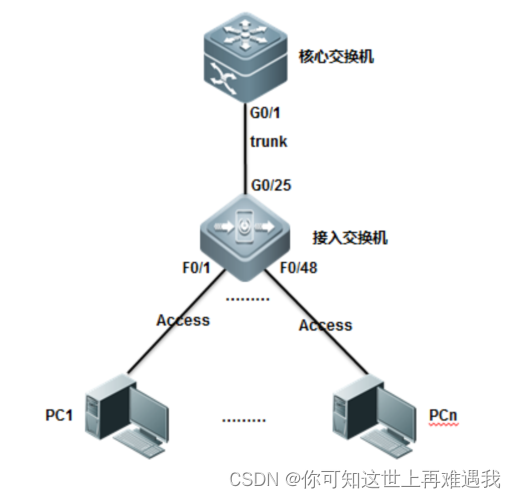

二、组网拓扑

三、配置要点

1、根据需求调整接入交换机NFPP功能参数,由于接入交换机开启了DAI功能,网关发送的ARP报文到接入交换机后都需要送CPU处理,为了防止正常的ARP等报文被NFPP丢弃,需要关闭上联口的NFPP相关功能,并放大接入交换机的CPP限速(默认限速180PPS在DAI场景中偏小)

2、根据核心的用户数量,调整核心交换机NFPP基于端口的限速/攻击检测参数

3、为了避免NFPP产生的LOG太多,通过命令调整LOG打印速率

四、配置步骤

接入交换机配置:

1、配置交换机的防ARP欺骗功能,具体也可以参见DHCP环境防ARP欺骗章节中DHCP Snooping+DAI方案。

Ruijie#configure terminal

Ruijie(config)#vlan 10

Ruijie(config-vlan)#exit

Ruijie(config)#ip arp inspection vlan 10

Ruijie(config)#ip dhcp snooping

Ruijie(config)#interface gigabitEthernet 0/25

Ruijie(config-if-GigabitEthernet 0/25)#switchport mode trunk

Ruijie(config-if-GigabitEthernet 0/25)#ip dhcp snooping trust

Ruijie(config-if-GigabitEthernet 0/25)#ip arp inspection trust

Ruijie(config-if-GigabitEthernet 0/25)#exit

Ruijie(config)#interface range fastEthernet 0/1-24

Ruijie(config-if-range)#switchport access vlan 10

Ruijie(config-if-range)#end

Ruijie#

2、NFPP功能配置:

1)全局NFPP配置

默认交换机的NFPP功能是开启的,二层交换机参数无需调整,只需将上联口NFPP关闭,同时由于开启了DAI的原因,需要调整放大CPP。

Ruijie(config)#cpu-protect type arp pps 500 ,如果没有使用DAI,CPP也无需调整。

全局下的NFPP调整参数如下

Ruijie(config-nfpp)#exit

Ruijie(config)#

2)接口NFPP配置

为了防止大量网关发送的正常的相关报文(特别是网关发送的ARP请求或回应报文)被接入交换机误认为是攻击被丢弃,从而导致下联用户无法获取网关的ARP信息而无法上网,需要将上联口的NFPP功能关闭

Ruijie(config)#int g0/25

Ruijie(config-if-GigabitEthernet 0/25)#exit

Ruijie(config)#

核心交换机NFPP配置:

只做下述调整即可:

Ruijie(config)#nfpp

Ruijie(config-nfpp)#log-buffer logs 1 interval 300 ——>调整log打印频率为300S打印1次

Ruijie(config-nfpp)#exit

Ruijie(config)#

如果需要开启硬件隔离,为了防止误判,应放大限速及攻击检测的阈值。

注意:

隔离功能通常不建议开启,在汇聚设备上如果用户攻击非常频繁,导致设备CPU90%以上,此事可以考虑进行硬件隔离,并放大当前攻击的检测阈值,防止误判。因为一旦隔离将会导致这些攻击性质的用户无法上网,接入设备上不要开启NFPP硬件隔离。

Ruijie(config)#nfpp ——>进入NFPP配置模式

五、功能验证

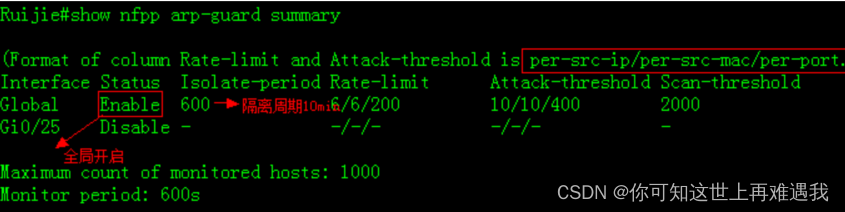

1、查看ARP-guard的全局配置情况(不同软件版本的阀值可能有所区别,具体以实际show出来的结果为准)

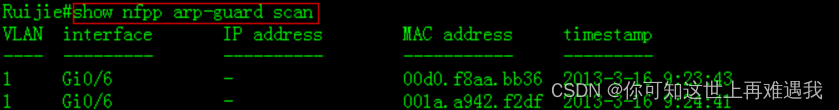

2、查看ARP-guard的扫描表:

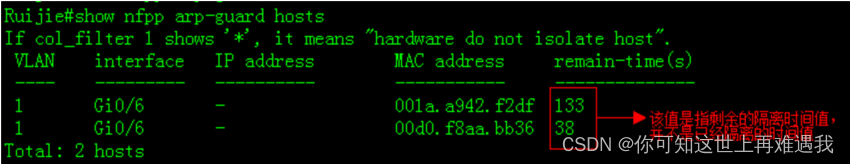

3、查看ARP-guard被隔离的用户

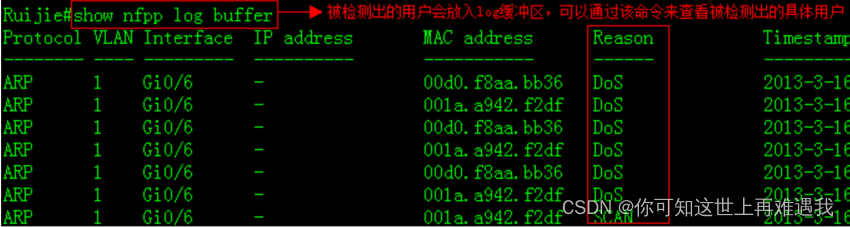

4、查看放入日志缓冲区的用户

学习网络安全技术的方法无非三种:

第一种是报网络安全专业,现在叫网络空间安全专业,主要专业课程:程序设计、计算机组成原理原理、数据结构、操作系统原理、数据库系统、 计算机网络、人工智能、自然语言处理、社会计算、网络安全法律法规、网络安全、内容安全、数字取证、机器学习,多媒体技术,信息检索、舆情分析等。

第二种是自学,就是在网上找资源、找教程,或者是想办法认识一-些大佬,抱紧大腿,不过这种方法很耗时间,而且学习没有规划,可能很长一段时间感觉自己没有进步,容易劝退。

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

第三种就是去找培训。

接下来,我会教你零基础入门快速入门上手网络安全。

网络安全入门到底是先学编程还是先学计算机基础?这是一个争议比较大的问题,有的人会建议先学编程,而有的人会建议先学计算机基础,其实这都是要学的。而且这些对学习网络安全来说非常重要。但是对于完全零基础的人来说又或者急于转行的人来说,学习编程或者计算机基础对他们来说都有一定的难度,并且花费时间太长。

第一阶段:基础准备 4周~6周

第二阶段:web渗透

学习基础 时间:1周 ~ 2周:

配置渗透环境 时间:3周 ~ 4周:

渗透实战操作 时间:约6周:

第三阶段:进阶

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

免责声明:本站所有文章内容,图片,视频等均是来源于用户投稿和互联网及文摘转载整编而成,不代表本站观点,不承担相关法律责任。其著作权各归其原作者或其出版社所有。如发现本站有涉嫌抄袭侵权/违法违规的内容,侵犯到您的权益,请在线联系站长,一经查实,本站将立刻删除。 本文来自网络,若有侵权,请联系删除,如若转载,请注明出处:https://haidsoft.com/112533.html