大家好,欢迎来到IT知识分享网。

注:本文为多位博主 VLAN 基础和 VLAN 划分案例相关文章的合辑。案例类型大同小异,仅对部分内容按语意略作重排,未去重。

VLAN 基础知识

曹世宏的博客 于 2018-05-21 13:10:56 发布

VLAN 简介

定义:

VLAN(Virtual Local Area Network)即虚拟局域网,是将一个物理的 LAN 在逻辑上划分成多个广播域的通信技术。VLAN 内的主机间可以直接通信,而 VLAN 间不能直接通信,从而将广播报文限制在一个 VLAN 内。

目的:

以太网是一种基于 CSMA/CD(Carrier Sense Multiple Access/Collision Detection)的共享通讯介质的数据网络通讯技术。当主机数目较多时会导致冲突严重、广播泛滥、性能显著下降甚至造成网络不可用等问题。通过交换机实现 LAN 互连虽然可以解决冲突严重的问题,但仍然不能隔离广播报文和提升网络质量。

在这种情况下出现了 VLAN 技术,这种技术可以把一个 LAN 划分成多个逻辑的 VLAN,每个 VLAN 是一个广播域,VLAN 内的主机间通信就和在一个 LAN 内一样,而 VLAN 间则不能直接互通,这样,广播报文就被限制在一个 VLAN 内。

作用:

- 限制广播域:广播域被限制在一个 VLAN 内,节省了带宽,提高了网络处理能力。

- 增强局域网的安全性:不同 VLAN 内的报文在传输时是相互隔离的,即一个 VLAN 内的用户不能和其它 VLAN 内的用户直接通信。

- 提高了网络的健壮性:故障被限制在一个 VLAN 内,本 VLAN 内的故障不会影响其他 VLAN 的正常工作。

- 灵活构建虚拟工作组:用 VLAN 可以划分不同的用户到不同的工作组,同一工作组的用户也不必局限于某一固定的物理范围,网络构建和维护更方便灵活。

VLAN 的基本概念

VLAN 标签:

要使设备能够分辨不同 VLAN 的报文,需要在报文中添加标识 VLAN 信息的字段。IEEE 802.1Q 协议规定,在以太网数据帧的目的 MAC 地址和源 MAC 地址字段之后、协议类型字段之前加入 4 个字节的 VLAN 标签(又称 VLAN Tag,简称 Tag),用以标识 VLAN 信息。

VLAN 帧格式:

图:VLAN 数据帧格式

字段解释:

| 字段 | 长度 | 含义 | 取值 |

|---|---|---|---|

| TPID | 2Byte | Tag Protocol Identifier(标签协议标识符),表示数据帧类型。 | 表示帧类型,取值为 0x8100 时表示 IEEE 802.1Q 的 VLAN 数据帧。如果不支持 802.1Q 的设备收到这样的帧,会将其丢弃。 各设备厂商可以自定义该字段的值。 当邻居设备将 TPID 值配置为非 0x8100 时,为了能够识别这样的报文,实现互通,必须在本设备上修改 TPID 值,确保和邻居设备的 TPID 值配置一致。 |

| PRI | 3bit | Priority,表示数据帧的 802.1Q 优先级。 | 取值范围为 0~7,值越大优先级越高。 当网络阻塞时,设备优先发送优先级高的数据帧。 |

| CFI | 1bit | Canonical Format Indicator(标准格式指示位),表示 MAC 地址在不同的传输介质中是否以标准格式进行封装,用于兼容以太网和令牌环网。 | CFI 取值为 0 表示 MAC 地址以标准格式进行封装,为 1 表示以非标准格式封装。 在以太网中,CFI 的值为 0。 |

| VID | 12bit | VLAN ID,表示该数据帧所属 VLAN 的编号。 | VLAN ID 取值范围是 0~4095。 由于 0 和 4095 为协议保留取值,所以 VLAN ID 的有效取值范围是 1~4094。 |

设备利用 VLAN 标签中的 VID 来识别数据帧所属的 VLAN,广播帧只在同一 VLAN 内转发,这就将广播域限制在一个 VLAN 内。

常用设备收发数据帧的 VLAN 标签情况:

在一个 VLAN 交换网络中,以太网帧主要有以下两种格式:

- 有标记帧(Tagged 帧):加入了 4 字节 VLAN 标签的帧。

- 无标记帧(Untagged 帧):原始的、未加入 4 字节 VLAN 标签的帧。

常用设备中:

- 用户主机、服务器、Hub 只能收发 Untagged 帧。

- 交换机、路由器和 AC 既能收发 Tagged 帧,也能收发 Untagged 帧。

- 语音终端、AP 等设备可以同时收发一个 Tagged 帧和一个 Untagged 帧。

为了提高处理效率,设备内部处理的数据帧一律都是 Tagged 帧。

链路类型和接口类型:

设备内部处理的数据帧一律都带有 VLAN 标签,而现网中的设备有些只会收发 Untagged 帧,要与这些设备交互,就需要接口能够识别 Untagged 帧并在收发时给帧添加、剥除 VLAN 标签。同时,现网中属于同一个 VLAN 的用户可能会被连接在不同的设备上,且跨越设备的 VLAN 可能不止一个,如果需要用户间的互通,就需要设备间的接口能够同时识别和发送多个 VLAN 的数据帧。

为了适应不同的连接和组网,设备定义了 Access 接口、Trunk 接口和 Hybrid 接口 3 种接口类型,以及接入链路(Access Link)和干道链路(Trunk Link)两种链路类型。

链路类型:

根据链路中需要承载的 VLAN 数目的不同,以太网链路分为:

- 接入链路

接入链路只可以承载 1 个 VLAN 的数据帧,用于连接设备和用户终端(如用户主机、服务器等)。通常情况下,用户终端并不需要知道自己属于哪个 VLAN,也不能识别带有 Tag 的帧,所以在接入链路上传输的帧都是 Untagged 帧。

- 干道链路

干道链路可以承载多个不同 VLAN 的数据帧,用于设备间互连。为了保证其它网络设备能够正确识别数据帧中的 VLAN 信息,在干道链路上传输的数据帧必须都打上 Tag。

接口类型:

根据接口连接对象以及对收发数据帧处理的不同,以太网接口分为:

- Access 接口

Access 接口一般用于和不能识别 Tag 的用户终端(如用户主机、服务器等)相连,或者不需要区分不同 VLAN 成员时使用。它只能收发 Untagged 帧,且只能为 Untagged 帧添加唯一 VLAN 的 Tag。

- Trunk 接口

Trunk 接口一般用于连接交换机、路由器、AP 以及可同时收发 Tagged 帧和 Untagged 帧的语音终端。它可以允许多个 VLAN 的帧带 Tag 通过,但只允许一个 VLAN 的帧从该类接口上发出时不带 Tag(即剥除 Tag)。

- Hybrid 接口

Hybrid 接口既可以用于连接不能识别 Tag 的用户终端(如用户主机、服务器等)和网络设备(如 Hub),也可以用于连接交换机、路由器以及可同时收发 Tagged 帧和 Untagged 帧的语音终端、AP。它可以允许多个 VLAN 的帧带 Tag 通过,且允许从该类接口发出的帧根据需要配置某些 VLAN 的帧带 Tag(即不剥除 Tag)、某些 VLAN 的帧不带 Tag(即剥除 Tag)。

Hybrid 接口和 Trunk 接口在很多应用场景下可以通用,但在某些应用场景下,必须使用 Hybrid 接口。比如一个接口连接不同 VLAN 网段的场景中,因为一个接口需要给多个 Untagged 报文添加 Tag,所以必须使用 Hybrid 接口。

缺省 VLAN:

缺省 VLAN 又称 PVID(Port Default VLAN ID)。前面提到,设备处理的数据帧都带 Tag,当设备收到 Untagged 帧时,就需要给该帧添加 Tag,添加什么 Tag,就由接口上的缺省 VLAN 决定。

接口收发数据帧时,对 Tag 的添加或剥除过程。

- 对于 Access 接口,缺省 VLAN 就是它允许通过的 VLAN,修改缺省 VLAN 即可更改接口允许通过的 VLAN。

- 对于 Trunk 接口和 Hybrid 接口,一个接口可以允许多个 VLAN 通过,但是只能有一个缺省 VLAN。接口的缺省 VLAN 和允许通过的 VLAN 需要分别配置,互不影响。

同类型接口添加或剥除 VLAN 标签的比较:

| 接口类型 | 对接收不带 Tag 的报文处理 | 对接收带 Tag 的报文处理 | 发送帧处理过程 |

|---|---|---|---|

| Access 接口 | 接收该报文,并打上缺省的 VLAN ID。 | 当 VLAN ID 与缺省 VLAN ID 相同时,接收该报文。 当 VLAN ID 与缺省 VLAN ID 不同时,丢弃该报文。 |

先剥离帧的 PVID Tag,然后再发送。 |

| Trunk 接口 | 打上缺省的 VLAN ID,当缺省 VLAN ID 在允许通过的 VLAN ID 列表里时,接收该报文。 打上缺省的 VLAN ID,当缺省 VLAN ID 不在允许通过的 VLAN ID 列表里时,丢弃该报文。 |

当 VLAN ID 在接口允许通过的 VLAN ID 列表里时,接收该报文。 当 VLAN ID 不在接口允许通过的 VLAN ID 列表里时,丢弃该报文。 |

当 VLAN ID 与缺省 VLAN ID 相同,且是该接口允许通过的 VLAN ID 时,去掉 Tag,发送该报文。 当 VLAN ID 与缺省 VLAN ID 不同,且是该接口允许通过的 VLAN ID 时,保持原有 Tag,发送该报文。 |

| Hybrid 接口 | 打上缺省的 VLAN ID,当缺省 VLAN ID 在允许通过的 VLAN ID 列表里时,接收该报文。 打上缺省的 VLAN ID,当缺省 VLAN ID 不在允许通过的 VLAN ID 列表里时,丢弃该报文。 |

当 VLAN ID 在接口允许通过的 VLAN ID 列表里时,接收该报文。 当 VLAN ID 不在接口允许通过的 VLAN ID 列表里时,丢弃该报文。 |

当 VLAN ID 是该接口允许通过的 VLAN ID 时,发送该报文。可以通过命令设置发送时是否携带 Tag。 |

- 当接收到不带 VLAN 标签的数据帧时,Access 接口、Trunk 接口、Hybrid 接口都会给数据帧打上 VLAN 标签,但 Trunk 接口、Hybrid 接口会根据数据帧的 VID 是否为其允许通过的 VLAN 来判断是否接收,而 Access 接口则无条件接收。

- 当接收到带 VLAN 标签的数据帧时,Access 接口、Trunk 接口、Hybrid 接口都会根据数据帧的 VID 是否为其允许通过的 VLAN(Access 接口允许通过的 VLAN 就是缺省 VLAN)来判断是否接收。

- 当发送数据帧时:

- Access 接口直接剥离数据帧中的 VLAN 标签。

- Trunk 接口只有在数据帧中的 VID 与接口的 PVID 相等时才会剥离数据帧中的 VLAN 标签。

- Hybrid 接口会根据接口上的配置判断是否剥离数据帧中的 VLAN 标签。

因此,Access 接口发出的数据帧肯定不带 Tag,Trunk 接口发出的数据帧只有一个 VLAN 的数据帧不带 Tag,其他都带 VLAN 标签,Hybrid 接口发出的数据帧可根据需要设置某些 VLAN 的数据帧带 Tag,某些 VLAN 的数据帧不带 Tag。

VLAN 通信

VLAN 内互访:

同一 VLAN 内用户互访(简称 VLAN 内互访)会经过如下三个环节。

- 用户主机的报文转发

源主机在发起通信之前,会将自己的 IP 与目的主机的 IP 进行比较,如果两者位于同一网段,会获取目的主机的 MAC 地址,并将其作为目的 MAC 地址封装进报文;如果两者位于不同网段,源主机会将报文递交给网关,获取网关的 MAC 地址,并将其作为目的 MAC 地址封装进报文。

- 设备内部的以太网交换

设备

- 如果目的 MAC 地址 + VID 匹配自己的 MAC 表且三层转发标志置位,则进行三层交换,会根据报文的目的 IP 地址查找三层转发表项,如果没有找到会将报文上送 CPU,由 CPU 查找路由表实现三层转发。

- 如果目的 MAC 地址 + VID 匹配自己的 MAC 表但三层转发标志未置位,则进行二层交换,会直接将报文根据 MAC 表的出接口发出去。

- 如果目的 MAC 地址 + VID 没有匹配自己的 MAC 表,则进行二层交换,此时会向所有允许 VID 通过的接口广播该报文,以获取目的主机的 MAC 地址。

- 设备之间交互时,VLAN 标签的添加和剥离

设备内部的以太网交换都是带 Tag 的,为了与不同设备进行成功交互,设备需要根据接口的设置添加或剥除 Tag。不同接口 VLAN 标签添加和剥离情况不同。

从以太网交换原理可以看出,划分 VLAN 后,广播报文只在同一 VLAN 内二层转发,因此同一 VLAN 内的用户可以直接二层互访。根据属于同一 VLAN 的主机是否连接在不同的设备,VLAN 内互访有两种场景:同设备 VLAN 内互访和跨设备 VLAN 内互访。

同设备 VLAN 内互访:

- Host_1 判断目的 IP 地址跟自己的 IP 地址在同一网段,于是发送 ARP 广播请求报文获取目的主机 Host_2 的 MAC 地址,报文目的 MAC 填写全 F,目的 IP 为 Host_2 的 IP 地址 10.1.1.3。

- 报文到达 Router 的接口 IF_1,发现是 Untagged 帧,给报文添加 VID=2 的 Tag(Tag 的 VID = 接口的 PVID),然后根据报文的源 MAC 地址、VID 和报文入接口(1-1-1, 2, IF_1)生成 MAC 表。

- 根据报文目的 MAC 地址 + VID 查找 Router 的 MAC 表,没有找到,于是在所有允许 VLAN2 通过的接口(本例中接口为 IF_2)广播该报文。

- Router 的接口 IF_2 在发出 ARP 请求报文前,根据接口配置,剥离 VID=2 的 Tag。

- Host_2 收到该 ARP 请求报文,将 Host_1 的 MAC 地址和 IP 地址对应关系记录 ARP 表。然后比较目的 IP 与自己的 IP,发现跟自己的相同,就发送 ARP 响应报文,报文中封装自己的 MAC 地址 2-2-2,目的 IP 为 Host_1 的 IP 地址 10.1.1.2。

- Router 的接口 IF_2 收到 ARP 响应报文后,同样给报文添加 VID=2 的 Tag。

- Router 根据报文的源 MAC 地址、VID 和报文入接口(2-2-2, 2, IF_2)生成 MAC 表,然后根据报文的目的 MAC 地址 + VID(1-1-1, 2)查找 MAC 地址表,由于前面已记录,查找成功,向出接口 IF_1 转发该 ARP 响应报文。

- Router 向出接口 IF_1 转发前,同样根据接口配置剥离 VID=2 的 Tag。

- Host_1 收到 Host_2 的 ARP 响应报文,将 Host_2 的 MAC 地址和 IP 地址对应关系记录 ARP 表。

后续 Host_1 与 Host_2 的互访,由于彼此已学习到对方的 MAC 地址,报文中的目的 MAC 地址直接填写对方的 MAC 地址。

此组网场景下,当同一 VLAN 的用户处于不同网段时,主机将在报文中封装网关的 MAC 地址,可借助 VLANIF 技术(需配置主从 IP 地址)实现互访。

跨设备 VLAN 内互访:

如下图,用户主机 Host_1 和 Host_2 连接在不同的设备上,属于同一个 VLAN2,且位于相同网段。为了识别和发送跨越设备的数据帧,设备间通过干道链路连接。

当用户主机 Host_1 发送报文给用户主机 Host_2 时,报文的发送过程如下(假设 Router_1 和 Router_2 上还未建立任何转发表项)。

- 经过与同设备 VLAN 内互访的步骤 1~2 一样的过程后,报文被广播到 Router_1 的 IF_2 接口。

- Router_1 的 IF_2 接口在发出 ARP 请求报文前,因为接口的 PVID=1(缺省值),与报文的 VID 不相等,直接透传该报文到 Router_2 的 IF_2 接口,不剥除报文的 Tag。

- Router_2 的 IF_2 接口收到该报文后,判断报文的 Tag 中的 VID=2 是接口允许通过的 VLAN,接收该报文。

- 经过与同设备 VLAN 内互访的步骤 3~6 一样的过程后,Router_2 将向其出接口 IF_2 转发 Host_2 的 ARP 响应报文,转发前,因为接口 IF_2 为 Trunk 接口且 PVID=1(缺省值),与报文的 VID 不相等,直接透传报文到 Router_1 的 IF_2 接口。

- Router_1 的 IF_2 接口收到 Host_2 的 ARP 响应报文后,判断报文的 Tag 中的 VID=2 是接口允许通过的 VLAN,接收该报文。后续处理同同设备 VLAN 内互访的步骤 7~9 一样。

可见,干道链路除可传输多个 VLAN 的数据帧外,还起到透传 VLAN 的作用,即干道链路上,数据帧只会转发,不会发生 Tag 的添加或剥离。

VLAN 间互访:

划分 VLAN 后,由于广播报文只在同 VLAN 内转发,所以不同 VLAN 的用户间不能二层互访,这样能起到隔离广播的作用。但实际应用中,不同 VLAN 的用户又常有互访的需求,此时就需要实现不同 VLAN 的用户互访,简称 VLAN 间互访。

同 VLAN 间互访一样,VLAN 间互访也会经过用户主机的报文转发、设备内部的以太网交换、设备之间交互时 VLAN 标签的添加和剥离三个环节。同样,根据以太网交换原理,广播报文只在同一 VLAN 内转发,不同 VLAN 内的用户则不能直接二层互访,需要借助三层路由技术或 VLAN 转换技术才能实现互访。

VLAN 间互访技术:

华为提供了多种技术实现 VLAN 间互访,常用的两种技术为 VLANIF 接口和 Dot1q 终结子接口。

- VLANIF 接口

VLANIF 接口是一种三层的逻辑接口。在 VLANIF 接口上配置 IP 地址后,设备会在 MAC 地址表中添加 VLANIF 接口的 MAC 地址 + VID 表项,并且为表项的三层转发标志位置位。当报文的目的 MAC 地址匹配该表项后,会进行三层转发,进而实现 VLAN 间的三层互通。

VLANIF 配置简单,是实现 VLAN 间互访最常用的一种技术。但每个 VLAN 需要配置一个 VLANIF,并在接口上指定一个 IP 子网网段,比较浪费 IP 地址。

- Dot1q 终结子接口

子接口也是一种三层的逻辑接口。跟 VLANIF 接口一样,在子接口上配置 Dot1q 终结功能和 IP 地址后,设备也会添加相应的 MAC 表项并置位三层转发标志位,进而实现 VLAN 间的三层互通。

Dot1q 终结子接口适用于通过一个三层以太网接口下接多个 VLAN 网络的环境。由于不同 VLAN 的数据流会争用同一个以太网主接口的带宽,网络繁忙时,会导致通信瓶颈。

通过 VLANIF 接口实现 VLAN 间互访,必须要求 VLAN 间的用户都只能处于不同的网段(因为相同网段,主机会封装目的主机的 MAC 地址,设备判断进行二层交换,二层交换只在同 VLAN 内,广播报文无法到达不同的 VLAN,获取不到目的主机的 MAC 地址,也就无法实现互通)。现网中,也存在不同 VLAN 相同网段的组网需求,此时可通过 VLAN 聚合实现。

VLAN 聚合(又称 Super VLAN)通过引入 Super-VLAN 和 Sub-VLAN,将一个 Super-VLAN 和多个 Sub-VLAN 关联,多个 Sub-VLAN 共享 Super-VLAN 的 IP 地址作为其网关 IP,实现与外部网络的三层互通;并通过在 Sub-VLAN 间启用 Proxy ARP,实现 Sub-VLAN 间的三层互通,进而即节约 IP 地址资源,又实现 VLAN 间的三层互通。

VLAN 聚合通常用于多个 VLAN 共用一个网关的组网场景。

同设备 VLAN 间互访:

如下图:互访的源主机 Host_1 和目的主机 Host_2 连接在同一台设备 Router 上,分别属于 VLAN2 和 VLAN3,并位于不同的网段。在 Router 上分别创建 VLANIF2 和 VLANIF3 并配置其 IP 地址,然后将用户主机的缺省网关设置为所属 VLAN 对应 VLANIF 接口的 IP 地址。

当用户主机 Host_1 发送报文给用户主机 Host_2 时,报文的发送过程如下(假设 Router 上还未建立任何转发表项)。

- Host_1 判断目的 IP 地址跟自己的 IP 地址不在同一网段,因此,它发出请求网关 MAC 地址的 ARP 请求报文,目的 IP 为网关 IP 10.1.1.1,目的 MAC 为全 F。

- 报文到达 Router 的接口 IF_1,Router 给报文添加 VID=2 的 Tag(Tag 的 VID = 接口的 PVID),然后将报文的源 MAC 地址 + VID 与接口的对应关系(1-1-1, 2, IF_1)添加进 MAC 表。

- Router 检查报文是 ARP 请求报文,且目的 IP 是自己 VLANIF2 接口的 IP 地址,给 Host_1 应答,并将 VLANIF2 接口的 MAC 地址 3-3-3 封装在应答报文中,应答报文从 IF_1 发出前,剥掉 VID=2 的 Tag。同时,Router 会将 Host_1 的 IP 地址与 MAC 地址的对应关系记录到 ARP 表。

- Host_1 收到 Router 的应答报文,将 Router 的 VLANIF2 接口的 IP 地址与 MAC 地址对应关系记录到自己的 ARP 表中,并向 Router 发送目的 MAC 为 3-3-3、目的 IP 为 Host_2 的 IP 地址 10.2.2.2 的报文。

- 报文到达 Router 的接口 IF_1,同样给报文添加 VID=2 的 Tag。

- Router 根据报文的源 MAC 地址 + VID 与接口的对应关系更新 MAC 表,并比较报文的目的 MAC 地址与 VLANIF2 的 MAC 地址,发现两者相等,进行三层转发,根据目的 IP 查找三层转发表,没有找到匹配项,上送 CPU 查找路由表。

- CPU 根据报文的目的 IP 去找路由表,发现匹配了一个直连网段(VLANIF3 对应的网段),于是继续查找 ARP 表,没有找到,Router 会在目的网段对应的 VLAN3 的所有接口发送 ARP 请求报文,目的 IP 是 10.2.2.2。从接口 IF_2 发出前,根据接口配置,剥掉 VID=2 的 Tag。

- Host_2 收到 ARP 请求报文,发现请求 IP 是自己的 IP 地址,就发送 ARP 应答报文,将自己的 MAC 地址包含在其中。同时,将 VLANIF3 的 MAC 地址与 IP 地址的对应关系记录到自己的 ARP 表中。

- Router 的接口 IF_2 收到 Host_2 的 ARP 应答报文后,给报文添加 VID=3 的 Tag,并将 Host_2 的 MAC 和 IP 的对应关系记录到自己的 ARP 表中。然后,将 Host_1 的报文转发给 Host_2,发送前,同样剥离报文中的 Tag。同时,将 Host_2 的 IP、MAC、VID 及出接口的对应关系记录到三层转发表中。

至此,Host_1 完成对 Host_2 的单向访问。Host_2 访问 Host_1 的过程与此类似。这样,后续 Host_1 与 Host_2 之间的往返报文,都先发送给网关 Router,由 Router 查三层转发表进行三层转发。

跨设备 VLAN 间互访:

由于 VLANIF 接口的 IP 地址只能在设备上生成直连路由,当不同 VLAN 的用户跨多台设备互访时,除配置 VLANIF 接口的 IP 地址外,还需要配置静态路由或运行动态路由协议。

如下图所示,互访的源主机 Host_1 和目的主机 Host_2 连接在不同的设备 Router_1 和 Router_2 上,分别属于 VLAN2 和 VLAN3,并位于不同的网段。在 Router_1 上分别创建 VLANIF2 和 VLANIF4,配置其 IP 地址为 10.1.1.1 和 10.1.4.1;在 Router_2 上分别创建 VLANIF3 和 VLANIF4,配置其 IP 地址为 10.1.2.1 和 10.1.4.2,并在 Router_1 和 Router_2 上分别配置静态路由。Router_1 上静态路由的目的网段是 10.1.2.0/24,下一跳是 10.1.4.2;Router_2 上静态路由的目的网段是 10.1.1.0/24,下一跳是 10.1.4.1。

当用户主机 Host_1 发送报文给用户主机 Host_2 时,报文的发送过程如下(假设 Router_1 和 Router_2 上还未建立任何转发表项)。

- 与同设备 VLAN 间互访的步骤 1~6 一样,经过 “Host_1 比较目的 IP 地址 —>Host_1 查 ARP 表 —>Host_1 获取网关 MAC 地址 —>Host_1 将发给 Host_2 的报文送到 Router_1—>Router_1 查 MAC 表 —>Router_1 查三层转发表” 的过程,Router_1 上送 CPU 查找路由表。

- Router_1 的 CPU 根据报文的目的 IP 10.1.2.2 去找路由表,发现匹配了一个路由网段 10.1.2.0/24(VLANIF3 对应的网段),下一跳 IP 地址为 10.1.4.2,于是继续查找 ARP 表,没有找到,Router_1 会在下一跳 IP 地址对应的 VLAN4 的所有接口发送 ARP 请求报文,目的 IP 是 10.1.4.2。报文从 Router_1 的接口 IF_2 发出前,根据接口配置,直接透传该报文到 Router_2 的 IF_2 接口,不剥除报文的 Tag。

- ARP 请求报文到达 Router_2 后,发现目的 IP 为 VLANIF4 接口的 IP 地址,给 Router_1 回应,填写 VLANIF4 接口的 MAC 地址。

- Router_2 的 ARP 响应报文从其 IF_2 接口直接透传到 Router_1,Router_1 接收后,记录 VLANIF4 的 MAC 地址与 IP 地址的对应关系到 ARP 表项。

- Router_1 将 Host_1 的报文转发给 Router_2,报文的目的 MAC 修改为 Router_2 的 VLANIF4 接口的 MAC 地址,源 MAC 地址修改自己的 VLANIF4 接口的 MAC 地址,并将刚用到的转发信息记录在三层转发表中(10.1.2.0/24,下一跳 IP 的 MAC 地址, 出口 VLAN, 出接口)。同样,报文是直接透传到 Router_2 的 IF_2 接口。

- Router_2 收到 Router_1 转发的 Host_1 的报文后,与同设备 VLAN 间互访的步骤 6~9 一样,经过 “查 MAC 表 —> 查三层转发表 —> 送 CPU—> 匹配直连路由 —> 查 ARP 表并获取 Host_2 的 MAC 地址 —> 将 Host_1 的报文转发给 Host_2” 的过程,同时将 Host_2 的 IP 地址、MAC 地址、出口 VLAN、出接口记录到三层转发表项。

VLAN Damping(抑制):

如果指定 VLAN 已经创建对应的 VLANIF 接口,当 VLAN 中所有接口状态变为 Down 而引起 VLAN 状态变为 Down 时,VLAN 会向 VLANIF 接口上报接口 Down 状态,从而引起 VLANIF 接口状态变化。

为避免由于 VLANIF 接口状态变化引起的网络震荡,可以在 VLANIF 接口上启动 VLAN Damping 功能,抑制 VLANIF 接口状态变为 Down 的时间。

当使能 VLAN Damping 功能,VLAN 中最后一个处于 Up 状态的接口变为 Down 后,会抑制一定时间(抑制时间可配置)再上报给 VLANIF 接口。如果在抑制时间内 VLAN 中有接口 Up,则 VLANIF 接口状态保持 Up 状态不变。即 VLAN Damping 功能可以适当延迟 VLAN 向 VLANIF 接口上报接口 Down 状态的时间,从而抑制不必要的路由震荡。

VLAN 内二层隔离:

为了实现用户之间的二层隔离,可以将不同的用户加入不同的 VLAN。但若企业规模很大,拥有大量的用户,那么就要为不能互相访问的用户都分配 VLAN,这不但需要耗费大量的 VLAN,还增加了网络管理者配置和维护的工作量。

为此,华为提供了一些 VLAN 内二层隔离技术,如端口隔离、MUX VLAN 和基于 MQC 的 VLAN 内二层隔离等。

端口隔离:

端口隔离可实现同一 VLAN 内端口之间的隔离。用户只需要将端口加入到隔离组中,就可以实现隔离组内端口之间的二层隔离,不同隔离组的端口之间或者不属于任何隔离组的端口与其他端口之间都能进行正常的数据转发。同时,用户还可以通过配置实现端口的单向隔离,为用户提供更安全、更灵活的组网方案。

MUX VLAN:

MUX VLAN(Multiplex VLAN)提供了一种通过 VLAN 进行网络资源控制的机制。它既可实现 VLAN 间用户通信,也可实现 VLAN 内的用户相互隔离。

比如,企业有如下需求:

- 要求企业内部员工之间可以互相交流,而企业客户之间是隔离的,不能够互相访问。

- 要求企业员工和企业客户都可以访问企业的服务器。

此种场景,通过部署 MUX-VLAN 就可以实现。

基于流策略的 VLAN 内二层隔离:

流策略是将流分类和流行为关联后形成的完整的 QoS 策略。基于流策略的 VLAN 内二层隔离指用户可以根据匹配规则对报文进行流分类,然后通过流策略将流分类与 permit/deny 动作相关联,使符合流分类的报文被允许或被禁止通过,从而实现灵活的 VLAN 内单向或双向隔离。

VLAN 间三层隔离:

VLAN 间实现三层互通后,两 VLAN 内的所有用户之间都可以互相访问,但某些场景中,需要禁止部分用户之间的互访或者只允许用户单向访问,比如用户主机和服务器之间一般是单向访问、企业的访客一般只允许上网和访问部分服务器等。此时,就需要配置 VLAN 间互访控制。

VLAN 间互访控制一般通过流策略实现。用户可根据实际需求定义匹配规则对报文进行流分类,然后通过流策略将流分类与 permit/deny 动作相关联,使符合流分类的报文被允许或禁止通过,从而实现灵活的 VLAN 间互访控制。

管理 VLAN:

当用户通过远端网管集中管理设备时,需要在设备上通过 VLANIF 接口配置 IP 地址作为设备管理 IP,通过管理 IP 来 STelnet 到设备上进行管理。若设备上其他接口相连的用户加入该 VLAN,也可以访问该设备,增加了设备的不安全因素。

这种情况下可以配置 VLAN 为管理 VLAN(与管理 VLAN 对应,没有指定为管理 VLAN 的 VLAN 称为业务 VLAN),不允许 Access 类型和 Dot1q-tunnel 类型接口加入该 VLAN。由于 Access 类型和 Dot1q-tunnel 类型通常用于连接用户,限制这两种类型接口加入管理 VLAN 后,与该接口相连的用户就无法访问该设备,从而增加了设备的安全性。

图文并茂讲 VLAN,让你看一遍就理解 VLAN

XCIE闫辉 2022-05-13

vlan 的应用在网络项目中是非常广泛的,基本上大部分的项目都需要划分 vlan,这里从基础的 vlan 的知识开始,了解 vlan 的划分原理。

为什么需要 vlan:

1、什么是 VLAN?

VLAN(Virtual LAN),翻译成中文是 “虚拟局域网”。LAN 可以是由少数几台家用计算机构成的网络,也可以是数以百计的计算机构成的企业网络。VLAN 所指的 LAN 特指使用路由器分割的网络 —— 也就是广播域。

简单来说,同一个 VLAN 中的用户间通信就和在一个局域网内一样,同一个 VLAN 中的广播只有 VLAN 中的 成员才能听到,而不会传输到其他的 VLAN 中去,从而控制不必要的广播风暴的产生。同时, 若没有路由,不同 VLAN 之间不能相互通信,从而提高了不同工作组之间的信息安全性。网络 管理员可以通过配置 VLAN 之间的路由来全面管理网络内部不同工作组之间的信息互访。

2、未分割 VLAN 时将会发生什么?

图中,是一个由 5 台二层交换机(交换机 1~5)连接了大量客户机构成的网络。假设这时,计算机 A 需要与计算机 B 通信。在基于以太网的通信中,必须在数据帧中指定目标 MAC 地址才能正常通信,因此计算机 A 必须先广播 “ARP 请求(ARP Request)信息”,来尝试获取计算机 B 的 MAC 地址。

我们分析下,这个计算 A 的 ARP 请求原本是为了获得计算机 B 的 MAC 地址而发出的。也就是说:只要计算机 B 能收到就万事大吉了。可是事实上,数据帧却传遍整个网络,导致所有的计算机都收到了它。如此一来,一方面广播信息消耗了网络整体的带宽,另一方面,收到广播信息的计算机还要消耗一部分 CPU 时间来对它进行处理。造成了网络带宽和 CPU 运算能力的大量无谓消耗,可能会造成网络瘫痪。

vlan 的原理

1、实现 VLAN 的机制

VLAN 生成的逻辑上的交换机是互不相通的。因此,在交换机上设置 VLAN 后,如果未做其他处理,VLAN 间是无法通信的。

2、需要 VLAN 间通信时怎么办?

2.1 静态 VALN

基于端口的 vlan 这种方法,主要的优点就是定议 vlan 的成员很简单明了,思路清楚,直接针对交换机现有的端口设置 vlan,哪些端口属于同一个 vlan,很清楚的理解。

那么它的缺点呢?

由于需要一个个端口地指定,因此当网络中的计算机数目超过一定数字(比如数百台)后,设定操作就会变得烦杂无比。并且,计算机每次变更所连端口,都必须同时更改该端口所属 VLAN 的设定 —— 这显然静态 VLAN 不适合那些需要频繁改变拓补结构的网络和大型网络。

2.2 动态 VLAN

动态 VLAN 则是根据每个端口所连的计算机,随时改变端口所属的 VLAN。这就可以避免上述的更改设定之类的操作。动态 VLAN 可以大致分为 3 类:

● 基于 MAC 地址的 VLAN(MAC Based VLAN)

● 基于子网的 VLAN(Subnet Based VLAN)

● 基于用户的 VLAN(User Based VLAN)

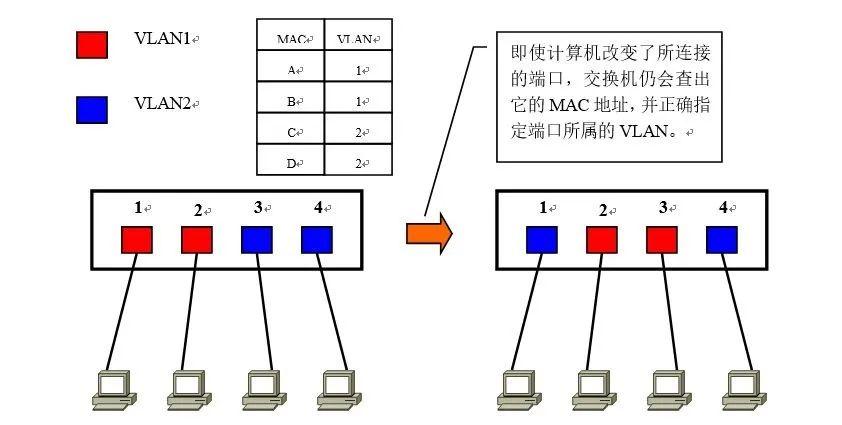

①、基于 MAC 地址的 VLAN,就是通过查询并记录端口所连计算机上网卡的 MAC 地址来决定端口的所属。假定有一个计算机的 MAC 地址为 “A” 被交换机设定为属于 VLAN “10”,那么不论 MAC 地址为 “A” 这台计算机连在交换机哪个端口,该端口都会被划分到 VLAN10 中去。

例如:计算机连在端口 1 时,端口 1 属于 VLAN10;而计算机连在端口 2 时,则是端口 2 属于 VLAN10。

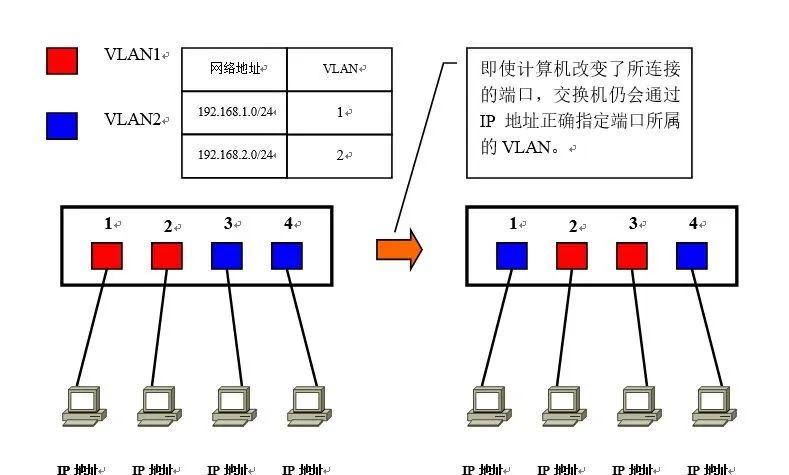

②、基于子网的 VLAN,则是通过所连计算机的 IP 地址,来决定端口所属 VLAN 的。不像基于 MAC 地址的 VLAN,即使计算机因为交换了网卡或是其他原因导致 MAC 地址改变,只要它的 IP 地址不变,就仍可以加入原先设定的 VLAN。

说白了,只要电脑 ip 地址不变,那么它的 vlan 就不变,很方便,计算机可以换交换机端口,也可以 MAC 地址了,都不影响。

③、基于用户的 VLAN,则是根据交换机各端口所连的计算机上当前登录的用户,来决定该端口属于哪个 VLAN。这里的用户识别信息,一般是计算机操作系统登录的用户,比如可以是 Windows 域中使用的用户名。这些用户名信息,属于 OSI 第四层以上的信息。

3、总结

其中基于子网的 VLAN 和基于用户的 VLAN 有可能是网络设备厂商使用独有的协议实现的,不同厂商的设备之间互联有可能出现兼容性问题;因此在选择交换机时,一定要注意事先确认。

交换机之间的连接方式

那么,如果需要设置跨越多台交换机的 VLAN 时又如何呢?

1、方法 一

在规划企业级网络时,很有可能会遇到隶属于同一部门的用户分散在同一座建筑物中的不同楼层的情况,这时可能就需要考虑到如何跨越多台交换机设置 VLAN 的问题了。假设有如下图所示的网络,且需要将不同楼层的 A、C 和 B、D 设置为同一个 VLAN。

但是,这个办法从扩展性和管理效率来看都不好。例如,在现有网络基础上再新建 VLAN 时,为了让这个 VLAN 能够互通,就需要在交换机间连接新的网线。建筑物楼层间的纵向布线是比较麻烦的,一般不能由基层管理人员随意进行。并且,VLAN 越多,楼层间(严格地说是交换机间)互联所需的端口也越来越多,交换机端口的利用效率低是对资源的一种浪费、也限制了网络的扩展。

2、方法 二

为了避免上面这种低效率的连接方式,人们想办法让交换机间互联的网线集中到一根上,这时使用的就是汇聚链接(Trunk Link)。

何谓汇聚链接?

蓝色 VLAN 发送数据帧时的情形也与此相同。

vlan 的划分

叁煌蛋于 2021-08-06 23:15:02 发布

学习 vlan 之前先了解一下冲突与广播的信息

冲突:两个或者更多的数据同时使用一个通道传输;

例如,交换机一个端口连接的设备中,大量设备同时传输信息,就要一个一个排队计算谁先谁后,速度就会大大降低。

冲突域:冲突域就是可能会发生冲突的区域,集线器是单向传输,它整体就是一个冲突域;交换机每个端口都是一个冲突域。

本网段广播:发送的消息会发送给本网段的所有成员

广播域:广播传播的范围。交换机所有的端口都在一个广播域中,路由器是每个端口一个广播域

一、vlan 的原理

划分 vlan 之前需要先了解 vlan

vlan 是 0-4095 共计 4096 个 vlan,0 跟 4095 是官方 vlan,用户不可见不可操作,剩下的 1-4094 共计 4094 个 vlan,vlan1是系统默认的 vlan,可以操作不可以删除。其他位置都是可以任意设置。

1、vlan 的作用

vlan 是一个虚拟局域网,作用是逻辑上划分网段,不同网段不能进行逻辑链路的建立连接。

vlan 的实现方式:一个 vlan=一个广播域=逻辑网段。

vlan 是基于端口分配的逻辑网段,划分哪个端口属于那个 vlan

2、vlan 的优点

说完 vlan 的作用,再说下 vlan 的三大优点:

(1、隔离广播域

一个 vlan 就是一个逻辑网段,交换机进行广播命令的时候可以限制在一定范围,不会再无差别泛洪处理。可以具体到一个 vlan 之内不会给别的地方进行广播。最大避免了泛洪广播传输的时候占用传输通道导致数据传输变慢

(2、安全性

如果公司设备被攻击,那么最开始只会瘫痪这一个 vlan 中的设备

(3、更易于管理

就比如说被攻击之后,子网划分,多的时候一个网段几百上千台设备,慢慢找找到什么时候。vlan 是只有一个小区域,能够很快排查。设备出故障也能很快查找故障设备位置。

3、vlan 管理的方式

vlan 以管理方式区分的话分为静态 vlan 与动态 vlan

静态 vlan:基于端口划分静态 vlan。

直接划分哪些接口属于什么 vlan,不用借助别的设备,是一种简单,经济的划分方式。

动态 vlan:需要一台服务器来进行存储,再以 MAC 地址进行划分。

先准备一台服务器,对这个网段进行扫描,查看网段内的 MAC 地址进行绑定,然后划分 MAC 地址归属于那个 vlan,该电脑开启之后自动到这个 vlan 里面。是一种较为复杂,并且一台额外服务器的方式。

二、划分 vlan

因为身边没有设备,就用拓扑图演示一下

(1、启动设备

如图,先拉出来两台交换机若干计算机,这一步划分 vlan

( 2 、设置 PC 的 IP 地址以及子网掩码

设置的主机依次设置一下

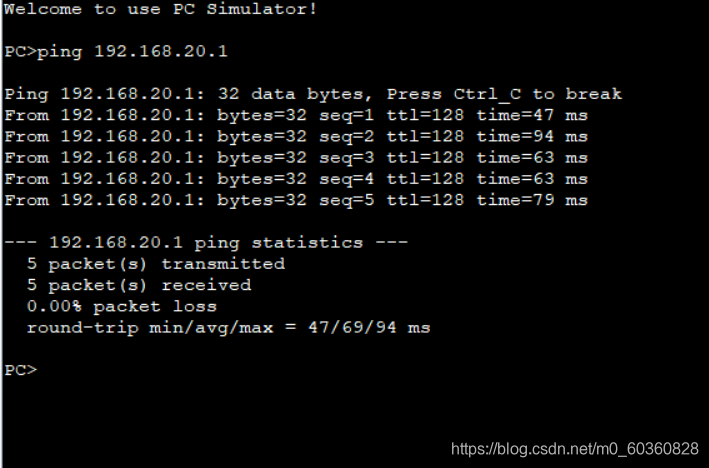

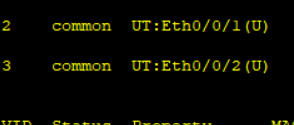

( 3 、配置好先 ping 一下能不能通。

现在同网段是通的。

(4、配置交换机

<Huawei>undo terminal monitor Info: Current terminal monitor is off. 这段命令是关闭系统提示的弹窗,不关闭的话更改系统配置的话,系统会给你提示弹窗。很容易打断进度。

sys

由用户视图进入系统视图,是 system-view 的缩写

[Huawei] sysname SW1 更改交换机名字为 SW1

[SW1] user-int console 0 [SW1-ui-console0] idle-timeout 0 0 设置命令页永不超时

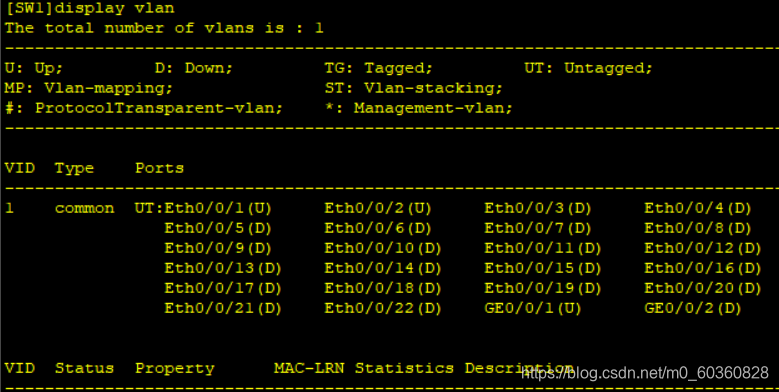

打完基础配置命令之后先在系统视图下输入 display vlan 查看当前 vlan 配置信息,可以看到现在只有一个默认的 vlan1,一共24 个端口全在这里。

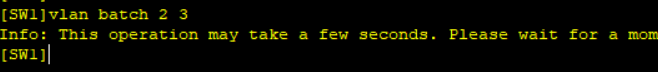

系统视图下输入 vlan batch 2 3 创建 vlan 2 跟 vlan 3

如果不想创建两个就只输入 vlan 2 就可以

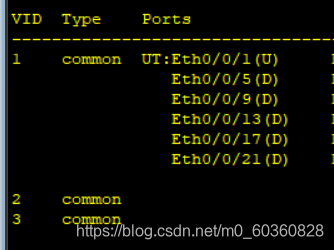

再进入 display vlan 查看信息

已经创建成功

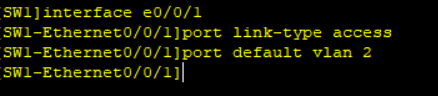

剩下的是配置计算机连接的接口信息就好了

系统视图下进入 1 号端口

interface e/0/0/1 选择为接入类型

port link-type access 把这个端口划入设置好的 vlan 中

port default vlan 2 用同样的方法,把别的计算机连接的端口划进去之后再查看 vlan 配置信息界面

可以看到,配置成功了

再把另外一个交换机配置好备用。

设好之后再用刚刚的计算机 ping 之前的那个地址会发现不通

连接失败这就证明已经设置成功 vlan 了

总结:

这个没什么难点,需要注意的是端口划拨于 vlan 的时候不能划拨错误,IP 地址是不是一样的,不是一样的 IP 地址一开始是连接不上去的,做不了对比。vlan 的三个优点跟管理方式都了解一下就差不多了。

VLAN 划分(华为)

huaiwar 已于 2022-04-14 23:54:39 修改

vlan 划分简易 top 图

在没有进行配置的情况下所有的交换机接口都在 vlan1 内,所以在这个都可以 ping 通

那么现在要做的就是

PC1 ping PC4 OK

PC1 ping PC2 NO

PC2 ping PC3 OK

PC2 ping PC4 NO

首先就是创建并划分 vlan

注意事项在交换机上划分 VLAN 时,需要首先创建 VLAN。在交换机上执行 vlan 命令,创建 VLAN.

如本例所示,

执行 vlan 10 命令后,就创建了 VLAN 10,并进入了 VLAN 10 视图。VLAN ID 的取值范围是 1 到 4094。如需创建多个 VLAN, 可以在交换机上执行 vlan batch { vlan-id1 [ to vlan-id2 ]} 命令,以创建多个连续的 VLAN。也可以执行 vlanbatch { vlan-id1 vlan-id2} 命令,创建多个不连续的 VLAN,VLAN 号之间需要有空格。

进入配置视图

vlan 10 创建 vlan

也可以这样

1.display vlan 查看 vlan

2.display vlan [ vlan-id] 命令,可以查看指定 VLAN 的详细信息

3.display vlan vlan-id statistics 命令,可以查看指定 VLAN 中的流量统计信息。

4.display vlan summary 命令,可以查看系统中所有 VLAN 的汇总信息。

2,划分链路 ——access 口

交换机连接主机的链路为 access 链路

进入接口并定义接口链路

interface ethernet port link-type access port link-type trunk 定义链路

两种方法

1,进入 vlan 划分

2,进入接口划分

查看一下发现 2 接口已经划入 vlan10,同样两种方法再将其他的也划分进去。

Trunk 口

现在所有的 vlan 已经配好,试试能不能通

PC1 – PC2 NO

PC1 – PC4 OK

PC2 ping PC4 NO

PC2 ping PC3 OK

hybrid

华为每个接口默认是类型为 hybrid 类型,在未配置 access 或者 trunk 时为默认状态。hybrid 每个端口都是平等的,在定义了自己接口的 PVID 后再添加能够通过本接口的 vlan。

利用 hybrid 来进行 vlan 配置

这张图 3 个 vlan,利用 hybrid 将 PC1-PC4 PC2-PC4 接通,PC1XPC2 拒绝

思路,先创建两个 vlan 10 100 然后配置 LSW1 的 002 接口的 PVID 配置到 vlan10 内。vlan100 要对 vlan10 进行通讯时带着 vlan100 的标签,那么在 pvid2 中配置一个见到 vlan100 标签就将他摘掉并接受。同样,其他也是如此。

PC1-P4 配置

vlan ba 10 100 int eth 0/0/2 port hybrid pvid vlan 10 将 002 端口接入到 PVID VLAN10 内 port hybrid untagged vlan 10 100 摘掉在这个端口通过的 vlanID 的标签 PC2-PC4 配置

vlan 20 int eth 0/0/3 port hybrid pvid vlan 20 port hybrid untagged vlan 20 100 LSW1-LSW2

int eth 0/0/1 port hybrid tagged vlan 10 20 100 有所不同,这是允许带着标签通过的 vlanID 右边

PC4-PC2/1

vl ba 10 20 100 int eth 0/0/2 port hybrid pvid vlan 100 port hybrid untagged vlan 10 20 100 LSW2-LSW1

int eth 0/0/1 port hybrid tagged vlan 10 20 100 测试

PC1-P4

PC2-PC4

PC1XPC2

华为 GVRP

大厂当中一般都有很多台交换机,每台交换机都有各自的做用,但最后都离不开互通,要做到方便、安全、舒服都会进行 vlan 配置,或者说是交换机配置,那么多台交换机如果一个个去配置肯定是费时又费力,但是交换机是爱学习的,VGRP 技术就可以做到这一点,当然,这个就是交换机与交换机之间的学习了。我要实验他。

注:该功能只能用于 access 链路和 trunk 链路

上拓扑图

先将两个交换机相连接的线定义为的 trunk 链路,在启动他们的 gvrp

1.简化大型园区网中 VLAN 信息库同步的问题需要交换机之间的 trunk 链路支持

2.GVRP 三种端口模式

normal 模式:正常模式 — 允许对外声明,允许动态学习

fixed 模式:固定模式 — 允许对外声明,不允许动态学习

forbidden 模式:禁止 (孤儿) 模式 —- 不允许动态学习,也不对外声明(屏蔽对外的消息)

3.配置

前提主干 trunk 链路建立完成

[Huawei] gvrp 全局开启 gvrp display gvrp status 查看 gvrp 状态 在 trunk 链路接口上 int eth 0/0/1 进入端口 port link-type trunk 定义链路 gvrp 开启 gvrp registration normal gvrp 模式选择 记得给 trunk 定义能够通过的 vlan,我定义的 all,所有的 vlan 都能够通过

两个都定义好了,查看

现在对 SW1 进行配置,看看 SW2 能否学习到

创建了 4 个 vlan

1 没问题

2 号也没问题。

但是我弄了半天,在 SW2 交换机上面将 0/0/2 接口改为 access 并划入 vlan10 后,SW1 并没有学习。

[Huawei-Ethernet0/0/5] undo port trunk allow-pass vlan 2 3 删除 trunk 链路 [Huawei-Ethernet0/0/1] undo port default vlan 删除 Access 链路 [Huawei] undo interface Vlanif 2 删除 Vlan 接口 [Huawei] undo vlan 2 删除创建的 vlan 交换机 VLAN 划分的三种方法

青莲很忙 于 2022-10-10 17:29:55 发布

VLAN 划分在企业中的应用比较广泛,许多办理相同业务的用户通过不同的设备接入企业的内网。一般来说,为了方便管理,同时为了网络通信的安全性,避免造成广播风暴,会进行 VLAN 划分。

下面是本人学习总结的三种 VLAN 划分方法,分别为基于端口、基于 MAC 地址、基于 IP 地址 VLAN 划分。(本篇纯属为个人学习总结的心得,如有叙述不对的地方,请大家帮忙指正!)

1、基于端口划分

如图为实验拓扑图。为了方便配置完成进行测试,将四台 PC 配置相同的网段 192.168.100.0/24。(在企业中,一般来说把 PC1 和 PC2 配置成相同的网段,PC3 和 PC4 配置成相同的网段,这里把四台 PC 配成相同的网段可以更直接的理解 VLAN 划分的意义。即允许 PC1 和 PC2 互通,禁止 PC1 和 PC3/4 互通)

配置完 IP 地址后,接下来配置两台交换机,两台交换机的配置基本一致,这里以 LSW1 举例:

<Huawei>sys [Huawei] un in en // 关闭提示信息 [Huawei] sysname LSW1 [LSW1] vlan batch 10 20 // 批量建立 VLAN 10 和 VLAN 20 [LSW1] int e0/0/2 // 进入接口 [LSW1-Ethernet0/0/2] port link-type access // 定义链路类型为 access (链路类型有 access、trunk、hybrid,建议去百度三种类型的定义和区别,推荐一个 b 站的 up 主:网工学姐,搜 vlan 划分,里面有 vlan 划分的实验配置,比较基础,对于像我这种小白理解起来比较简单) [LSW1-Ethernet0/0/2] port default vlan 10 // 将该接口划分到 vlan 10 下 [LSW1-Ethernet0/0/2] q // 退出即 quit [LSW1] int e0/0/3 [LSW1-Ethernet0/0/3] port link-type access [LSW1-Ethernet0/0/3] port default vlan 20 [LSW1-Ethernet0/0/3] q [LSW1] int e0/0/1 [LSW1-Ethernet0/0/1] port link-type trunk // 定义链路类型为 trunk(交换机直接连接一般为 trunk,同理 LSW2 的 e0/0/1 端口也为 trunk) [LSW1-Ethernet0/0/1] port trunk allow-pass vlan all // 允许所有 vlan 通过(在企业比较复杂的网络拓扑中,一般来说会定位到准确的 vlan,所以这里你可以写 port trunk allow-pass vlan 10 20) 在配置完 LSW1 后不要忘记配置 LSW2,因为两者配置相似,这里不在赘述。现在验证一下 PC 之间的连通性:

在 PC1 的命令行中 ping 192.168.100.2,即 PC2,可以发现互通。

在 PC1 的命令行中 ping 192.168.100.3,即 PC3,可以发现不通。

在 PC1 的命令行中 ping 192.168.100.4,即 PC4,可以发现不通。

到这里,基于端口的 VLAN 划分就完成了!

2、基于 MAC 地址划分

此方法,在本人实际工作中暂时还没有接触到。一般是在一个公司的网络中,需要将同一个部门的员工划分到同一个 VLAN,从而提高部门内部的通信信息安全性,只用这个部门的内部员工才可以访问公司的网络。

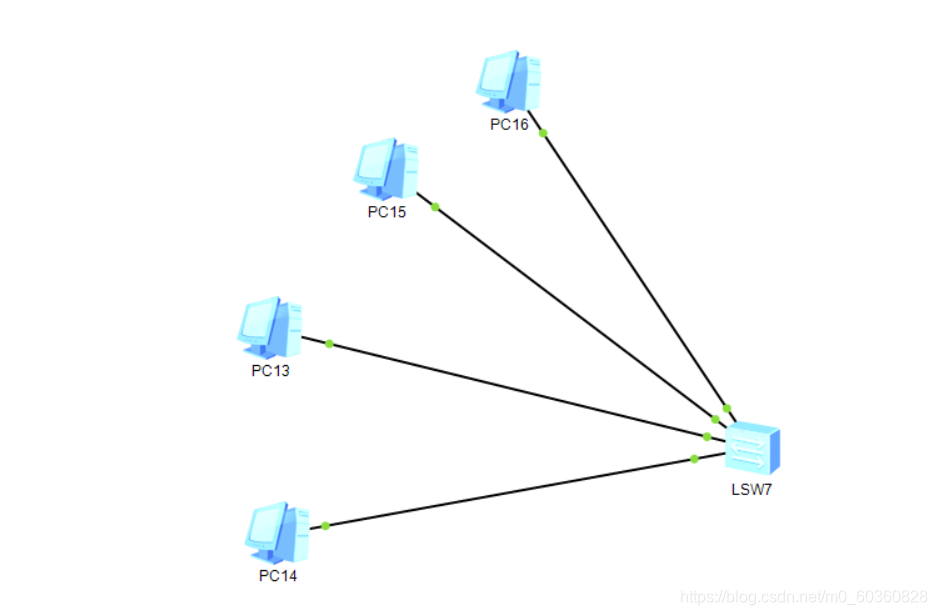

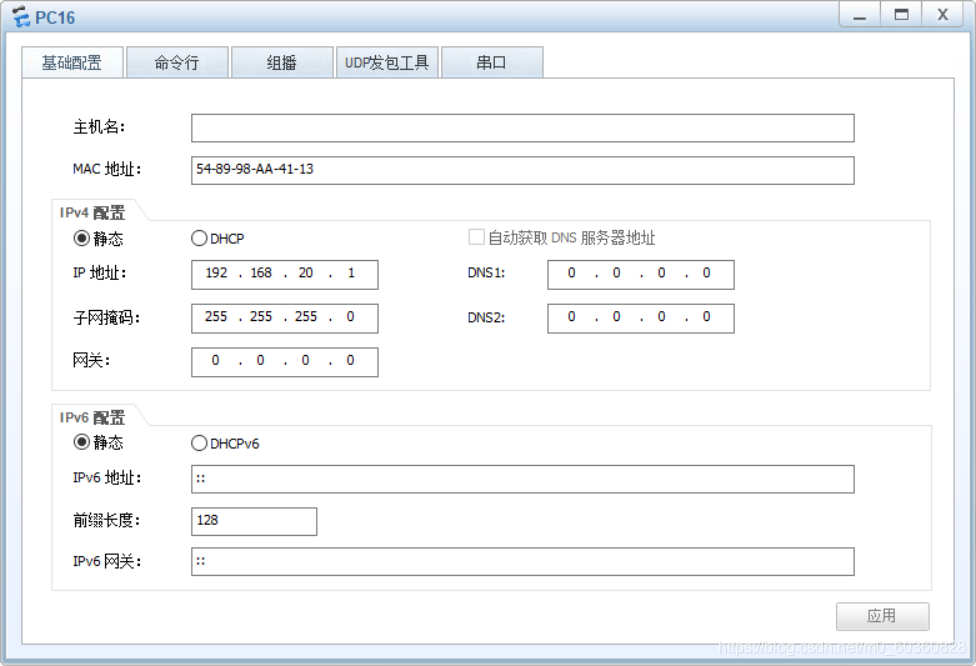

如图是实验拓扑图。PC1、PC2 为 vlan10,其余依次为 vlan20、vlan30,IP 地址为 192.168.1.1 至 192.168.1.6。

在配置过程中,需要注意的地方有:VLAN 标签的剥离和封装、交换机之间的端口放行对应的 VLAN。

首先配置 LSW1:

sys \# un in en \# sys LSW1 \# vlan batch 10 20 30 \# vlan 10 mac-vlan mac-address 5489-9820-5B3C priority 0 management-vlan vlan 20 mac-vlan mac-address 5489-98E8-21F4 priority 0 vlan 30 mac-vlan mac-address 5489-985D-676E priority 0 \# interface GigabitEthernet0/0/1 port hybrid untagged vlan 10 20 30 mac-vlan enable \# interface GigabitEthernet0/0/2 port hybrid untagged vlan 10 20 30 mac-vlan enable \# interface GigabitEthernet0/0/3 port hybrid untagged vlan 10 20 30 mac-vlan enable \# interface GigabitEthernet0/0/4 port hybrid tagged vlan 10 20 30 其次配置 LSW2:

sysname LSW2 \# vlan batch 10 20 30 \# vlan 10 mac-vlan mac-address 5489-98AF-2884 priority 0 vlan 20 mac-vlan mac-address 5489-9861-0293 priority 0 vlan 30 mac-vlan mac-address 5489-987B-50C6 priority 0 \# interface GigabitEthernet0/0/1 port hybrid untagged vlan 10 20 30 mac-vlan enable \# interface GigabitEthernet0/0/2 port hybrid untagged vlan 10 20 30 mac-vlan enable \# interface GigabitEthernet0/0/3 port hybrid untagged vlan 10 20 30 mac-vlan enable \# interface GigabitEthernet0/0/4 port hybrid tagged vlan 10 20 30 配置完成后,在 LSW1 中输入 dis mas-vlan mac-address all,可以看到 VLAN 划分的情况;在 LSW2 中同理。

3. 基于 IP 子网划分

基于子网划分 VLAN 是基于数据帧中上层 (网络层) IP 地址或所属 IP 网段进行的 VLAN 划分,也属于动态 VLAN 划分方式,既可减少手工配置 VLAN 的工作量,又可保证用户自由地增加、移动和修改。基于子网划分 VLAN 适用于对安全性需求不高,对移动性和简易管理需求较高的场景中。(摘抄于知乎 —— 华为基于 IP 子网划分的 VLAN 网工应该知道的基础知识)此方法应用广泛。

如图为实验拓扑图。将 PC1 和作为服务器的 PC3 划分为同一个 vlan10,PC2 和作为服务器的 PC4 划分为同一个 vlan20。

首先配置 SW1:

<Huawei>sys [Huawei] un in en [Huawei] sysname sw1 [sw1] vlan batch 10 20 [sw1] int g0/0/2 [sw1-GigabitEthernet0/0/2] port link-type trunk [sw1-GigabitEthernet0/0/2] port trunk allow-pass vlan 10 20 [sw1-GigabitEthernet0/0/2] int g0/0/1 [sw1-GigabitEthernet0/0/1] port hybrid untagged vlan 10 20 //untagged 是指当数据离开端口时脱掉标签,指定端口允许 VLAN 10 20 的数据帧通过,且发送时不带 VLAN 标签 [sw1-GigabitEthernet0/0/1] ip-subnet-vlan enable //ip 子网 vlan 启用 [sw1-GigabitEthernet0/0/1] quit [sw1] vlan 10 [sw1-vlan10] ip-subnet-vlan ip 192.168.10.0 24 // 配置 vlan10 和 192.168.10.0 关联 [sw1] vlan 20 [sw1-vlan20] ip-subnet-vlan ip 192.168.20.0 24 // 配置 vlan20 和 192.168.20.0 关联 接着配置 SW2:

<Huawei>sys [Huawei] un in en [Huawei] sysname sw2 [sw2] vlan batch 10 20 [sw2] int g0/0/2 [sw2-GigabitEthernet0/0/2] port link-type access [sw2-GigabitEthernet0/0/2] port default vlan 10 [sw2-GigabitEthernet0/0/2] int g0/0/3 [sw2-GigabitEthernet0/0/3] port link-type access [sw2-GigabitEthernet0/0/3] port default vlan 20 [sw2-GigabitEthernet0/0/3] int g0/0/1 [sw2-GigabitEthernet0/0/1] port link-type trunk [sw2-GigabitEthernet0/0/1] port trunk allow-pass vlan 10 20 配置完成,进行验证:在 SW1 上输入 dis ip-subnet-vlan vlan all,可以看到 192.168.10.0 划分到 VLAN10 下,192.168.20.0 划分到 VLAN20 下,实验完成。

全网最全的划分 VLAN 的方法,走过路过不要错过

薄荷学姐 于 2022-04-15 11:47:34 发布

前言

当某台主机发送一个广播帧或未知单播帧时,该数据帧会被泛洪,甚至传递到整个广播域。

广播域越大,产生的网络安全问题、垃圾流量问题,就越严重,为了解决广播域带来的问题,人们引入了 VLAN (即虚拟局域网技术)

通过在交换机上部署 VLAN,可以将一个规模较大的广播域在逻辑上划分成若干个不同的、规模较小的广播域,由此可以有效地提升网络的安全性,同时减少垃圾流量,节约网络资源。

但是你知道怎么在交换机上划分 VLAN 吗?

1、基于接口划分 VLAN

1. 按接口划分 vlan

基于接口的 VLAN 划分依赖于交换机的接口类型,常见的接口类型分为三类:

1、Access 接口

Access 接口一般用于和不能识别 Tag 的用户终端(如用户主机、服务器等)相连,或者不需要区分不同 VLAN 成员时使用。

2、Trunk 接口

Trunk 接口一般用于连接交换机、路由器、AP 以及可同时收发 Tagged 帧和 Untagged 帧的语音终端。

3、Hybrid 接口

Hybrid 接口既可以用于连接不能识别 Tag 的用户终端(如用户主机、服务器等),也可以用于连接交换机、路由器以及可同时收发 Tagged 帧和 Untagged 帧的语音终端、AP。

华为设备默认的接口类型是 Hybrid。

2、基于 MAC 地址划分 VLAN

基于 MAC 地址划分 VLAN 划分原则:

交换机内部建立并维护了一个 MAC 地址与 VLAN ID 的对应表。当交换机接收到计算机发送的 Untagged 帧时,交换机将分析帧中的源 MAC 地址,然后查询 MAC 地址与 VLAN ID 的对应表,并根据对应关系把这个帧划分到相应的 VLAN 中。

特点:

这种划分实现稍微复杂,但灵活性得到了提高。

当计算机接入交换机的端口发生了变化时,该计算机发送的帧的 VLAN 归属不会发生变化(因为计算机的 MAC 地址没有变)。

但这种类型的 VLAN 划分安全性不是很高,因为恶意计算机很容易伪造 MAC 地址。

3、基于 IP 子网划分 VLAN

基于子网划分的 VLAN 是基于网络层划分的 VLAN 的一员,通过这样划分的 VLAN 可以减少人工工作量,保证用户可以自由增加、延迟和修改工作量。

基于子网划分的 VLAN,满足于标准低的安全要求、流动性和简单的管理方面的要求。

VLAN 基于 ip 网络,只处理非分类(untagged)的报文,而处理方式基于接口的 VLAN 也一样

当设备界面接收不带标签的报文时,设备将根据报文的源地址或指定的网络段,自动将报文导入指定的 VLAN 进行传输。

4、基于协议划分的 VLAN

基于协议划分的 VLAN,顾名思义,划分思想是把主机运行的协议与 vlan 进行绑定,当检测到匹配的协议报文则按照该协议号与配置协议 VLAN 传输。

PS:基于协议划分 vlan 只处理不带标签的数据帧,同样只能在混合端口上进行配置。

5、基于策略划分 VLAN

基于策略划分 VLAN 是根据多种方式组合形成的一种策略进行 VLAN 的划分,可以为终端用户提供安全的数据隔离。

例如可以用基于 MAC 地址 + IP 地址的组合策略,也可以用基于 MAC 地址 + IP 地址 + 接口组合策略。

PS:和其他非接口划分 VLAN 的划分方式一样,基于策略的 VLAN 只处理 untagged 报文,对于 tagged 报文处理方式和基于接口的 VLAN 一样。

举个划分 VLAN 的栗子:

拓扑如图:

1、基于接口划分 VLAN

LSW1:

vlan 10 vlan 20 int g0/0/1 port link-type access port de vlan 10 int g0/0/2 port link-type access port de vlan 20 int g0/0/3 port link-ty tr po tr all vlan all 2、基于 MAC 地址划分 VLAN

LSW1:

vlan 10 mac-vlan mac-address 5489-98F9-80D2 port link-type hybrid int g0/0/1 port hybrid untagged vlan 10 vlan precedence mac-vlan mac-vlan enable vlan 20 mac-vlan mac-address 5489-9882-4DF4 port link-type hybrid int g0/0/2 port hybrid untagged vlan 20 vlan precedence mac-vlan mac-vlan enable eNSP 华为交换机 vlan 配置,端口划分 vlan VLAN 典型配置 链路聚合典型配置

tonyhi6 已于 2024-05-06 13:52:19 修改

1 虚拟局域网(VLAN)

VLAN 是一组逻辑上的设备和用户,这些设备和用户并不受物理位置的限制,可以根据功能、部门及应用等因素将它们组织起来,相互之间的通信就好像它们在同一个网段中一样,由此得名虚拟局域网,隔离广播,提升安全.

2 划分 VLAN 的方式

有:基于接口、基于 MAC 地址、基于子网、基于协议、基于策略(MAC 地址、IP 地址、接口)

根据交换机的接口来划分 VLAN, 基于接口划分 VLAN,是最简单,最常见的划分方式。网络管理员预先给交换机的每个接口配置不同的 PVID,当一个数据帧进入交换机时,如果没有带 VLAN 标签,该数据帧就会被打上接口指定 PVID 的 Tag。然后数据帧将在指定 PVID 中传输。

3 实验拓扑

4 配置

#sw1

<Huawei> <Huawei>sys Enter system view, return user view with Ctrl+Z. [Huawei] sysnam [Huawei] sysname sw1 // 交换机名字 [sw1] [sw1] vlan batch 6 7 8 // 批量创建 VLAN 6 和 VLAN 7 ,vlan 8 [sw1] dis vlan // 查看 vlan [sw1] interface GigabitEthernet 0/0/3 [sw1-GigabitEthernet0/0/3] port link-type access // 和接入设备相连的接口类型必须是 access,接口默认类型不是 access,需要手动配置为 access [sw1-GigabitEthernet0/0/3] port default vlan 8 // 将接口 GE0/0/3 加入 VLAN 8 [sw1-GigabitEthernet0/0/3] qu [sw1] interface GigabitEthernet 0/0/4 [sw1-GigabitEthernet0/0/4] port link-type access [sw1-GigabitEthernet0/0/4] port default vlan 6 [sw1-GigabitEthernet0/0/3] qu [sw1] interface GigabitEthernet 0/0/5 [sw1-GigabitEthernet0/0/5] port link-type access [sw1-GigabitEthernet0/0/5] port default vlan 7 [sw1-GigabitEthernet0/0/5] qu [sw1] interface Eth-Trunk 1 // 创建 ID 为 1 的 Eth-Trunk 接口 [sw1-Eth-Trunk1] trunkport GigabitEthernet 0/0/1 to 0/0/2 // 在 Eth-Trunk1 接口中加入 GE0/0/1 到 GE0/0/2 二个成员接口 [sw1-Eth-Trunk1] qu # 配置 Eth-Trunk1 接口允许 VLAN6 和 VLAN7,VLAN8 通过 [sw1] interface eth-trunk 1 [sw1-Eth-Trunk1] port link-type trunk [sw1-Eth-Trunk1] port trunk allow-pass vlan 6 7 8 [sw1-Eth-Trunk1] dis this \\ 查看配置 [sw1-Eth-Trunk1] qu [sw1] qu <sw1>save #sw2

[Huawei] sysn [Huawei] sysname sw2 [sw2] [sw2] vlan batch 6 7 8 [sw2] interface GigabitEthernet 0/0/3 [sw2-GigabitEthernet0/0/3] port link-type access [sw2-GigabitEthernet0/0/3] port default vlan 6 [sw2-GigabitEthernet0/0/3] qu [sw2] interface GigabitEthernet 0/0/4 [sw2-GigabitEthernet0/0/4] port link-type access [sw2-GigabitEthernet0/0/4] port default vlan 7 [sw2-GigabitEthernet0/0/4] qu [sw2] interface GigabitEthernet 0/0/5 [sw2-GigabitEthernet0/0/5] port link-type access [sw2-GigabitEthernet0/0/5] port default vlan 7 [sw2-GigabitEthernet0/0/5] qu [sw2] interface Eth-Trunk 1 [sw2-Eth-Trunk1] trunkport GigabitEthernet 0/0/1 to 0/0/2 [sw2-Eth-Trunk1] port link-type trunk [sw2-Eth-Trunk1] port trunk allow-pass vlan 6 7 8 [sw2-Eth-Trunk1] qu [sw2] qu <sw2>save #pc 和 server 端配置

5 验证配置结果

在视图下执行 display eth-trunk 1 命令,检查 Eth-Trunk 是否创建成功,及成员接口是否正确加入

[sw1] display eth-trunk 1 Eth-Trunk1's state information is: WorkingMode: NORMAL Hash arithmetic: According to SIP-XOR-DIP Least Active-linknumber: 1 Max Bandwidth-affected-linknumber: 8 Operate status: up Number Of Up Port In Trunk: 2 -------------------------------------------------------------------------------- PortName Status Weight GigabitEthernet0/0/1 Up 1 GigabitEthernet0/0/2 Up 1 <sw2>dis eth-trunk 1 Eth-Trunk1's state information is: WorkingMode: NORMAL Hash arithmetic: According to SIP-XOR-DIP Least Active-linknumber: 1 Max Bandwidth-affected-linknumber: 8 Operate status: up Number Of Up Port In Trunk: 2 -------------------------------------------------------------------------------- PortName Status Weight GigabitEthernet0/0/1 Up 1 GigabitEthernet0/0/2 Up 1 将 pc1 和 pc3 配置在一个网段;将 pc2 和 pc4,pc5 配置在一个网段,pc1 和 pc3 能够互相 ping 通,但是均不能 ping 通 pc2 和 pc4,pc5。pc2 和 pc4,pc5 能够互相 ping 通,但是均不能 ping 通 pc1 和 pc3.

交换机 vlan 划分

跟着小杜学网络 于 2024-05-12 11:09:28 发布

vlan 的高级用法

一、vlan 的简介及其配置

(1)vlan 的简介

LAN:local area network 局域网

WAN:wide area network 广域网

Vlan: virtual LAN 虚拟局域网

作用:广播域太大会引起广播泛滥造成网络不稳定,为了隔离广播域,可以在交换机上部署 vlan 技术达到缩小广播域的目的。进而提升网络稳定性。

总结:vlan 是用来隔离广播的。

(2)vlan 的配置

搭建如下一个拓扑图,简单说明 vlan 的配置原理。

配置:

vlan 10 *创建 vlan 10* vlan 20 int gi 0/0/1 port link-type access *接口类型配置为 access* port default valn 10 *将接口划入 vlan 10* 注意:一般将交换机接 pc 口配置为 access 类型

Vlan batch 10 20 (创建了两个 vlan) int gi0/0/1 Port link-type access Port default vlan 10 int gi 0/0/2 Port link-type access Port default vlan 20 接下来照着上面的指令简单配置一下。

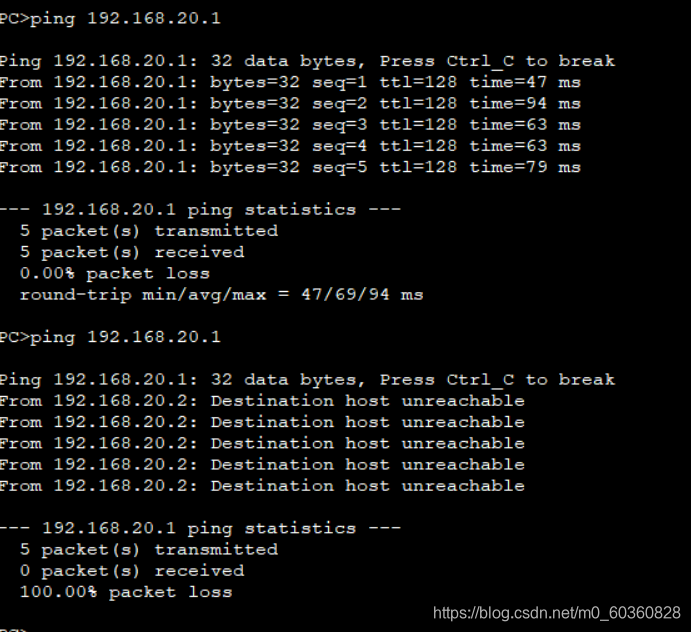

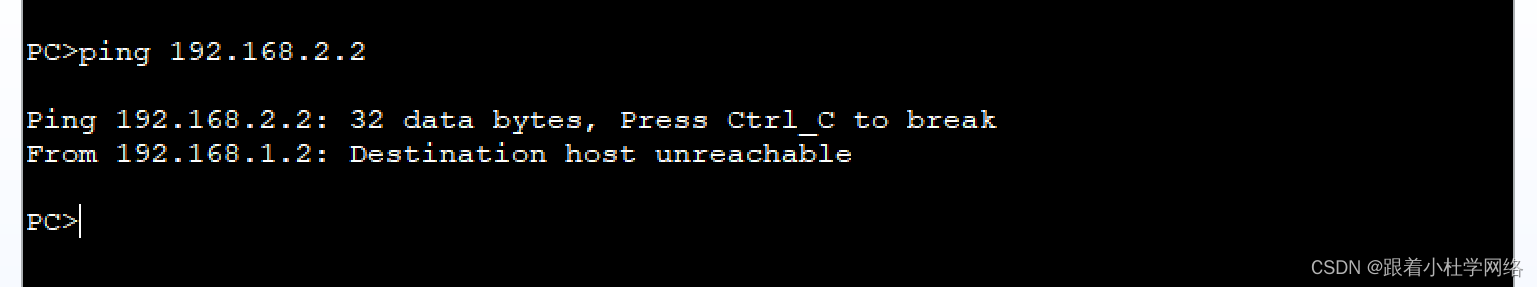

给三个 pc 机分别配上地址,用 pc1 ping pc2

很显然,不同 vlan 间 pc 机的通信已被隔离。

用 pc2 ping pc3

相同 vlan 间的 pc 可以互通。

注意 1:将接口批量划入某 vlan

Port-group group-member gi 0/0/3 to gi 0/0/20 同时对 3-20 口进行配置 Port link-ty access Port default vlan 20 注意 2:默认情况下,不同 vlan 的用户单播默认不能直接通信,如果想要通信,还需三层设备做路由。

注意 3:默认情况下:不同 vlan 之间广播报文永远不能通信。

二、trunk 的简介及其通信原理

Trunk :干道主干链路 通常用于交换机和交换机之间。 通过一个接口传输多个 vlan 的数据包。

注意:从 access 口发出的报文,交换机都会将标签去除。

(1)Trunk 的配置:

Sw1:

Int gi0/0/x Port link-type trunk *将接口类型定义为 trunk* Port trunk allow-pass vlan all *定义 trunk 允许 vlan* (2)Trunk 通信原理:

本征 vlan:PVID(接口默认 vlan):默认 trunk 口的本征 vlan 是 vlan 1,只有本征 vlan 的报文通过 trunk 接口可以不打标签。Trunk 接口只能有一个本征 vlan,且两端的 vlan 要保持一致。

修改 trunk 口的本征 vlan:

Sw1:

Int gi 0/0/1 *进入交换机的接口下 * Port trunk pvid vlan 10 *将本征 vlan 修改为 vlan10* SW2:

Int gi 0/0/2 *进入对端交换机的接口下 * Port trunk pvid vlan 10 *将默认的本征 vlan 修改为 vlan 10* 进入交换机接口下(int gi 0/0/0)

Undo port trunk allow-pass vlan 1 *vlan 1 的报文不允许通过 trunk 接口 三、vlan 间路由之单臂路由

(1) Vlan 间路由概述:

通过三层设备路由,使得不同 vlan 间可以互相通信。但仅仅允许单播通信。

Vlan 间路由方式:单臂路由(路由器)

SVI(交换虚接口)(三层交换机)或者 vlanif 口。

(2) vlan 间单臂路由配置

搭建如下拓扑,来配置 vlan 间单臂路由。

对交换机进行基本配置。

路由器需要配置子接口,配置如下:

R1:

int gi 0/0/0.1 dot1q termination vid 10 ip add 192.168.10.1 255.255.255.0 arp broadcast enable R2:

int gi 0/0/0.2 dot1q termination vid 20 ip add 192.168.20.1 255.255.255.0 arp broadcast enable 注意:这里只给出了主要的配置(子接口的配置),创建的子接口下配置的 IP 地址充当网关的角色。剩下的基础 [vlan 配置](https://so.csdn.net/so/search?q=vlan 配置 & spm=1001.2101.3001.7020),就不再一 一赘述。

做完配置之后 pc1 和 pc2 之间可以通信。大家可以动手配一配,检验一下!

四、vlan 间路由的 SVI

SVI(交换机虚接口)(三层交换机)或者 vlanif 口。

搭建如下拓扑图

对交换机进行配置,在这里要给交换机创建两个虚拟接口,分别配上 IP 地址,充当各个 vlan 的网关。

Sw1:

Int vlanif 10 *创建交换机虚拟接口 vlanif 10 (SVI)* Ip add 192.168.10.1 24 *配置 IP 地址作为 vlan 10 网关 * Int vlanif 20 Ip add 192.168.20.1 24 做完以上配置后,就可以实现 pc1 和 pc2 之间的互通啦!动手试试哦!

注意:可以将三层交换机抽象成一台路由器,vlanif 接口就是路由器的接口。

下面给大家给出一个两层架构 SVI 配置的拓扑图,上面已经标注清楚了要配置的东西,有兴趣的小伙伴可以自己尝试做一下这个实验,看能否实现 pc 机之间的互通。

五、补充:hybrid

交换机端口类型:

Access

trunk

hybrid

qinq

Hybrid 端口使用场景

接 PC、服务器、接交换机、接路由器。还可以接特殊终端:语音终端、AP

什么时候必须使用 hybrid?

当一台交换机的接口属于不同 vlan,且该接口还需要传输多个非标签报文。即该接口需要同时收发 tagged 帧和 untagged 例如:语音终端、AP。(注意:在大多数的场景下,hybrid 和 trunk 是通用的,由于多数工程师对 trunk 较为熟悉,所以工作上的 trunk 使用较多)

例如:

(1) 接 IP 电话时,一个普通 vlan 一个 vioce vlan

(2) 基于 mac 地址动态划分 vlan

(3) 基于 IP 地址动态划分 vlan

下面来介绍 hybrid 的用法:

(1)Hybrid 接口当作 access 和 trunk

搭建如下拓扑图

对交换机配置

sw1:

sw2:

具体的指令就不往出摘了,大家参考上面的实验配置,配置命令很详细。

hybrid 就简单介绍这么多,在平时实验中建议大家尽量用 access 和 trunk,我个人不建议使用 hybrid,太复杂了。

六、vlan 的几种高级用法:

(1)Vlan 高级技术

搭建如下拓扑

配置如下:

SW2:

Vlan batch 10 20 Vlan 10 Ip-subnet-vlan 1 ip 192.168.10.0 255.255.255.0 Vlan 20 Ip-subnet-vlan 1 ip 192.168.20.0 255.255.255.0 Int gi 0/0/2 Port hybrid untagged vlan 10 20 Ip-subnet-vlan enable SW1:

做 vlan 的基本配置,这里就不再一 一赘述了。

做完上述配置,就可以实现如上图中的实验需求。大家不妨动手试试!

(2)超级 vlan

搭建如下的拓扑图:

配置如下:

Sw2:(指图中第二台交换机)

interface GigabitEthernet0/0/1 port link-type trunk port trunk allow-pass vlan 10 20 interface GigabitEthernet0/0/2 port link-type access port default vlan 10 interface GigabitEthernet0/0/3 port link-type access port default vlan 10 interface GigabitEthernet0/0/4 port link-type access port default vlan 20 interface GigabitEthernet0/0/5 port link-type access port default vlan 20 sw1:

interface Vlanif30 ip address 192.168.1.1 255.255.255.0 interface GigabitEthernet0/0/1 port link-type trunk port trunk allow-pass vlan 10 20 配置很简单,所有的配置指令都给大家摘出来了。

(3) 相同 vlan 的端口隔离

搭建如下的拓扑:

在交换机上做配置:

Int gi 0/0/3 Port-isolate enable group 1 将 1 口加入隔离组 1 Int gi 0/0/2 Port-isolate enable group 1 注意:处于相同隔离组的成员接口直接不能互相通信。

via:

- VLAN 基础知识-CSDN博客

VLAN 基础知识 | VLAN 划分案例详解

- 网络 – 图文并茂讲 VLAN,让你看一遍就理解 VLAN – SegmentFault 思否 XCIE 闫辉 2022-05-13

https://segmentfault.com/a/40490

- vlan 的划分 – CSDN 博客 叁煌蛋于 2021-08-06 23:15:02 发布

VLAN 基础知识 | VLAN 划分案例详解

- VLAN 划分(华为)_华为交换机划分 vlan 命令 – CSDN 博客 huaiwar 已于 2022-04-14 23:54:39 修改

VLAN 基础知识 | VLAN 划分案例详解

- 交换机 VLAN 划分的三种方法_vlan 划分方法 – CSDN 博客青莲很忙 于 2022-10-10 17:29:55 发布

VLAN 基础知识 | VLAN 划分案例详解

- 全网最全的划分 VLAN 的方法,走过路过不要错过_vlan 划分方法 – CSDN 博客 薄荷学姐 于 2022-04-15 11:47:34 发布

VLAN 基础知识 | VLAN 划分案例详解

- eNSP 华为交换机 vlan 配置,端口划分 vlan VLAN 典型配置 链路聚合典型配置_华为交换机配置 vlan-CSDN 博客 tonyhi6 已于 2024-05-06 13:52:19 修改

VLAN 基础知识 | VLAN 划分案例详解

- 交换机 vlan 划分-CSDN 博客 跟着小杜学网络 于 2024-05-12 11:09:28 发布

VLAN 基础知识 | VLAN 划分案例详解

免责声明:本站所有文章内容,图片,视频等均是来源于用户投稿和互联网及文摘转载整编而成,不代表本站观点,不承担相关法律责任。其著作权各归其原作者或其出版社所有。如发现本站有涉嫌抄袭侵权/违法违规的内容,侵犯到您的权益,请在线联系站长,一经查实,本站将立刻删除。 本文来自网络,若有侵权,请联系删除,如若转载,请注明出处:https://haidsoft.com/120834.html