大家好,欢迎来到IT知识分享网。

(1) 功能:防火墙主要用于控制网络通信流量的进出,它基于预定义的规则集来允许或阻止特定的数据包通过网络边界。防火墙可以实现访问控制、地址转换和网络地址翻译等功能。而IDS则专注于监测和分析网络流量,检测潜在的入侵行为或安全事件。

(2) 工作原理:防火墙运行于网络边界,依靠规则对数据包进行筛选和策略控制。它检查数据包头部信息、源地址、目标地址和端口等,基于这些信息判断是否允许或拒绝数据包通过。IDS则通过监听网络流量,分析数据包的内容和行为,检测可能的入侵行为,如异常连接、恶意软件或攻击模式等。

(3) 反应能力:防火墙通常采取主动的阻断措施,根据事先设定的规则拦截或阻止潜在的威胁。IDS则更多地用于被动检测和报警,识别潜在的入侵或异常后,会发出警报通知管理员,以便进一步的调查和应对。

(4) 部署位置:防火墙一般位于网络的边界或内部关键位置,以保护整个网络。IDS可以部署在网络的不同位置,用于监测特定的主机、子网或整个网络。

(5) 监测粒度:防火墙通常基于网络层和传输层信息进行判断,对内部数据包的内容检查有限。IDS则更为强大,可以检测和分析更深层次的数据包内容,甚至进行应用层的检测。

综上所述,防火墙主要用于网络流量的筛选和控制,而IDS则更专注于检测和报警。一般来说,防火墙和IDS应该结合使用,以提高网络安全的整体防护能力。

3、IDS工作原理?

IDS(入侵检测系统)的工作原理可以分为两个主要步骤:监测和分析。

1. 监测流量:IDS通过监听网络流量来获取数据包,可以在网络交换机、路由器、入侵检测传感器等位置进行部署。IDS可以采用两种不同的监测方式:

2. 分析流量:IDS获取到网络流量后,会进行进一步的分析来确定是否存在入侵行为或安全事件。这个过程通常包括以下几个步骤:

需要明确的是,IDS主要是被动的检测和监测系统,它可以提供实时的警报和日志,但无法主动阻止或阻断攻击。在实际应用中,IDS通常与其他安全措施(如防火墙、入侵防御系统等)结合使用,以提供更全面的网络安全防护。

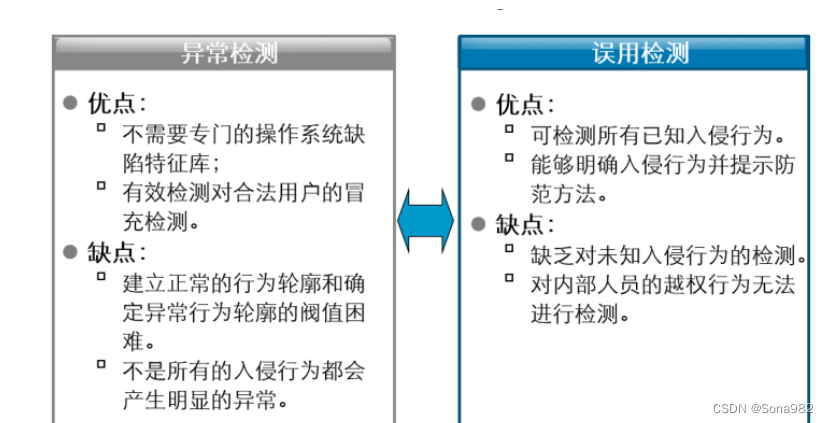

异常检测是一种基于正常行为模型进行分析的方法。IDS通过建立关于正常网络流量、主机活动或协议使用等的基准模型,来检测与预期模型不一致的行为。它可以识别出未知的攻击或新出现的恶意行为,对于未知攻击具备一定的检测能力。异常检测无需事先了解具体攻击的特征,因此对新的威胁具有一定的适应性。

(2)误用检测

误用检测又称特征检测,是IDS中的一种常见方法,该方法旨在识别已知的攻击模式或恶意行为。它基于对已知的攻击特征的匹配,以识别网络流量中存在的已知攻击。

二者优缺点

(2)内部网段部署:IDS可以部署在内部网络中的关键位置,如内部交换机、服务器网络或数据中心内部。这种部署方式能够监测内部网络中的流量和主机活动,帮助发现内部威胁或恶意行为,如内部黑客、恶意软件传播等。

(3)主机端部署:IDS可以直接部署在主机上,对主机活动进行监测和分析。这种部署方式可以帮助发现主机级别的入侵行为,如恶意软件、僵尸网络和内存攻击等。

(4)旁挂:需要在部署旁挂设备上使用端口镜像的功能,把需要采集的端口流量镜像到IDS旁挂口。 也可以使用集线器、分光器实现流量复制。

签名过滤器是IDS中的一个组件,负责检测网络流量或主机活动是否与已知的签名匹配。它使用签名库中的规则或特征进行匹配筛选,以确定是否存在恶意行为。当流量或活动与签名匹配时,签名过滤器将触发警报,通知管理员有潜在的入侵尝试。

免责声明:本站所有文章内容,图片,视频等均是来源于用户投稿和互联网及文摘转载整编而成,不代表本站观点,不承担相关法律责任。其著作权各归其原作者或其出版社所有。如发现本站有涉嫌抄袭侵权/违法违规的内容,侵犯到您的权益,请在线联系站长,一经查实,本站将立刻删除。 本文来自网络,若有侵权,请联系删除,如若转载,请注明出处:https://haidsoft.com/138120.html