大家好,欢迎来到IT知识分享网。

导语

这些权限管理的噩梦,都源于缺乏科学的权限模型! 本文将带你深度落地RBAC权限模型,结合Spring Security实现动态权限控制,揭秘金融级安全方案,并教你如何扩展指纹/人脸识别登录,最后附赠权限漏洞扫描工具——让系统权限体系如瑞士银行般安全可靠!

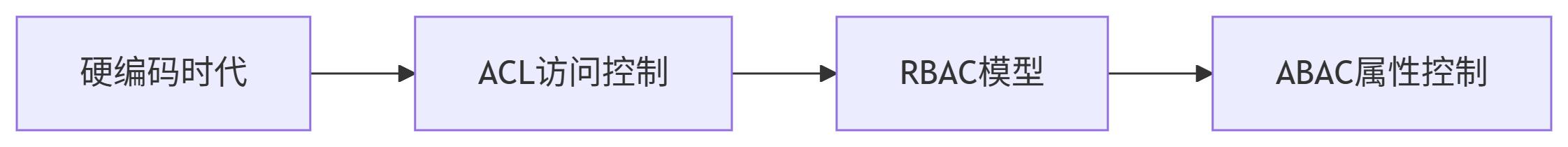

一、权限进化史:从乱世到秩序的蜕变

权限管理发展阶段:

痛点对比:

|

模型 |

典型场景 |

痛点 |

|

硬编码 |

if(user.isAdmin()) |

修改需重新编译部署 |

|

ACL |

文件系统权限 |

用户量激增后管理复杂 |

|

RBAC |

企业业务系统 |

灵活易维护 |

|

ABAC |

云资源动态授权 |

实现复杂度高 |

真实灾难案例:

2023年某银行系统因权限管理不当:

临时工账号拥有资金转账权限。

这场悲剧的根源在于权限管理的失控。而RBAC(基于角色的访问控制)正是解决此类问题的金钥匙,它像一位经验丰富的交通指挥官,在复杂的系统权限网络中建立秩序。

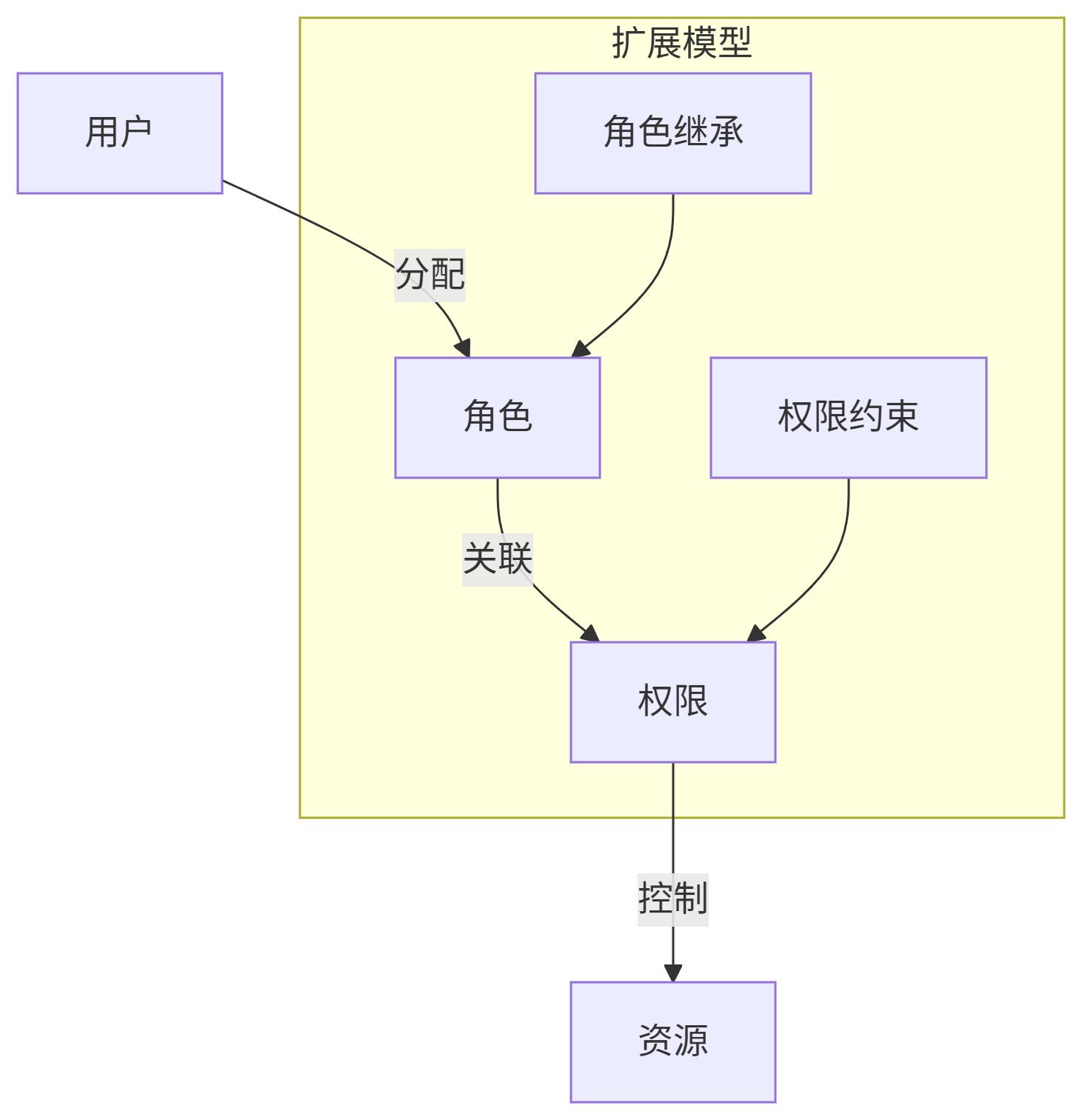

二、RBAC核心:四层权限防御体系

生活化比喻:

[公司组织] → 权限系统 [员工] → 用户(User) [部门经理] → 角色(Role) [审批报销权限] → 权限(Permission) [财务系统] → 资源(Resource)RBAC标准模型:

Spring Security对应实现:

// 用户-角色关联 public class User { @ManyToMany private Set<Role> roles; } // 角色-权限关联 public class Role { @ManyToMany private Set<Permission> permissions; } // 权限-资源映射 public class Permission { private String resource; // 资源标识 private String action; // 操作类型 }理解了模型概念,我们需要将其转化为可落地的数据库设计。就像建造摩天大楼需要精密蓝图一样,权限系统需要精心设计的表结构。

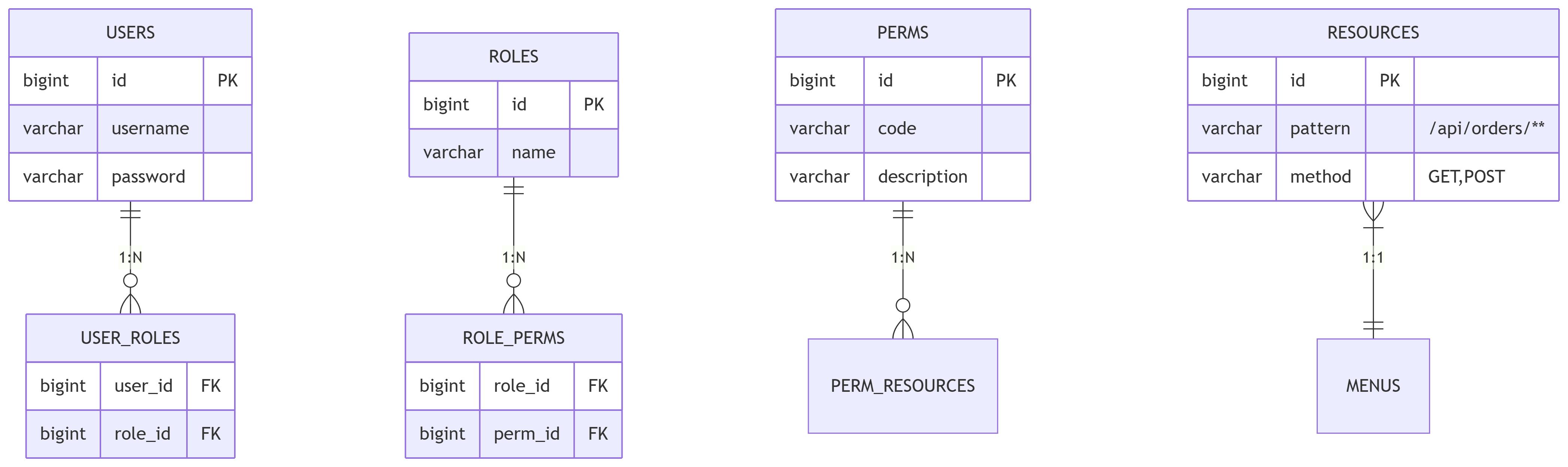

三、数据库设计:动态权限的存储引擎

核心六表结构:

动态权限加载实现:

@Component public class DynamicSecurityLoader { @Autowired private ResourceDao resourceDao; // 启动时加载权限资源 @PostConstruct public void loadResourceDefine() { Map<String, ConfigAttribute> map = new ConcurrentHashMap<>(); // 从数据库加载所有资源 List<Resource> resources = resourceDao.findAll(); for (Resource res : resources) { // 格式:perm:资源:操作 String permKey = "perm:" + res.getCode() + ":" + res.getAction(); map.put( res.getPattern() + "|" + res.getMethod(), new SecurityConfig(permKey) ); } DynamicSecurityMetadataSource.setResourceMap(map); } } // 自定义元数据源 public class DynamicSecurityMetadataSource implements FilterInvocationSecurityMetadataSource { private static Map<String, ConfigAttribute> resourceMap; public Collection<ConfigAttribute> getAttributes(Object object) { HttpServletRequest request = ((FilterInvocation) object).getRequest(); String url = request.getRequestURI(); String method = request.getMethod(); // 匹配请求路径和方法 for (String pattern : resourceMap.keySet()) { String[] parts = pattern.split("\\|"); if (pathMatcher.match(parts[0], url) && parts[1].contains(method)) { return Arrays.asList(resourceMap.get(pattern)); } } return null; // 无匹配则进入决策器 } }有了动态权限数据源,接下来需要打通Spring Security的认证授权流程。这就像为安全系统安装中央处理器。

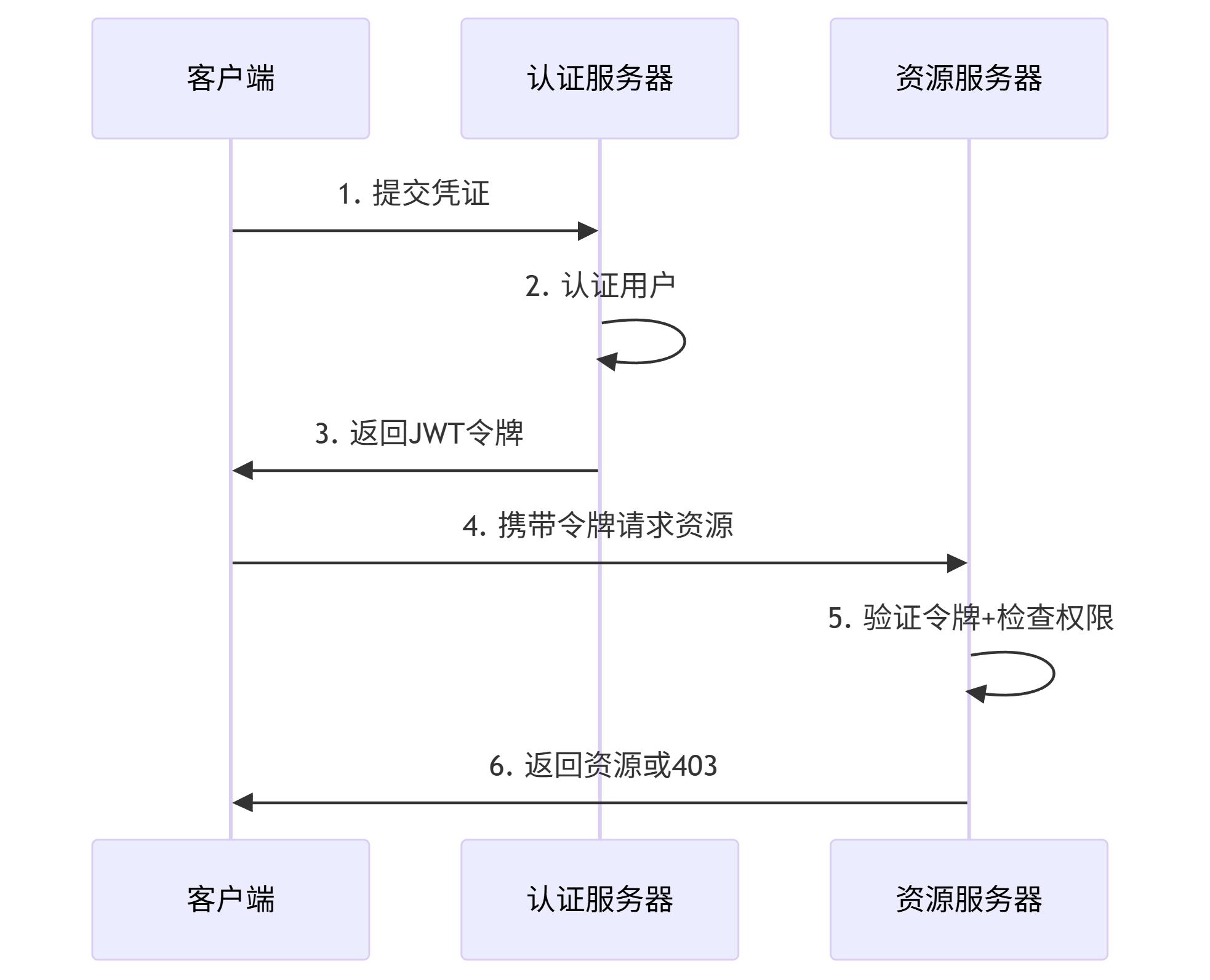

四、认证授权集成:OAuth2.0 + JWT的黄金组合

安全流程架构:

核心实现代码:

// JWT令牌生成 public String generateToken(UserDetails user) { Map<String, Object> claims = new HashMap<>(); claims.put("roles", user.getAuthorities().stream() .map(GrantedAuthority::getAuthority) .collect(Collectors.toList())); return Jwts.builder() .setClaims(claims) .setSubject(user.getUsername()) .setIssuedAt(new Date()) .setExpiration(new Date(System.currentTimeMillis() + 3600 * 1000)) .signWith(SignatureAlgorithm.HS512, secret) .compact(); } // 资源服务器配置 @EnableResourceServer @Configuration public class ResourceServerConfig extends ResourceServerConfigurerAdapter { @Override public void configure(HttpSecurity http) throws Exception { http .authorizeRequests() .antMatchers("/api/public/").permitAll() .antMatchers("/api/admin/").hasRole("ADMIN") .anyRequest().authenticated() .and() // 动态权限决策器 .accessDecisionManager(accessDecisionManager()); } @Bean public AccessDecisionManager accessDecisionManager() { List<AccessDecisionVoter<?>> voters = Arrays.asList( new RoleVoter(), new DynamicRoleVoter() // 自定义投票器 ); return new UnanimousBased(voters); } } // 自定义权限投票器 public class DynamicRoleVoter implements AccessDecisionVoter<FilterInvocation> { public int vote(Authentication auth, FilterInvocation fi, Collection<ConfigAttribute> attrs) { for (ConfigAttribute attr : attrs) { String needPerm = attr.getAttribute(); if (auth.getAuthorities().stream() .anyMatch(g -> g.getAuthority().equals(needPerm))) { return ACCESS_GRANTED; // 权限匹配 } } return ACCESS_DENIED; } }完成了核心权限控制,现代系统还需要更便捷的认证方式——生物识别。接下来我们将为权限系统添加‘刷脸登录’的黑科技。

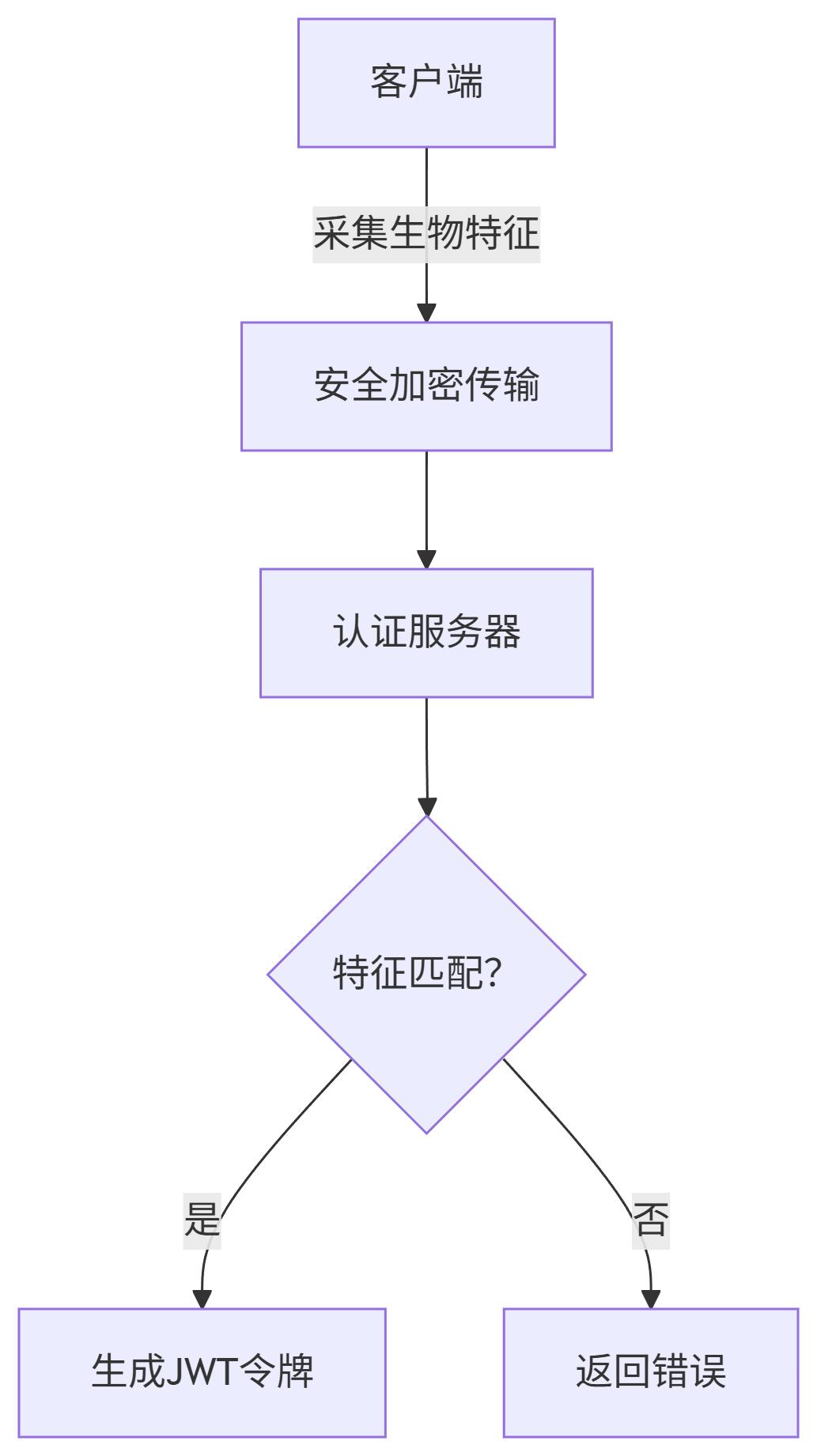

五、生物识别集成:指纹/人脸识别登录

架构设计:

Spring Security扩展点:

// 1. 自定义认证过滤器 public class BiometricFilter extends AbstractAuthenticationProcessingFilter { protected BiometricFilter() { super(new AntPathRequestMatcher("/login/biometric", "POST")); } public Authentication attemptAuthentication(HttpServletRequest req, HttpServletResponse res) { // 解析生物特征 BiometricToken token = parseRequest(req); return getAuthenticationManager() .authenticate(new BiometricAuthenticationToken(token)); } } // 2. 自定义认证Provider @Component public class BiometricProvider implements AuthenticationProvider { @Autowired private BiometricService biometricService; public Authentication authenticate(Authentication auth) { BiometricToken token = (BiometricToken) auth.getCredentials(); User user = biometricService.verify(token); if (user == null) throw new BadCredentialsException("验证失败"); // 加载权限 List<GrantedAuthority> authorities = loadAuthorities(user); return new UsernamePasswordAuthenticationToken( user, null, authorities); } public boolean supports(Class<?> authType) { return BiometricAuthenticationToken.class.isAssignableFrom(authType); } } // 3. 注册到安全链 @Configuration @EnableWebSecurity public class SecurityConfig extends WebSecurityConfigurerAdapter { protected void configure(HttpSecurity http) throws Exception { http .addFilterBefore( new BiometricFilter(authenticationManager()), UsernamePasswordAuthenticationFilter.class) // ...其他配置 } }安全加固策略:

- 活体检测:防止照片/视频欺骗。

- 加密传输:TLS + 端到端加密。

- 多因素验证:生物特征 + 短信验证码。

- 风险控制:连续失败锁定、异地登录验证、设备指纹绑定。

生物识别提升了用户体验,但权限系统的安全性需要持续验证。接下来我们将化身‘白帽黑客’,对系统进行深度漏洞扫描。

六、安全审计:权限漏洞扫描实战

常见漏洞清单:

|

漏洞类型 |

危害 |

检测方法 |

|

越权访问 |

数据泄露/篡改 |

修改资源ID测试 |

|

权限提升 |

获取管理员权限 |

篡改角色参数 |

|

JWT篡改 |

冒充他人身份 |

修改令牌载荷 |

|

CSRF攻击 |

诱骗用户执行操作 |

构造恶意请求 |

自动化扫描方案:

// 1. 越权访问测试工具 public class AuthzTestRunner { public void testVerticalPrivilegeEscalation() { // 用普通用户令牌尝试管理员接口 String userToken = getToken("user", "pass"); Response response = given() .header("Authorization", "Bearer " + userToken) .delete("/api/admin/users/100"); assertThat(response.statusCode()).isNotEqualTo(403); } public void testHorizontalPrivilegeEscalation() { // 用A用户令牌访问B用户数据 String tokenA = getToken("userA", "pass"); Response response = given() .header("Authorization", "Bearer " + tokenA) .get("/api/users/userB/profile"); assertThat(response.statusCode()).isNotEqualTo(403); } } // 2. JWT漏洞扫描 public void testJwtVulnerabilities() { // 测试1:空算法漏洞 String token = createTokenWithAlgNone(); verifyToken(token); // 应拒绝 // 测试2:密钥爆破 bruteForceJwtSecret(originalToken); } // 3. 自动化扫描报告 @Test public void runAllSecurityTests() { new AuthzTestRunner().runTests(); new JwtSecurityTester().runTests(); new CsrfTester().runTests(); generateHtmlReport(); }扫描报告示例:

# 权限安全审计报告 越权测试 ✅ 垂直越权:检测到/admin接口访问被拦截 (PASS) ❌ 水平越权:用户A可访问用户B订单数据 (CRITICAL) JWT安全 ✅ 空算法漏洞:已防御 (PASS) ✅ 令牌过期:强制校验 (PASS) 修复建议 1. 添加资源级权限检查 @PreAuthorize("@rbacService.canAccess(#userId)") 2. 启用JWT签名密钥增强通过漏洞扫描,我们发现并修复了潜在风险。现在让我们看看完整方案在真实业务中的效果。

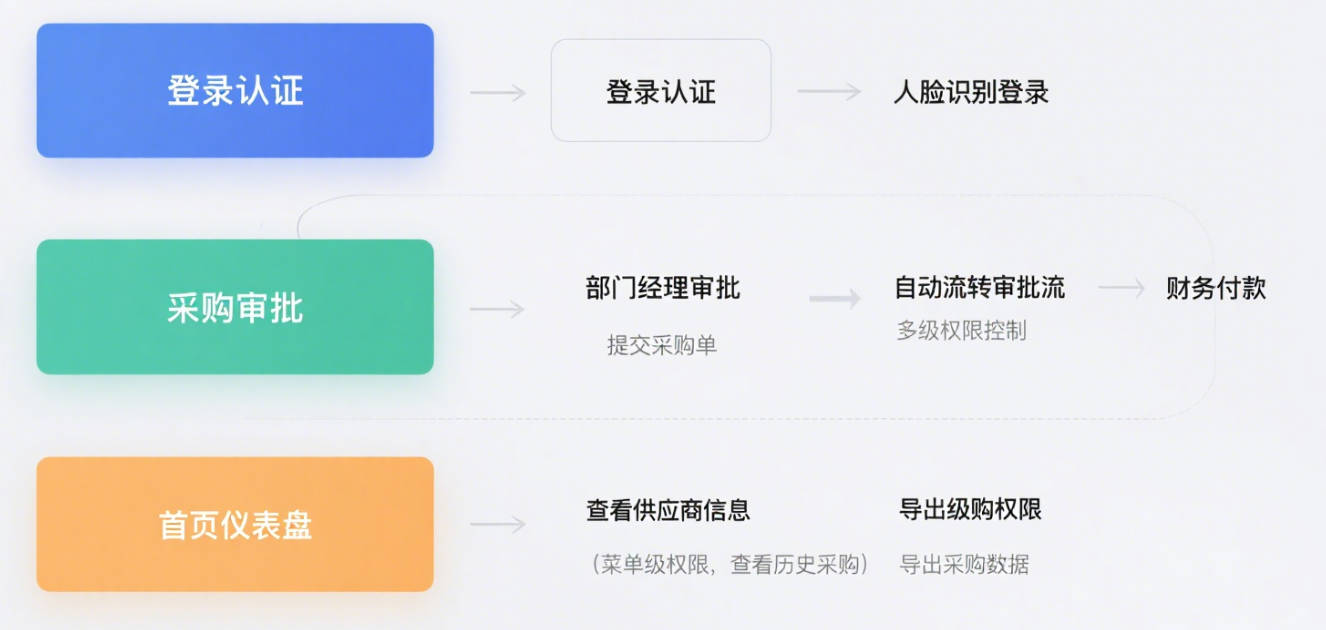

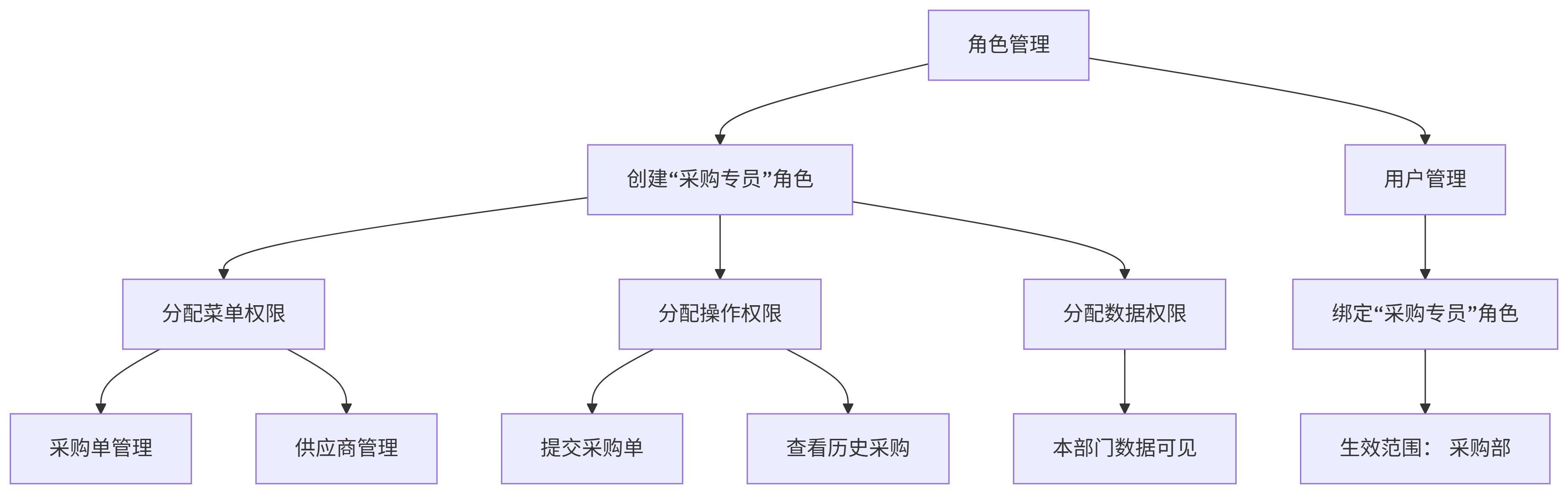

七、实战效果:电商平台权限中台落地

用户场景:

权限分配界面:

后台权限校验:

// 1. 方法级权限控制 @PreAuthorize("hasPermission(#orderId, 'Order', 'view')") public Order getOrderDetail(Long orderId) { return orderRepository.findById(orderId); } // 2. 业务逻辑权限 public void approveOrder(Long orderId) { // 验证当前用户是否是该订单审批人 if (!rbacService.isOrderApprover(orderId)) { throw new AccessDeniedException("无审批权限"); } // 审批逻辑... } // 3. 数据级权限控制 @Repository public class OrderRepositoryImpl implements OrderRepositoryCustom { @Autowired private RbacService rbacService; public List<Order> findUserVisibleOrders() { Criteria criteria = new Criteria(); // 添加数据权限过滤 criteria.and("department").in(rbacService.getUserDataScopes()); return mongoTemplate.find(query(criteria), Order.class); } }实施效果:

|

指标 |

实施前 |

实施后 |

提升幅度 |

|

权限配置效率 |

30分钟/人 |

2分钟/人 |

93% |

|

权限变更时间 |

24小时 |

实时生效 |

100% |

|

越权访问事件 |

5次/月 |

0次/月 |

100% |

|

审计通过率 |

68% |

98% |

44% |

最佳实践清单

- 模型设计

✅ 用户-角色-权限三级分离

✅ 角色继承树不超过3层

✅ 权限粒度控制到操作+数据级 - 安全加固

✅ 关键操作二次认证

✅ 敏感数据动态脱敏

✅ JWT密钥轮换机制 - 审计监控

✅ 全量权限变更日志

✅ 定期漏洞扫描(每月)

✅ 实时异常操作告警 - 体验优化

✅ 生物识别无缝集成

✅ 按需动态加载权限

✅ 权限申请自助流程

系列预告

下一篇:《接口安全三重门:SpringBoot防护XSS/SQL/重放攻击》

深度揭秘:

- 全局XSS过滤器实现。

- MyBatis参数注入防护。

- 幂等性设计(Redis+Token机制)。

- 分布式限流实战。

免责声明:本站所有文章内容,图片,视频等均是来源于用户投稿和互联网及文摘转载整编而成,不代表本站观点,不承担相关法律责任。其著作权各归其原作者或其出版社所有。如发现本站有涉嫌抄袭侵权/违法违规的内容,侵犯到您的权益,请在线联系站长,一经查实,本站将立刻删除。 本文来自网络,若有侵权,请联系删除,如若转载,请注明出处:https://haidsoft.com/183731.html