大家好,欢迎来到IT知识分享网。

文章目录

一、PPoE原理和配置

DSL应用场景

数字用户线路DSL(Digital Subscriber Line)是以电话线为传输介质的传输技术,人们通常把所有的DSL技术统称为xDSL,x代表不同种类的数字用户线路技术。目前比较流行的宽带接入方式为ADSL,ADSL是非对称DSL技术,使用的是PPPoE(PPP over Ethernet)协议。

PPPoE在DSL中的应用

PPPoE报文

PPPoE会话建立过程

PPPoE协议报文

PPPoE发现阶段

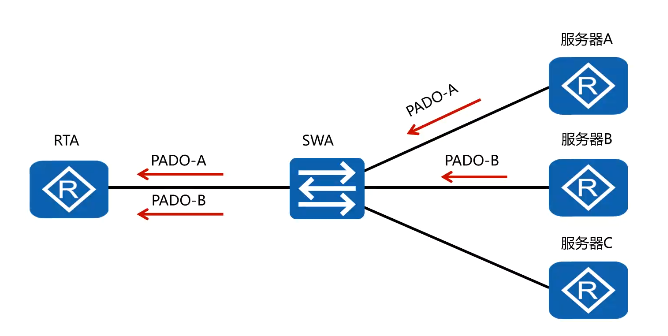

在发现阶段,PPPoE客户端在本地以太网中广播一个PADI报文,此PADI报文中包含了客户端需要的服务信息。在PADI报文中,目的MAC地址是一个广播地址,Code字段为0x09,Session ID字段为0x0000。所有PPPoE服务器收到PADI报文之后,会将报文中所请求的服务与自己能够提供的服务进行比较。

如果服务器可以提供客户端请求的服务,就会回复一个PADO报文。客户端(RTA)可能会收到多个PPPoE服务器发送的PADO报文。在PADO报文中,目的地址是发送PADI报文的客户端MAC地址,Code字段为0x07,Session ID字段为0x0000。

因为PPPoE客户端是以广播的形式发送PADI报文,所以客户端可能会收到多个PADO报文。在接收到的所有PADO报文中,PPPoE客户端选择最先收到的PADO报文对应的PPPoE服务器,并发送一个PADR报文给这个服务器。在PADR报文中,目的地址是选中的服务器的MAC地址,Code字段为0x19,Session ID字段为0x0000。

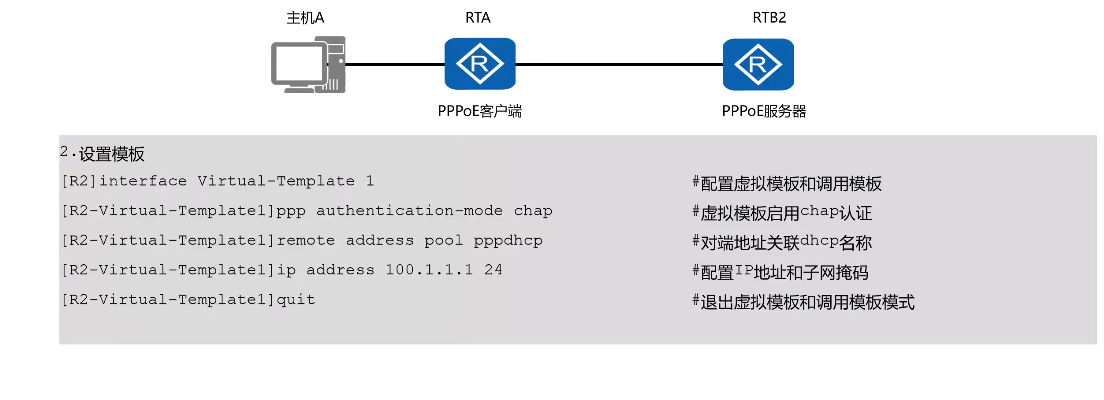

PPPoE服务器收到PADR报文后,会生成一个唯一的Session ID来标识和PPPoE客户端的会话,并通过一个PADS报文把Session ID发送给PPPoE客户端。在PADS报文中,目的地址是PPPoE客户端的MAC地址,Code字段为0x65,Session ID字段是PPPoE服务器为本PPPoE会话产生的Session ID。会话建立成功后,PPPoE客户端和服务器进入PPPoE会话阶段。

PPPoE会话阶段

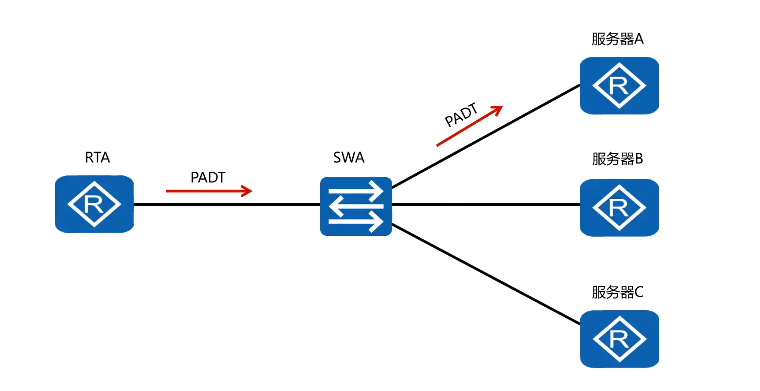

PPPoE会话终结

PPPoE会话连接过程

PPPoE配置(服务端)

PPPoE配置(客户端)

配置验证

[R1]interface Dialer 1 #创建dialer 1 [R1-Dialer1]link-protocol ppp #协议设置为ppp [R1-Dialer1]ppp chap user huawei #创建chap认证账户 [R1-Dialer1]ppp chap password simple huawei #创建chap认证密码 [R1-Dialer1]ip address ppp-negotiate #拨号接口地址从pppoe的服务器上得到 [R1-Dialer1]dialer user huawei #绑定用户 [R1-Dialer1]dialer bundle 2 #指定diraler 1接口的编号(用于和物理接口绑定) [R1-Dialer1]dialer-group 10 #绑定acl策略 [R1]interface GigabitEthernet 0/0/1 #进入接口gi0/0/1中 [R1-GigabitEthernet0/0/1]pppoe-client dial-bundle-number 2 #将pppoe拨号接口绑定到出接口地址 [R1-GigabitEthernet0/0/1]quit #退出接口配置模式 二、网络地址转换

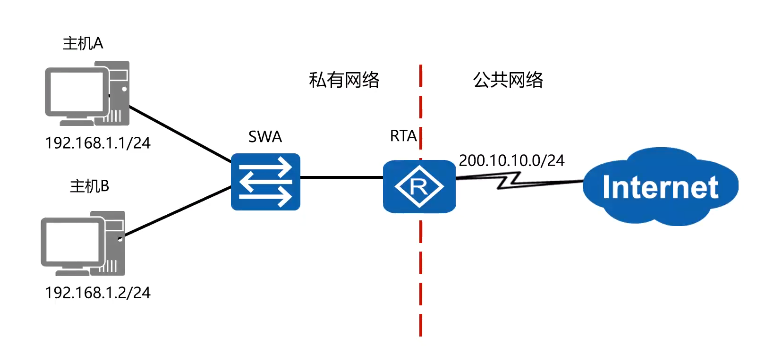

NAT应用场景

企业或家庭所使用的网络为私有网络,使用的是私有地址;运营商维护的网络为公共网络,使用的是公有地址。私有地址不能在公网中路由。NAT一般部署在连接内网和外网的网关设备上。

静态NAT

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-l2vLUrsV-69)(PPPoE%E5%8E%9F%E7%90%86%E5%92%8C%E9%85%8D%E7%BD%AE.assets/image-.png)]

动态NAT

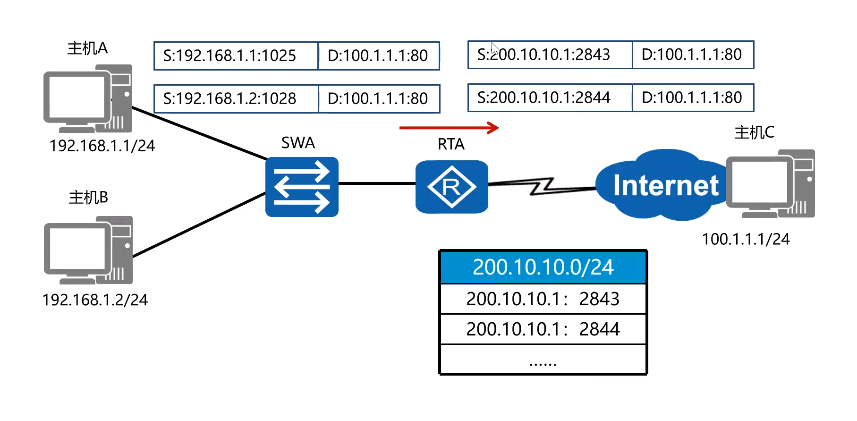

NAPT

网络地址端口转换NAPT允许多个内部地址映射到同一个公有地址的不同端口

Easy IP

EasyIP允许将多个内部地址映射到网关出接口地址上的不同端口,适用于小规模的局域网部署

NAT服务器

通过配置NAT服务器可以使外网用户访问内网服务器

静态NAT配置

配置验证

静态nat转换抓包实验

- PC1配置

- PC2配置

- R1配置

- R2配置

配置验证

抓包:

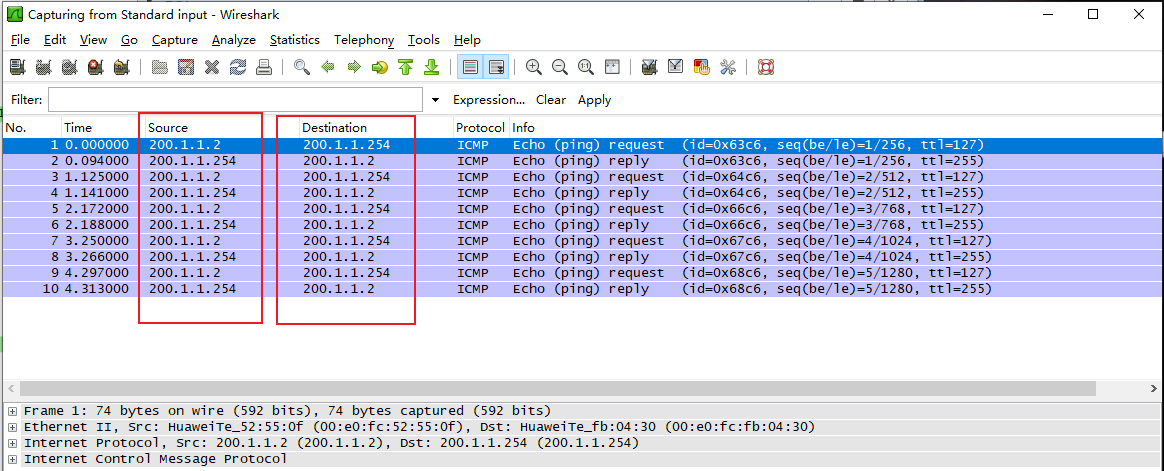

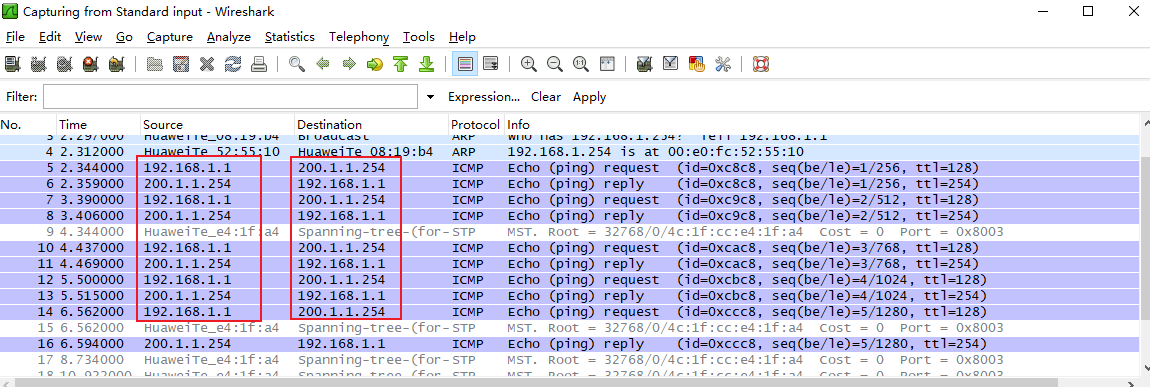

用pc1访问200.1.1.254,对R2的g0/0/0接口进行抓包:

用pc1访问200.1.1.254,对R1的g0/0/1接口进行抓包:

通过比较上面抓到的包,发现地址在通过R1时,将pc1的私网IP地址转换成了公网IP地址

总结

静态nat转换

私网地址去往公网地址时,在网关内,他们的源地址和目的地址是一致的,在网关外会将私网地址转换成公网地址,再到达目的ip地址

动态nat

不需要公网ip和私网ip做唯一的映射

端口nat

一个公网ip,通过不同的端口做映射

三、访问控制列表

企业网络中的设备进行通信时,需要保障数据传输的安全可靠和网络的性能稳定

访问控制列表ACL (Access Control List) 可以定义一系列不同的规则,设备根据这些规则对数据包进行分类,并针对不同类型的报文进行不同的处理,从而可以实现对网络访问行为的控制、限制网络流量、提高网络性能、防止网络攻击等等。

ACL应用场景

ACL分类

ACL规则

基本ACL配置

配置确认

高级ACL配置

四、实操

1.端口nat转换实操

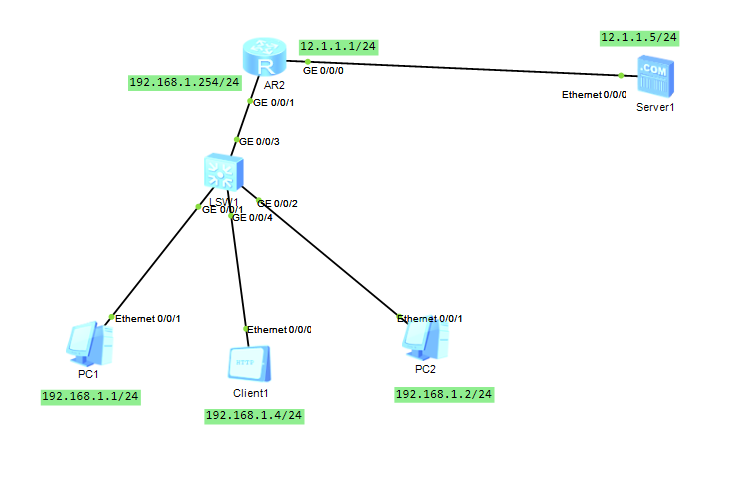

- 首先连接并配置设备的响应IP地址

- 配置R1

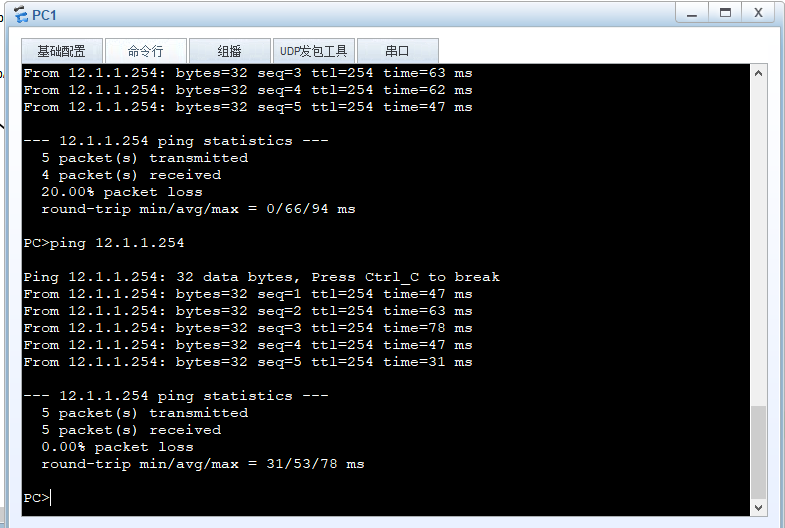

acl 2000 rule permit source 192.168.1.0 0.0.0.255 q nat address-group 1 12.1.1.2 12.1.1.2 #进入g0/0/0接口 int g0/0/0 nat outbound 2000 address-group 1 - 使用pc1访问R2

- 在R1的g0/0/0接口查看抓包

可以看到,都是从12.1.1.2去访问12.1.1.254的现在让pc1持续ping12.1.1.254,然后使用pc访问12.1.1.254,如果使用动态nat映射的话,就会访问不通,如果能访问通,说明使用的是端口映射。通过下面的图可以看出R1做了端口映射。

- 添加一台服务器和一台客户机

让客户机去访问server1服务器,并通过在R1的g0/0/0接口和LSW1的gg0/0/4接口抓包查看:

R1的g0/0/0接口抓包:

LSW1的g0/0/4接口抓包:

可以看出端口做了转换。

2.动态nat转换实操

- 连接并配置各个接口的IP地址

- R2配置

[Huawei-GigabitEthernet0/0/0]ip address 12.1.1.1 24 [Huawei-GigabitEthernet0/0/1]ip address 192.168.1.254 24 [Huawei]nat address-group 1 12.1.1.2 12.1.1.4 [Huawei]acl 2000 [Huawei-acl-basic-2000]rule 10 permit source 192.168.1.0 0.0.0.255 [Huawei-GigabitEthernet0/0/0]nat outbound 2000 address-group 1 no-pat - 在R2的g0/0/0接口抓包

如图所示,当主机访问服务器IP:12.1.1.5时会和公网IP12.1.1.2、12.1.1.3、12.1.1.4做映射,当映射还没有删除时,如果继续访问服务器,就会请求超时,当之前的映射释放时,会再次访问成功。

3.easy ip实操

- 首先连接并配置各个接口的IP

- R2配置:

[Huawei-GigabitEthernet0/0/0]ip address 12.1.1.1 24 [Huawei-GigabitEthernet0/0/1]ip address 192.168.1.254 24 [Huawei]acl 2000 [Huawei-acl-basic-2000]rule 10 permit source 192.168.1.0 0.0.0.255 [Huawei-GigabitEthernet0/0/0]nat outbound 2000 - 使用pc1访问服务器12.1.1.5:

- 抓取R2的g0/0/0接口:

在图中可以看出,只用了一个公网IP在访问服务器,并且在pc1一直访问的同时,其他pc机可能访问到服务器。

4.acl2000(基础acl实操)

- 连接并配置各个接口的IP地址

- pc1,pc2,LSW1,AR1之间建立单臂路由,相关配置如下:

LSW1配置:

[Huawei]vlan batch 10 20 [Huawei-Ethernet0/0/1]port link-type hybrid [Huawei-Ethernet0/0/1]port hybrid pvid vlan 10 [Huawei-Ethernet0/0/1]port hybrid untagged vlan 10 20 [Huawei-Ethernet0/0/2]port link-type hybrid [Huawei-Ethernet0/0/2]port hybrid untagged vlan 10 20 [Huawei-Ethernet0/0/2]port hybrid pvid vlan 20 [Huawei-Ethernet0/0/3]port link-type hybrid [Huawei-Ethernet0/0/3]port hybrid tagged vlan 10 20R1配置:

[Huawei-GigabitEthernet0/0/0.1]ip address 192.168.1.254 24 [Huawei-GigabitEthernet0/0/0.1]dot1q termination vid 10 [Huawei-GigabitEthernet0/0/0.1]arp broadcast enable [Huawei-GigabitEthernet0/0/0.2]ip address 192.168.2.254 24 [Huawei-GigabitEthernet0/0/0.2]dot1q termination vid 20 [Huawei-GigabitEthernet0/0/0.2]arp broadcast enable [Huawei-GigabitEthernet0/0/1]ip address 192.168.3.254 24 #配置g0/0/1接口IP - 配置完单臂路由之后,pc1,pc2,pc3之间能够正常相互通信,现在要求只有pc1能够访问pc3,而pc2不能访问pc3。

R1配置:

[Huawei]acl 2000 [Huawei-acl-basic-2000]rule deny source 192.168.2.0 0.0.0.25 [Huawei-GigabitEthernet0/0/1]traffic-filter outbound acl 2000

分别使用pc1和pc2访问pc3

由上面两图可知,现在只有pc1能够访问pc3,配置成功。

5.高级acl实操

- 连接并配置各个接口的IP地址

- pc1,pc2,LSW1,AR1之间建立单臂路由,相关配置如下:

LSW1配置:

[Huawei]vlan batch 10 20 [Huawei-Ethernet0/0/1]port link-type hybrid [Huawei-Ethernet0/0/1]port hybrid pvid vlan 10 [Huawei-Ethernet0/0/1]port hybrid untagged vlan 10 20 [Huawei-Ethernet0/0/2]port link-type hybrid [Huawei-Ethernet0/0/2]port hybrid untagged vlan 10 20 [Huawei-Ethernet0/0/2]port hybrid pvid vlan 20 [Huawei-Ethernet0/0/3]port link-type hybrid [Huawei-Ethernet0/0/3]port hybrid tagged vlan 10 20R1配置:

[Huawei-GigabitEthernet0/0/0.1]ip address 192.168.1.254 24 [Huawei-GigabitEthernet0/0/0.1]dot1q termination vid 10 [Huawei-GigabitEthernet0/0/0.1]arp broadcast enable [Huawei-GigabitEthernet0/0/0.2]ip address 192.168.2.254 24 [Huawei-GigabitEthernet0/0/0.2]dot1q termination vid 20 [Huawei-GigabitEthernet0/0/0.2]arp broadcast enable [Huawei-GigabitEthernet0/0/1]ip address 192.168.3.254 24 #配置g0/0/1接口IP - 此时pc1能够访问pc3和server1

- 现在要求:让pc1能够访问到pc3,但访问不到server1

R1配置:

[Huawei]acl 3000 [Huawei-acl-adv-3000]rule deny ip source 192.168.1.0 0.0.0.255 destination 192.168.3.2 0.0.0.0 [Huawei-GigabitEthernet0/0/1]traffic-filter outbound acl 3000 - 现在使用pc1访问server1和pc3:

[Huawei-GigabitEthernet0/0/1]ip address 192.168.3.254 24 #配置g0/0/1接口IP

- 此时pc1能够访问pc3和server1 - 现在要求:让pc1能够访问到pc3,但访问不到server1 R1配置: ```shell [Huawei]acl 3000 [Huawei-acl-adv-3000]rule deny ip source 192.168.1.0 0.0.0.255 destination 192.168.3.2 0.0.0.0 [Huawei-GigabitEthernet0/0/1]traffic-filter outbound acl 3000 - 现在使用pc1访问server1和pc3:

[外链图片转存中…(img-fSebUZOq-80)]

[外链图片转存中…(img-X2l7pubd-80)]

免责声明:本站所有文章内容,图片,视频等均是来源于用户投稿和互联网及文摘转载整编而成,不代表本站观点,不承担相关法律责任。其著作权各归其原作者或其出版社所有。如发现本站有涉嫌抄袭侵权/违法违规的内容,侵犯到您的权益,请在线联系站长,一经查实,本站将立刻删除。 本文来自网络,若有侵权,请联系删除,如若转载,请注明出处:https://haidsoft.com/132784.html