大家好,欢迎来到IT知识分享网。

概念名词:局域网(自己家的手机电脑所连接的wifi) 、工作组 (学习、网吧)、内网域 (公司等大型场所)

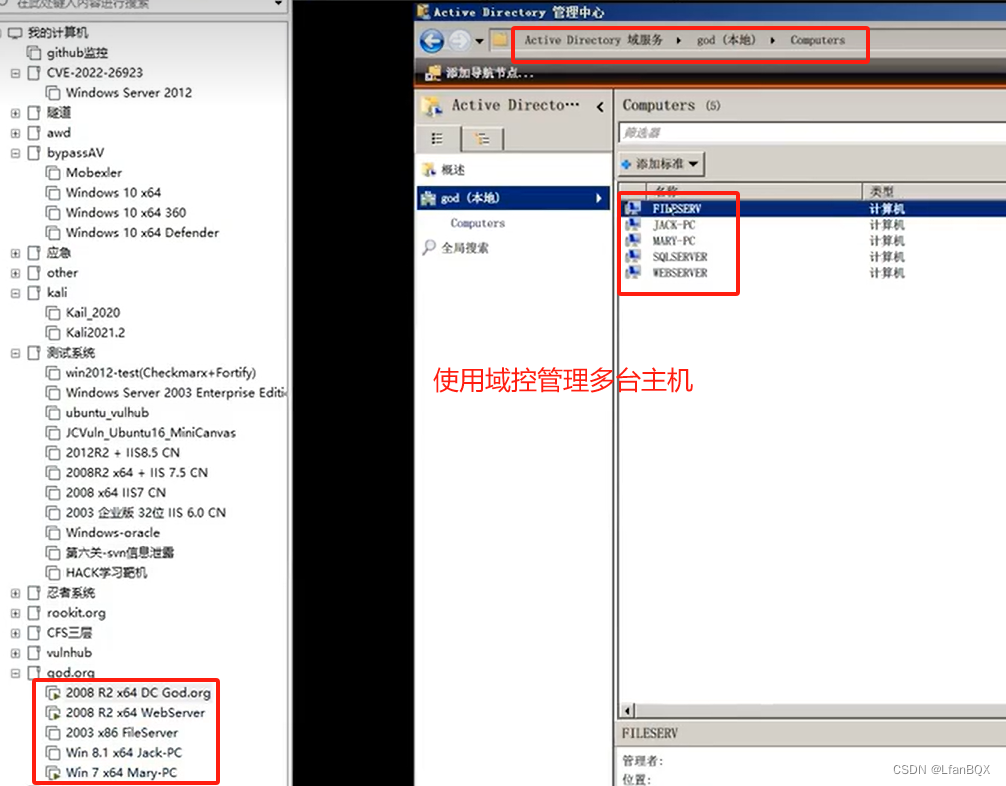

1.域产生原因

下发任务 统一管理 方便大量主机的统一管理

0x01

当前机器角色判断:

网站服务器:内部搭建的网站、如oa

DNS服务器:解析网络使用

数据库服务器:专门存储数据使用

邮件服务器:单位内部邮箱

个人电脑——老板、经理、职工、各部门(每个角色当前获取的权限高低不同)

2.内网域的区别

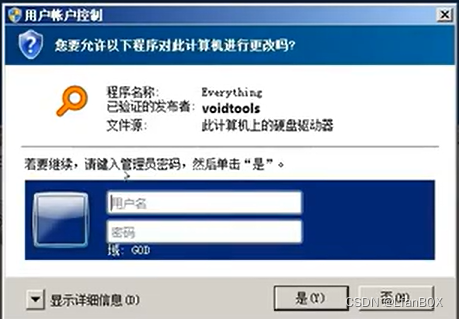

域成员登录了主机 进行软件的安装 NO 受域控管制

本地用户登录了主机 进行软件的安装 YES 不受域控管制

原因在于只要登录了域成员用户 就会受管制

域成员安装软件时会提示需要管理员允许, 受域控管制

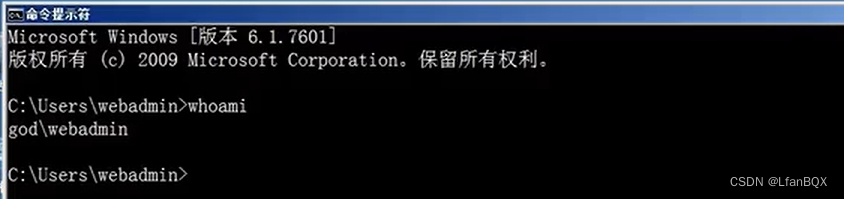

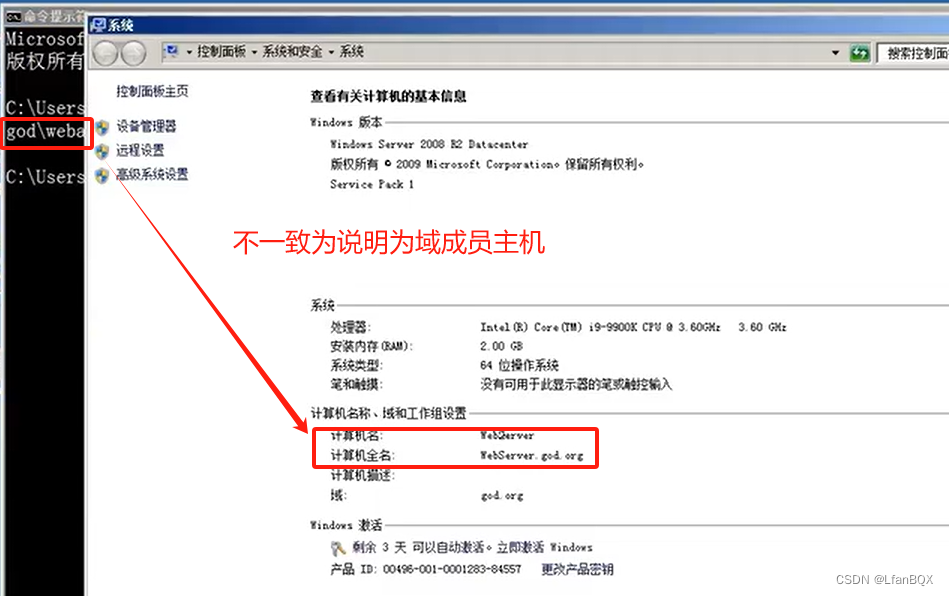

3.如何判断在域内

(1)查看当前用户和控制面板中的计算机名是否一致,不一致说明为域成员

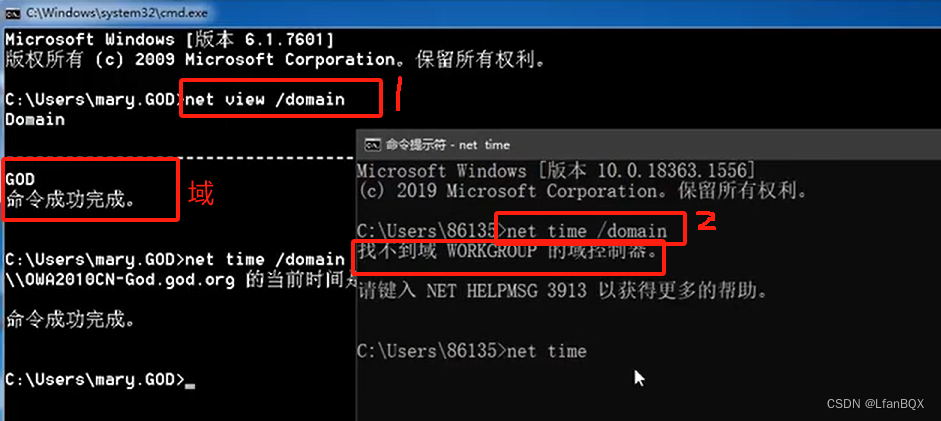

(2)通过3种方式查看domain,看是是受域控的域成员用户

4.域内常见信息收集

#常规信息类收集-应用&服务&权限等

systeminfo 详细信息

netstat -ano 端口列表

route print 路由表

net start 启动服务

tasklist 进程列表

schtasks 计划任务

ipconfig /all 判断存在域

net view /domain 判断存在域

net time /domain 判断主域

netstat -ano 当前网络端口开放

nslookup 域名 追踪来源地址

wmic service list brief 查询本机服务

net config workstation 查询当前登录域及登录用户信息

wmic startup get command,caption 查看已启动的程序信息

#架构信息类收集-网络&用户&域控等

net view /domain 查询域列表

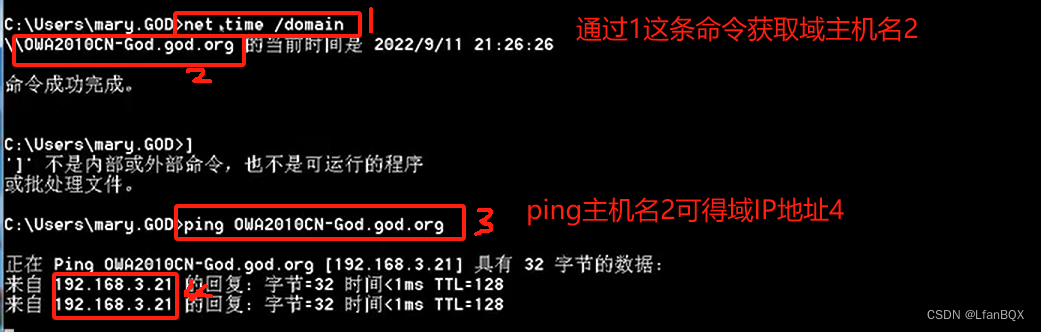

net time /domain 从域控查询时间,若当前用户是域用户会从域控返回当前时间 ,亦用来判断主域,主域一般用做时间服务器

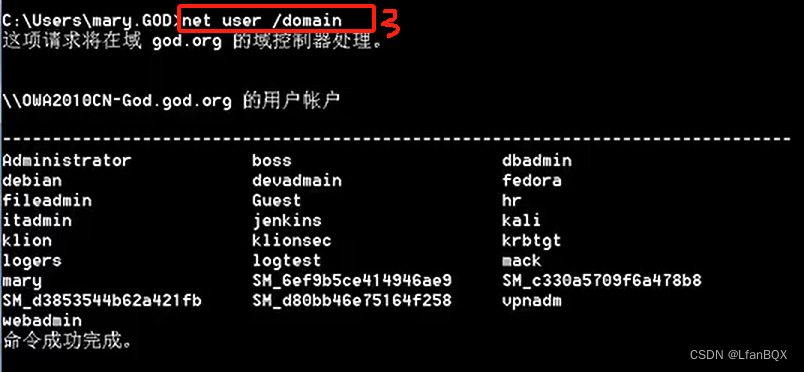

net user /domain 查询域用户(当前域)

net group /domain 查询域工作组

net group “domain computers” /domain 查看加入域的所有计算机名

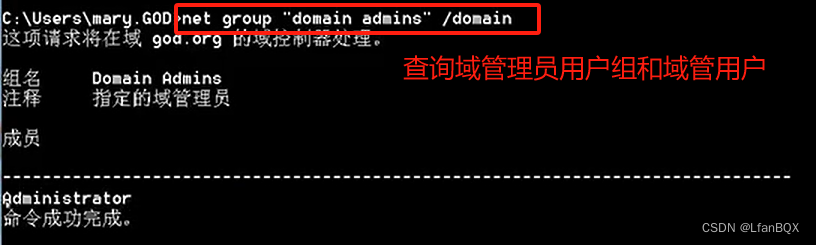

net group “domain admins” /domain 查询域管理员用户组和域管用户

net group “domain administrators” /domain 查看域管理员

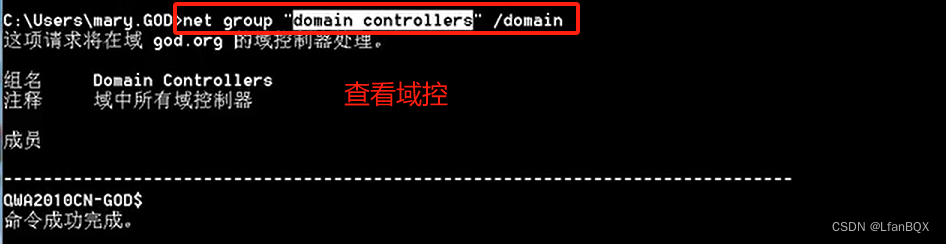

net group “domain controllers” /domain 查看域控

net accounts /domain 查看域密码策略

#关键信息类收集-密码&凭据&口令等

旨在收集各种密文,明文,口令等,为后续横向渗透做好准备

计算机用户HASH,明文获取-mimikatz(win),mimipenguin(linux)

计算机各种协议服务口令获取-LaZagne(all),XenArmor(win),CS插件

https://github.com/gentilkiwi/mimikatz/

https://xenarmor.com/allinone-password-recovery-pro-software/

站点源码备份文件、数据库备份文件等

各类数据库web管理入口,如PHPMyadmin

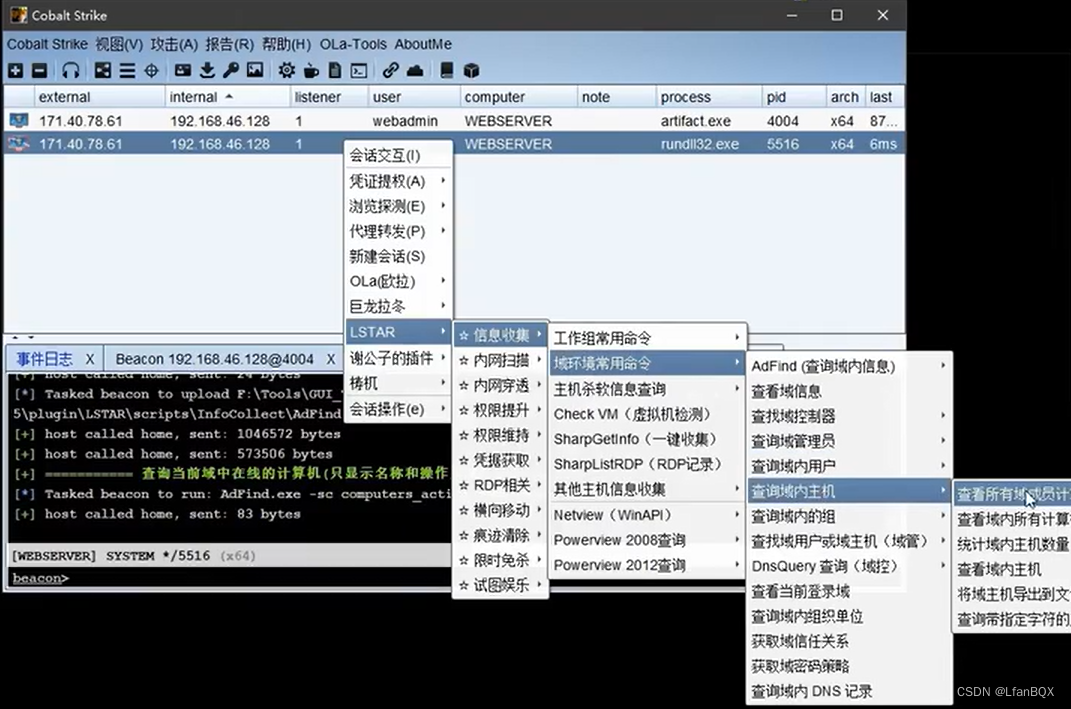

5.域内自动化工具收集

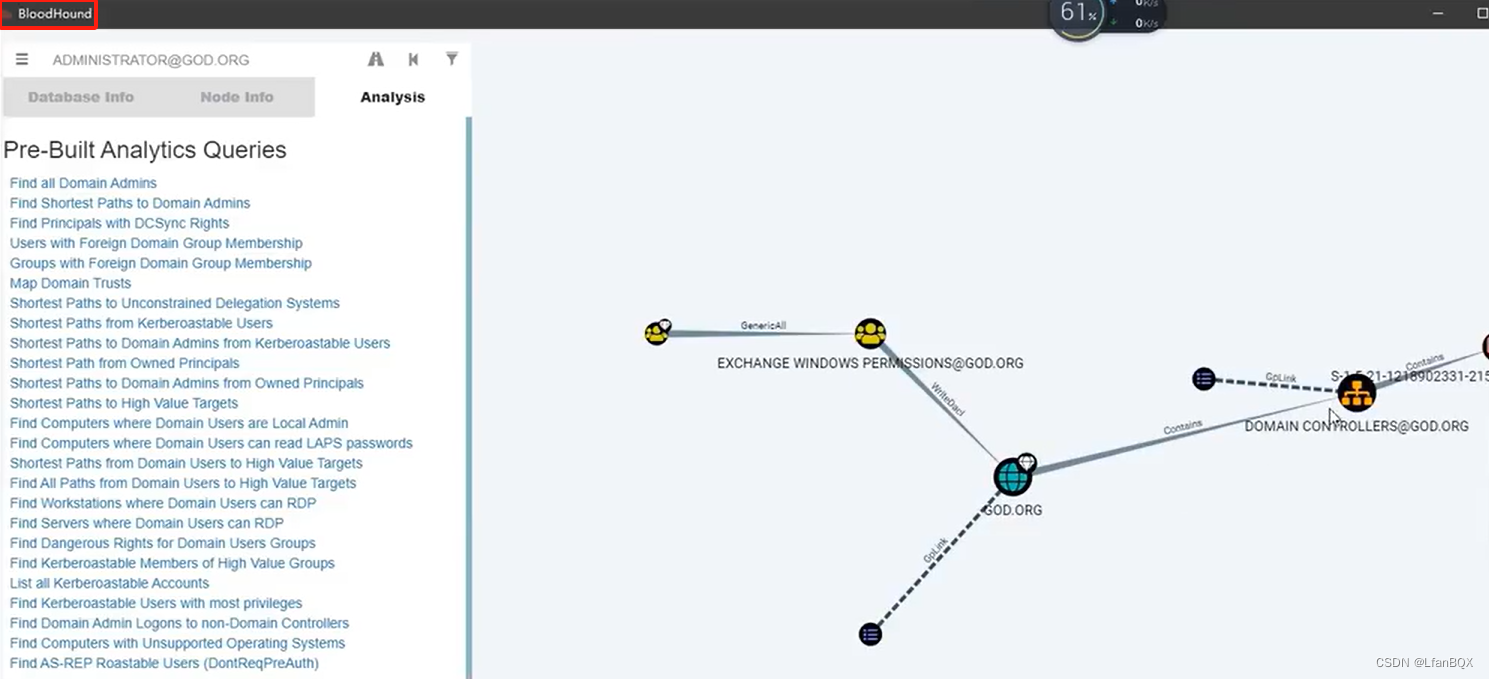

BloodHound–内网域渗透提权分析工具

https://github.com/BloodHoundD/BloodHound

(1)启动neo4j neo4j.bat console

(2)启动BloodHound Bloodneund.exe

(3)运行程序后将生成数据导入,筛选查看

6.域渗透案例

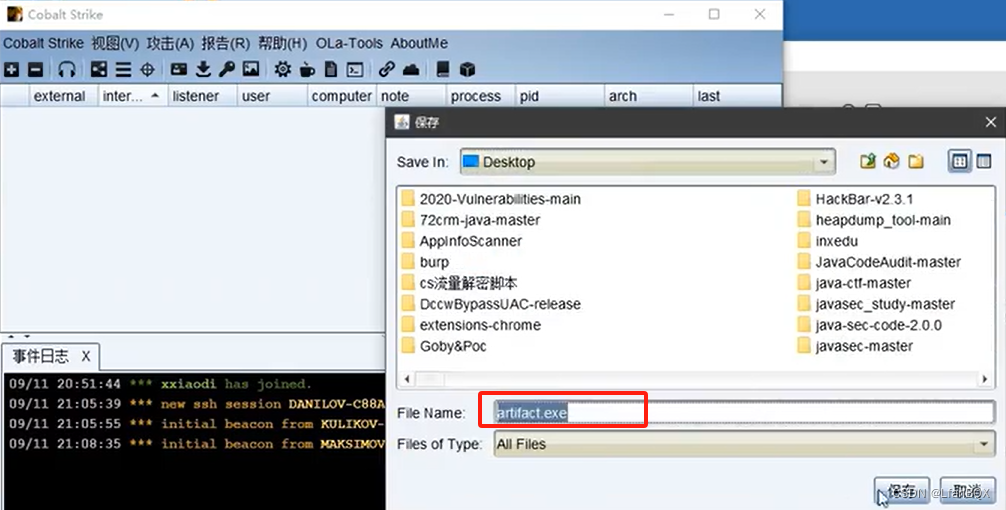

使用工具生成cs木马

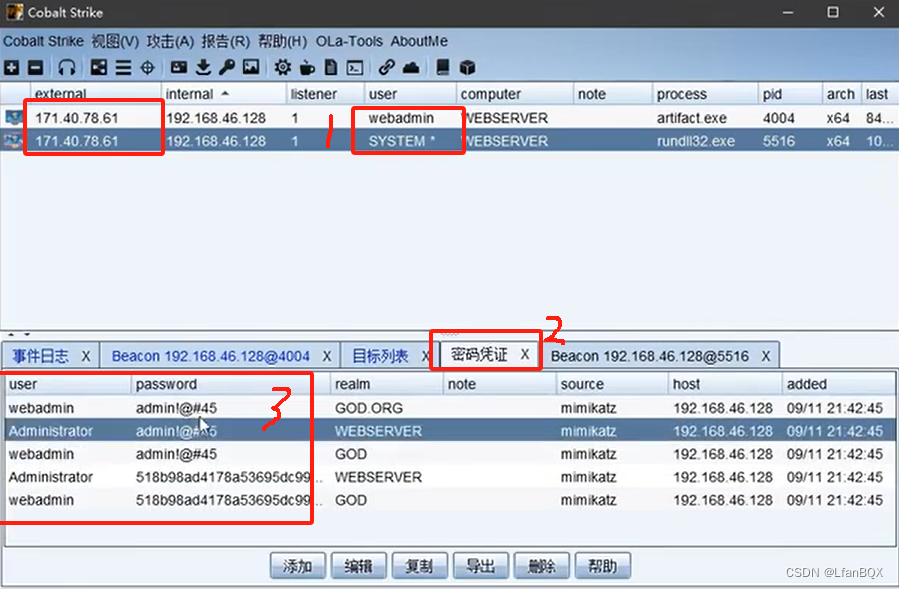

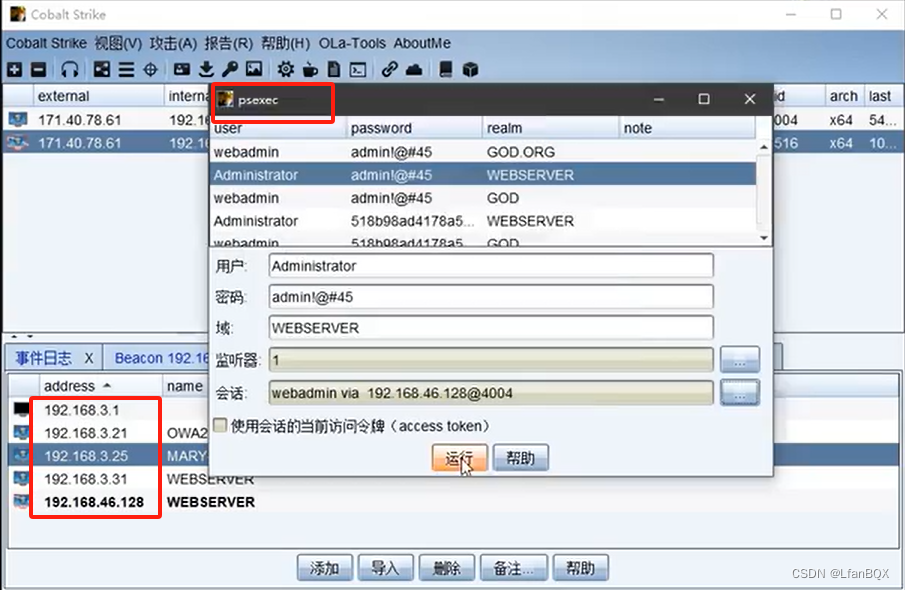

获取域控制器IP4及管理员账号2

攻击者控制域成员用户机器后向用户机器上传木马

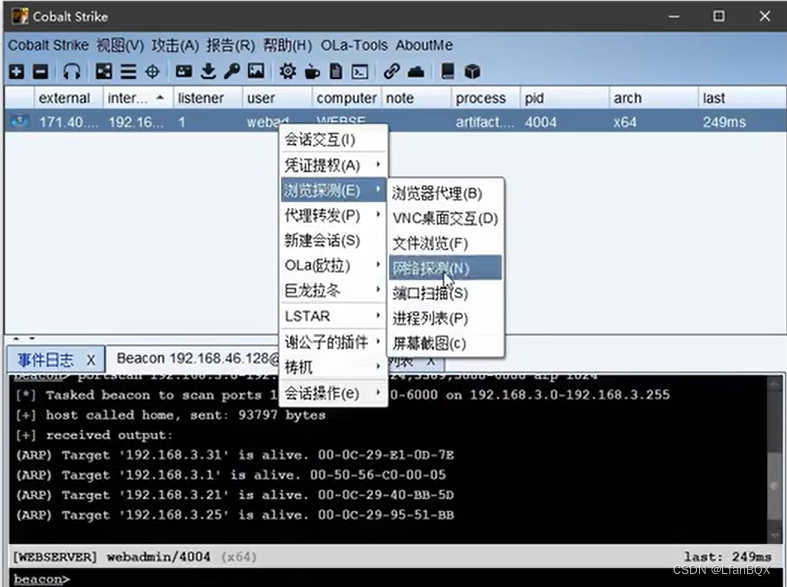

权限提升到system,进行信息搜集

右击凭证提权,抓取明文密码

开始横向扩散攻击(对内网进行横向扫描获取存活主机后利用账号密码进行扩散)

免责声明:本站所有文章内容,图片,视频等均是来源于用户投稿和互联网及文摘转载整编而成,不代表本站观点,不承担相关法律责任。其著作权各归其原作者或其出版社所有。如发现本站有涉嫌抄袭侵权/违法违规的内容,侵犯到您的权益,请在线联系站长,一经查实,本站将立刻删除。 本文来自网络,若有侵权,请联系删除,如若转载,请注明出处:https://haidsoft.com/133321.html