大家好,欢迎来到IT知识分享网。

1、常规隐写

思路:

1、文件头部被破坏;修复文件头部

2、16进制异或(1E)

3、宽高被修改;修复宽高;使用python脚本获取宽高或者使用tweakpng工具获取宽高

4、图片转化成base编码;让你还原图片

5、图片中给出盲文内容;进行解密;通常会给出一个压缩包;解密出来的密码是压缩包的密码;然后进行下一步操作!

思路:文件头部修复;16进制异或(1E);宽度和高度的修复

2、内容隐写

思路:

1、flag信息直接隐藏在图片内容当中;通过winhex打开查看

2、将其他文件隐藏在图片当中(分离文件)

3、flag信息通过编码或者加密隐藏在内容当中(Base编码;2进制)

(1)binwalk -e filename (2)foremost filename -o 分离后的保存位置 (3)通过dd命令提取(通用) (4)通过winhex和010editor工具进行手动分离 3、exif隐写

思路:

1、exif可以记录数码照片的属性信息和拍摄数据;flag可能藏在属性中

2、通过exiftool工具查看详细信息或者右键图片查看详细信息

4、gif隐写

思路:

flag信息隐藏在图片中;使用工具stegso;ve工具中的frame browser查看相关的flag信息

5、lsb隐写

思路:

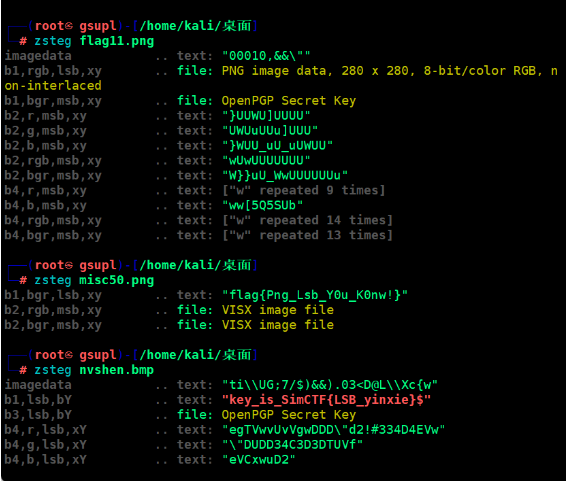

(1)类型1:可以使用zsteg工具直接拿到flag

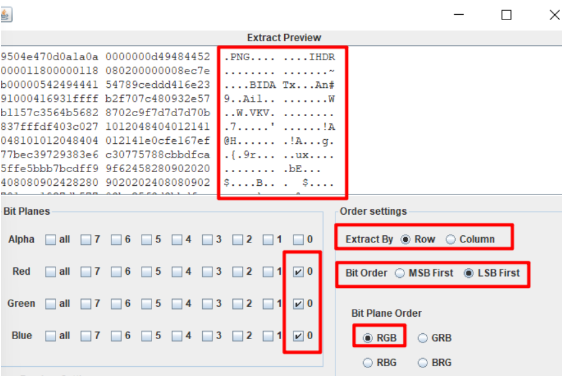

(2)类型2:zsteg工具拿不到flag信息;需要用Stegsolve工具分析通道;然后在analyse-->data extract中选择存在问题的通道;通道枚举;分析extracr preview中有无flag;或者save bin;判断是否有flag!

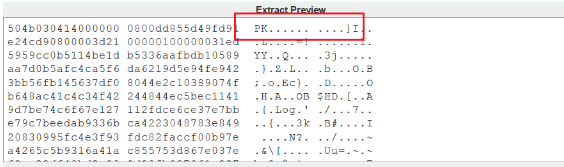

(3)类型3:通过LSB隐写zip压缩包或者其他文件;查看extracr preview会看到常见的文件头部信息

例题:

步骤1:使用zsteg工具看是否能拿到flag

步骤2:

使用stegsolve分析通道;判断哪个通道存在问题;然后在analyse-->data extract中选择存在问题的通道;枚举;分析extracr preview中有无flag;或者save bin;判断是否有flag!

步骤3:

分析是否隐藏的其他文件

6、二维码隐写

思路:

1、扫描二维码直接拿到flag;使用QR reserach工具识别二维码当中的内容!

2、扫描二维码给出提示信息

3、二维码就是误导;可能是其他方面的!

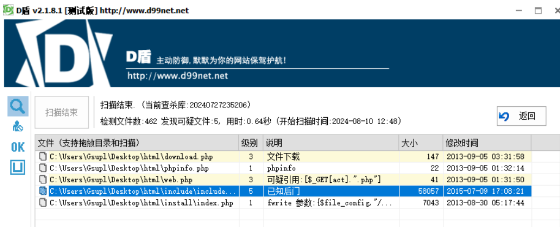

7、webshell隐写

思路:

查杀后门;一般D盾查杀;根据查杀出来的文件进一步查找flag;一般搜索$pass

8、路由隐写

思路:

带宽数据文件;用RouterPassView打开文件,搜索password之类是关键词尝试提交flag即可

9、F5隐写

思路:

F5是刷新键;一般题目考察F5隐写的话会提示相关信息的

例题:

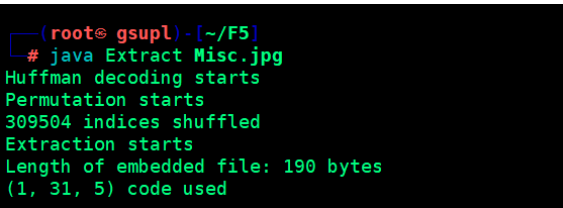

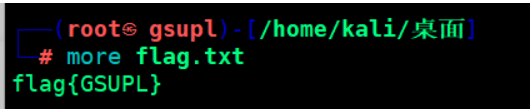

(1)首先下载/F5-steganography工具;在kali中输入git clone https://github.com/matthewgao/F5-steganography

下载成功之后进入该目录;解密(需要java 1.8.0版本)

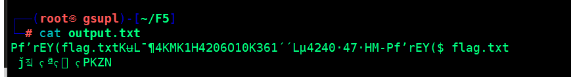

//解密 java Extract xxx.jpg (3)发现是zip文件;提取出来解压拿到flag!

10、盲水印

思路:

(1)数字水印用于保护文件的信息和版权;但是盲水印是看不见的

(2)盲水印提取脚本blindwatermark下载地址

https://github.com/chishaxie/BlindWaterMark

11.NTFS隐写

思路:

提示NTFS数据流(一般就是给一个压缩包;然后里面有很多的txt文档);直接使用NtfsStreamsEditor工具扫描flag文件夹;拿到flag(必须用7.zip 解压文件)

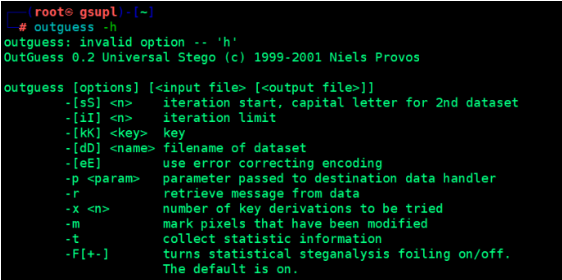

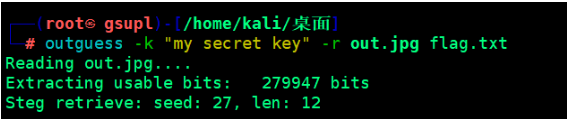

12、outguess隐写

(1)outguess工具的下载:输入:git clone https://github.com/crorvick/outguess;

13、特殊算法隐写

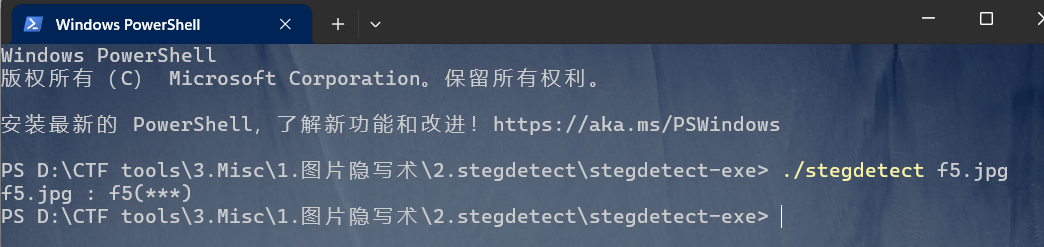

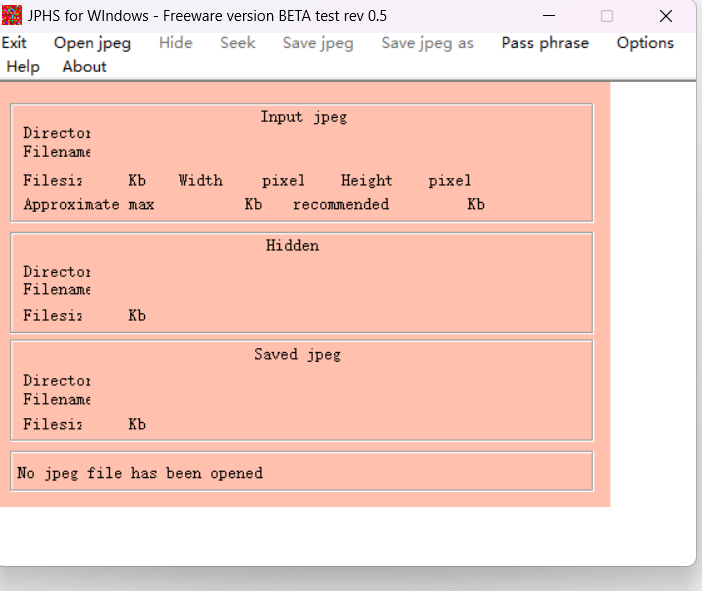

Stegdetect

场景:主要用于分析JPEG文件的加密方,可以检测到通过JSteg、JPHide、OutGuess、Invisible Secrets、F5、appendX和Camouflage等

常见的加密方式jsteg\jphide\outguess\invisible\f5\appendx

eg:

免责声明:本站所有文章内容,图片,视频等均是来源于用户投稿和互联网及文摘转载整编而成,不代表本站观点,不承担相关法律责任。其著作权各归其原作者或其出版社所有。如发现本站有涉嫌抄袭侵权/违法违规的内容,侵犯到您的权益,请在线联系站长,一经查实,本站将立刻删除。 本文来自网络,若有侵权,请联系删除,如若转载,请注明出处:https://haidsoft.com/110192.html